邮件系统作为内外部工作数据交流和记录的平台,且被各个企业广泛应用。其也是攻击者非常青睐的资产系统之一,因为攻击使用免杀邮件内容来绕过邮件网关安全设备后,进行广撒网式的钓鱼攻击,邮件系统自然也成为最容易获得突破口的资产途径。垃圾邮件、APT攻击、社工钓鱼等邮件威胁问题也愈发的凸显。与此同时,针对层出不穷、变化不断的高级邮件威胁,但又缺乏有效手段防御,是当前企业邮件安全所面临的安全态势。

本文将从邮件安全攻击的角度,分析邮件系统在业务流转的过程中,有哪些地方会涉及到安全风险,应该采取什么样的措施来提升邮件安全的防护。以便帮助大家更简单的理解邮件安全防护建设。

邮件安全面临的挑战风险

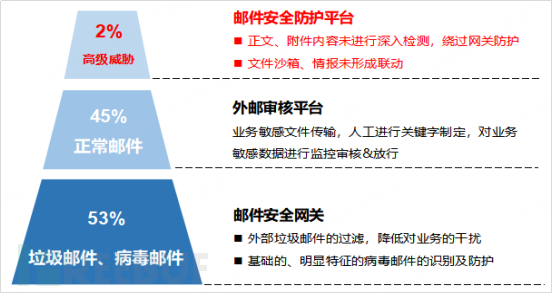

有多数企业单位中,已经部署了足够的邮件安全网关产品,但是邮件相关的安全事件却依旧存在。其实邮件网关作为邮件安全体系中“塔基”的角色,已经充分的完成了自己的使命,例如垃圾邮件、常见的病毒文件等过滤和拦截。而“塔尖”部分的高级邮件威胁,往往是甲方业务忽视的地方。例如常见的APT攻击、社工钓鱼手法,往往都是模拟最真实、最正常、最隐蔽的手法来进行攻击,像基于规则、模糊特征化检测的邮件网关,最容易被ByPass绕过。

未知攻焉知防,不同邮件的暴露面对应哪些威胁风险?

邮件安全防护建设的目的是防止数据泄露、网络钓鱼、恶意软件传播以或者其他与邮件相关的安全威胁手段。更应该以攻击者的视角来盘点哪些资产点,会存在哪些威胁攻击来进行分析

综合以上梳理的攻击面分析,对邮件安全面临的风险挑战如下:

邮件账户是否安全?

邮件账户密码是否存在弱口令、是否泄露,且外网的登录入口是否进行了双因子认。

邮件来源是否安全?

邮件发件人是否SPF伪造公司用户,发件人IP、邮件地址是否在黑名单当中;相关发送行为是否异常,疑似账户被控制利用。

邮件内容是否安全?

邮件正文、附件的内容是否存在恶意链接、二维码、可执行脚本等威胁载荷,针对APT攻击的内容,是否有沙箱环境进行模拟识别?是否联动TIP威胁情报进行风险判定。

邮件通信是否安全?

邮件在进行传递过程中是否进行了加密操作,防止攻击者利用中间人攻击的手法对邮件内容进行截取篡改、或窃取敏感数据; 此攻击场景在实际业务中并非常见,更多意味着客户端、服务端、中间代理传输节点出现了劫持攻击。

邮件服务是否安全?

邮件服务的Web端是否存在漏洞,被攻击者通过Nday漏洞一键控制机器;邮件系统的相关数据一般会进行加密存储,即使获得了邮箱系统的控制权,但也很难获得有效的明文数据。仅仅只是对邮件系统的可用性进行破坏。

在梳理完要关注的风险点后,我们可以结合实际业务的风险产生频率、概率等因素,折射优先级高的3个核心问题:邮件账户安全、邮件来源安全、邮件内容安全; 在邮件关键的路径中识别和阻断邮件攻击,最大化的实现邮件安全。

基于分析到的邮件风险点,如何进行邮件安全建设?

1. 邮件网关(邮件过滤及拦截)

通过设置邮件网关过滤外部和内部邮件流量。网关可以拦截垃圾邮件、钓鱼邮件、恶意软件和其他威胁。防止恶意邮件进入企业网络。其中垃圾邮件过滤应基于内容分析、黑名单、灰名单等多种技术。

2. 访问控制及身份认证(邮件来源管控)

启用DMARC、DKIM和SPF:通过部署域名基于消息认证、报告和一致性 (DMARC)、域名密钥识别邮件 (DKIM)、发送者策略框架 (SPF)等技术,验证发送邮件的来源,防止邮件伪造和钓鱼攻击。

强制使用强密码:要求员工使用强密码,并定期更改密码。可以使用多因素认证 (MFA) 增强邮箱访问的安全性。

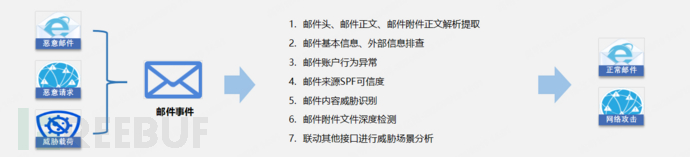

3. 风险监控与实时分析(安全纵深监测分析)

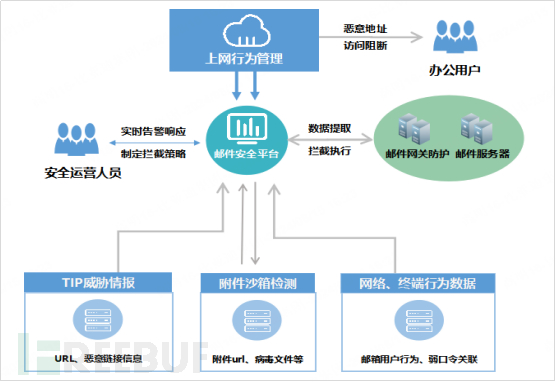

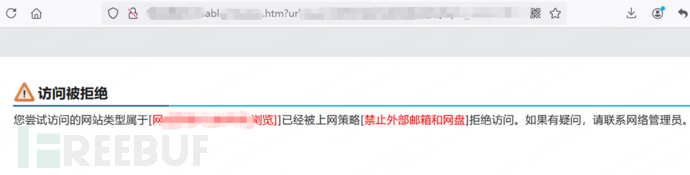

实时监控:部署邮件安全分析平台,联动TIP威胁情报、文件沙箱,流量用户行为进行场景化威胁分析,有效识别邮件风险;判别的可信度高威胁,可直接同步至邮件网关、EDR终端和上网行为管理平台,对用户访问和邮件输出进行联动封禁,提升自动化水平。

4. 邮件通信加密(安全加持)

使用邮件加密协议或工具确保邮件内容在传输过程中被保护。

5. 终端安全防护(安全加持)

终端落盘检测:在每个终端设备上安装反病毒和反恶意软件软件,进行url、二维码在线识别检测,附件则在落盘时进行静态威胁检测,启动时触发相关威胁指令时,进行拦截阻断。

6. 用户安全意识培训(安全加持)

定期安全培训:开展关于邮件安全的培训,教育员工如何识别钓鱼邮件、社会工程攻击以及处理可疑邮件的最佳实践。

模拟钓鱼攻击:定期进行钓鱼模拟测试,以评估员工的反应能力并提高他们的安全意识。

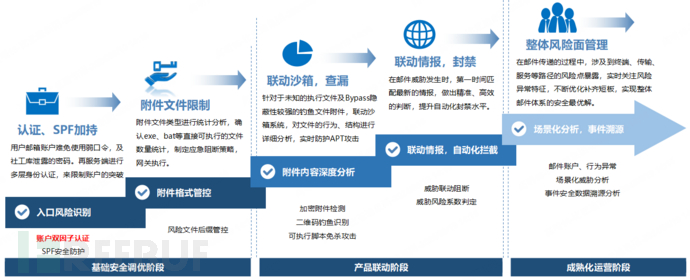

如何基于各个安全产品的能力,进行邮件安全防护体系组合、运营?

在构建安全稳固的邮件安全防护体系过程中,产品单兵作战的方式往往存在很多弊端,例如,邮件网关因为轻量化检测,可以串联到邮件系统中进行实时监测过滤,单对于附件文件部分的重型资源消耗检测,显然不具备串联优势。(市场上可能存在集合沙箱的邮件网关,但是要做到对附件解密、解压、动态行为检测等操作,会给邮件业务的时效性带了一定影响) 需要联动不同方向的安全能力,结合攻击者可能触发的攻击场景进行关联化威胁定位。更准确、更自动化的识别邮件风险;

邮件安全平台作为方案基础,更多离不开专业的安全营运加持;邮件安全运营能力的培养和提升,是邮件安全防护建设的有效保障。

如果存在各个不同的物理园区,该如何进行落地?

答:实际部署可以基于邮件归档系统的使用,对接实现邮件安全分析平台的建立,不对邮件安全网关造成载荷压力;旁路化的安全分析,可以有效联动威胁情报、文件沙箱;串联各个威胁场景,对邮件的安全系数做出最正确的判断。

(邮件归档:邮件归档系统,确保邮件的长期保存,满足审计和合规的要求。)

邮件安全的建设本质还在在于“矛”和“盾”的思考和较量,在安全的实战中,攻击者如何基于邮件安全寻求新的防护突破点,而防守方基于攻击者的手法思考如何不足体系的短板。在双方不断地对抗竞争中,发现邮件安全的短板,及邮件安全防护的有效性,实现对邮件威胁做到事前防控,将防护前移,防患于未然。促使邮件安全防护建设的水平保持最前沿。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)