引言

在渗透测试过程中,信息收集是是第一步,也是至关重要的一步。域名,特别是子域名的收集,对于全面了解目标组织的网络架构和资产至关重要。本文将综合多篇资料,详细介绍子域名信息收集的多种方法,帮助渗透测试人员更有效地开展工作。

子域名简介

子域名是指顶级域名(一级域名)的下一级域名,如mail.qq.com和www.qq.com都是qq.com的子域。从旁站查找漏洞往往比主站容易,因此子域名信息的收集显得尤为重要。

收集方法

1. 查找目标主域名

- 搜索引擎:通过百度、谷歌等搜索引擎直接搜索目标组织的名称,通常可以直接找到其官网,进而获取主域名。

2. 查找目标所有关联域名

2.1 备案查询

- 官方备案网站:如工信部ICP备案系统、chinaz、等,通过主域名查备案,获得域名所属公司名称,再搜索该公司名称以获取其所有注册域名。

2.2 企业关系查询

- 企业信息查询平台:如天眼查、爱企查、企查查等,通过查看股权穿透图来查找子公司,并收集其子公司的域名。

2.3 Whois反查关联域名

- Whois查询网站:如Whois.chinaz.com,通过同一公司的域名可能使用同一邮箱注册的信息进行反查。

2.4 官网等方式查关联域名

- 官网架构图:目标企业的官网有时会列出子公司的介绍和官网链接,通过这些信息可以直接获取子域名。

3. 收集子域名

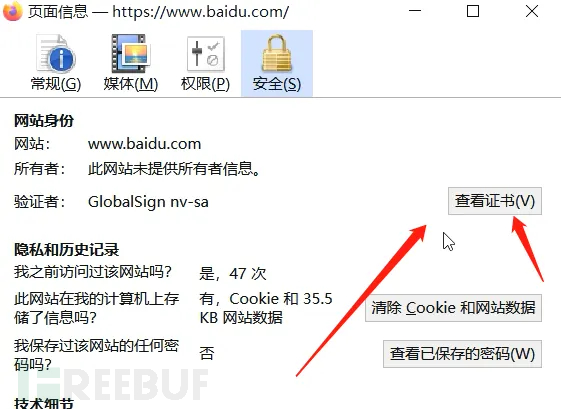

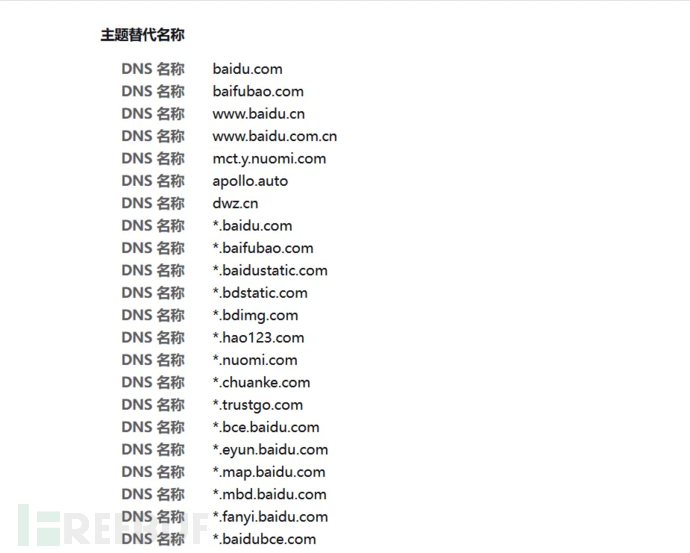

3.1 证书透明度查询

- 证书透明度查询网站:如crt.sh、Censys、SSLmate、Facebook CT等,由于许多企业域名使用HTTPS协议,TLS证书中通常包含域名信息,可以通过查询证书透明度来收集子域名。

3.2 在线子域名查询网站

- 子域名查询网站:如SecurityTrails、IP138、Chinaz、dnsscan.cn等,输入域名即可获取子域名列表。

3.3 威胁情报平台

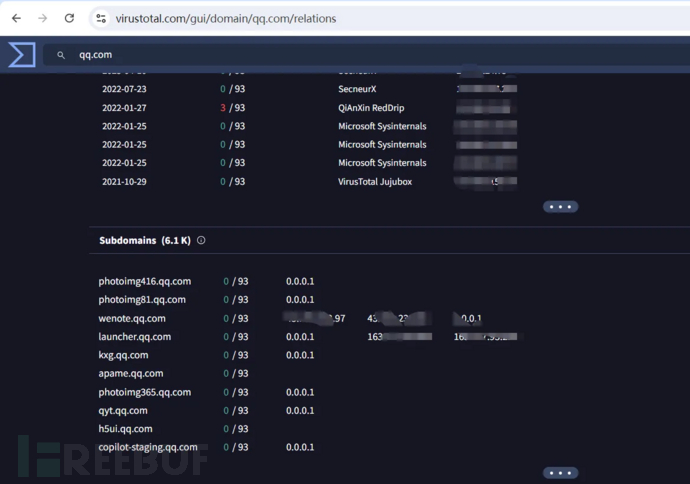

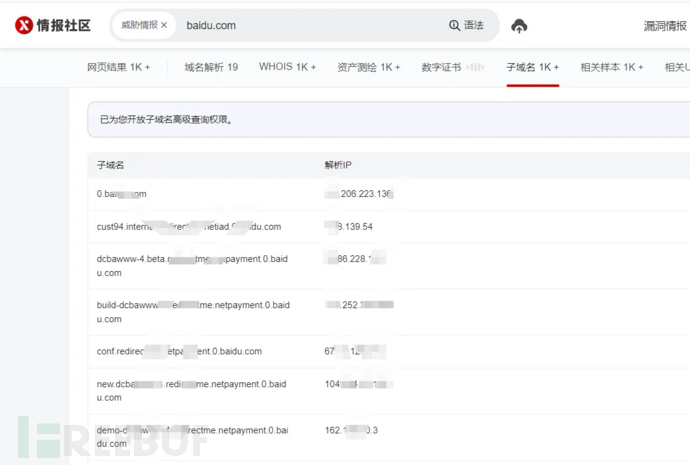

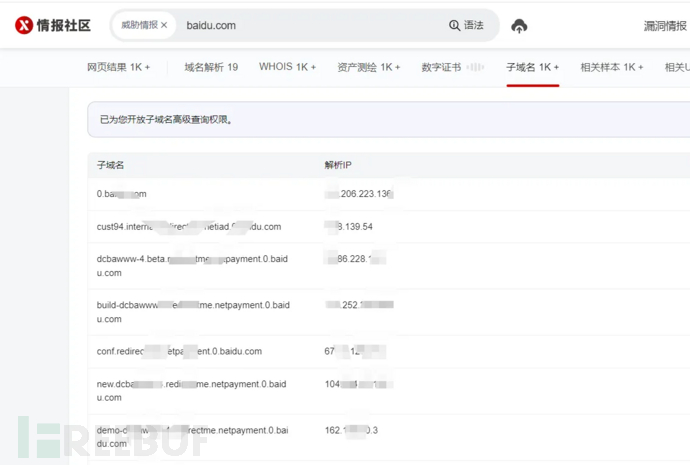

- 威胁情报平台:如ThreatBook、VirusTotal、AlienVault OTX、RiskIQ、ThreatMiner等,通过这些平台可以收集到目标组织的子域名信息。

3.4 搜索引擎

- 搜索引擎语法:使用Google等搜索引擎,结合

site:语法(如site:example.com)来限制搜索结果,从而获取子域名信息。

3.5 爬虫爬取

- 爬虫技术:通过编写爬虫程序,爬取目标网站的所有页面、robots.txt文件、crossdomain.xml文件、sitemap文件等,从中筛选出子域名。

3.6 DNS记录查询

- 工具如nslookup:使用nslookup等工具查询域名的SRV、NS、MX、TXT等记录,以收集子域名信息。但这种方法收集的域名有限。

3.7 自动化工具

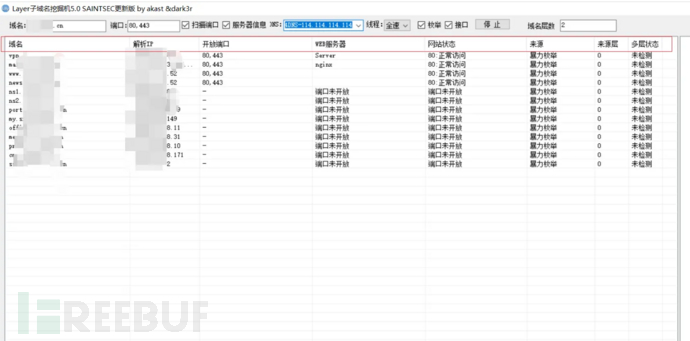

- 自动化工具:如Subfinder、OneForAll、Layer子域名挖掘机等,这些工具通过多个API和字典枚举的方式自动化收集子域名。

3.8 DNS历史记录查询

- DNS历史记录查询服务:如SecurityTrails、DNSdumpster.com、WhoisXML、PassiveTotal等,通过查询过去DNS解析记录的服务,可以查找目标组织过去使用过的子域名。这种方法有时能发现已被删除但仍解析到目标组织的子域名。

- 3.9 从JS文件发现子域名

- JS文件分析:许多网站在JS文件中会包含子域名的信息,通过分析JS文件可以挖掘出子域名。可以使用专门的脚本或工具(如JSFinder)来自动化这一过程。

- 3.10 子域名爆破

- 子域名爆破工具:使用如Sublist3r、Amass、Subfinder、Assetfinder等工具,通过字典或其他方法生成可能的子域名列表,并对列表中的每个子域名进行DNS解析以确定其是否存在。

- 工具推荐

- Subfinder:集成了多个API接口进行自动化搜索子域名信息,收集速度快。

- OneForAll:功能强大的子域收集工具,支持多种搜索方式。

- Layer子域名挖掘机:扫描结果依赖于字典的强大性,适合使用自定义字典进行深度挖掘。

- Sublist3r:简单易用的子域名枚举工具,支持多线程枚举。

- KSubdomain:无状态子域名爆破工具,支持高并发DNS爆破,速度快。

- 批量处理

- 对于有大量域名需要查找子域名的情况,可以通过请求API接口或使用高效的爆破工具(如KSubdomain)进行处理。但需要注意控制请求频率,频率过高会被判定为ddos攻击!

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)