目前NPS代理工具和FRP代理工具在代理上网领域广受欢迎,因其功能强大、易用性高而得到了大量用户的青睐。然而,由于其受众群体庞大,也对恶意攻击者提供了可乘之机,用来进行各类不法活动的案例也屡见不鲜。本文针对NPS代理工具进行了详尽的分析

一、NPC和NPS的连接分析

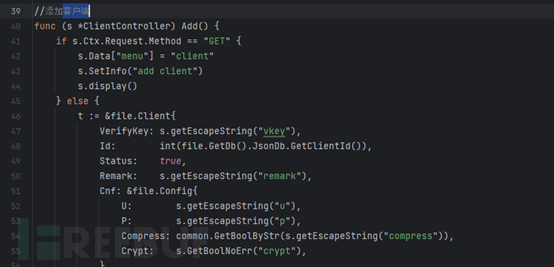

通过\web\controllers\client.go代码功能新建客户端见下方图片:

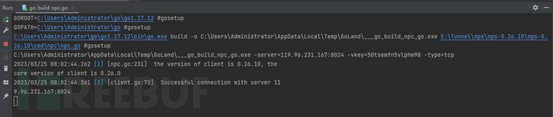

NPC通过npc.exe –server=ip –vkey=key –type=协议的形式进行NPS的上线。

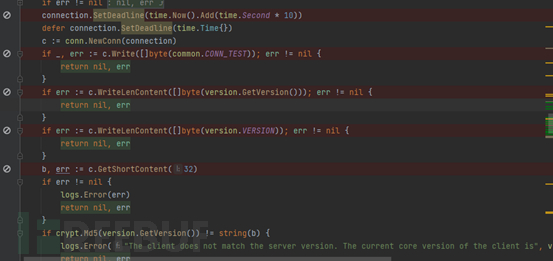

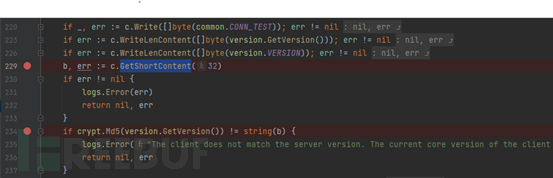

1、根据SetDeadline函数可知:客户端每10秒内完成一次发送请求(如字段TST硬编码+NPS主版本号+NPS具体版本号),接下来就是等待服务端接收请求之后进行验证了。

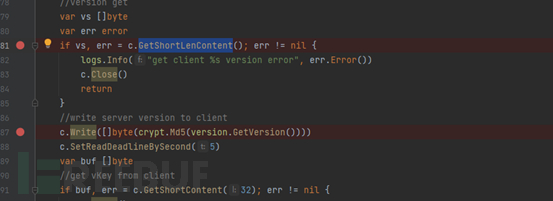

2、服务端获取客户端请求中的版本号信息,验证其字节数是否在规定范围内,并通过crypt.MD5函数计算自身主版本号MD5值发送到客户端。

3、客户端通过获取响应中的MD5值与NPS主版本号的MD5值进行验证。

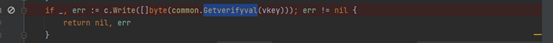

4、客户端对NPS主版本号的MD5值验证成功之后,获取自身的Vkey秘钥值进行计算其MD5值并发送到服务端验证。

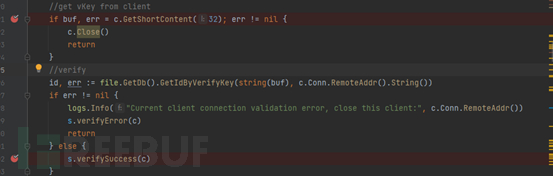

5、服务端通过GetShortContent函数获取客户端发送的32个字节,通过GetIdbyVerifyKey函数进行验证Vkey是否正确,进而判断是否发送“succ”标志。

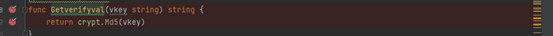

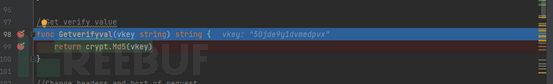

6、在GetIdbyVerifyKey函数中引用了Getverifyval函数可获取Vkey=50jde9y1dvmedpvx,可返回该秘钥的MD5。

7、在Client/control.go 中通过ReadFlag函数可以读取服务端响应的flag,并判断其值是否为VERIFY_EER,如果不是则继续执行。下一步骤是发送“main”字符串ConnType标志值。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)