一.引子

大家好,又是鄙人小雷,这次为大家带来的分享是nday产生0day第一篇,没错你没看错是第一篇,也就是后续还会更新一系列如何利用nday去挖掘属于自己的0day。

至于为什么突发奇想更新此系列,最大的一个原因是网上有很多0day思路分享的文章(尤其cn*d教学居多)都提到了利用nday去产生0day,但是大部分只是提一嘴,真正讲如何去做的却很少,所以小雷也想尽自己所能填补一些公开知识的空缺,为师傅们少走一些弯路做些力所能及的。二.初遇

又是一个悠闲的周末,窗外乌云密布,为了不让自己的小脑壳生锈小雷决定去挖点0day,于是便有了本文。经过小雷一顿不知名操作锁定了一套系统: xxxx的xxx设备

小雷可是个聪明人,像这种大厂的设备肯定是有很多同行盯着的,如果没有点新颖的骚操作还真不好出货,于是小雷果断用高级搜索引擎:edge查询了该设备存在过的nday。

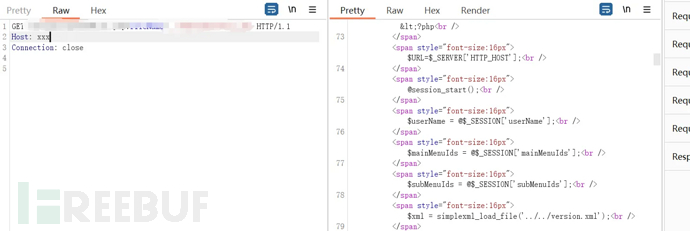

不愧是高级搜索引擎,我小雷没看错你。接下来就是复现nday,0day的第一步是玩转nday。

成功复现nday,一切顺利,那么接下来就该获取该系统的目录结构了。

作为一代肾透大师的小雷迅速罗列出了可以获取到目录结构的方法:①通过各种工具fuzz;②该系统存在目录遍历漏洞;③手上有该系统的源码

显然第三条无法实现直接pass,小雷决定先尝试fuzz

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)