一、Android APK 中需要保护的文件有哪些

在Android APK中,需要保护的文件主要包括DEX文件、资源文件(包括res和assets目录下的文件)以及SO库文件。这些文件通常包含了应用的核心代码、资源配置及依赖库等重要信息,其安全性直接影响到应用的安全与完整性。为了全面保护这些文件,开发者可以采用多种安全措施,如文件加密、代码混淆、加固等。

1.1 DEX 文件

DEX文件是Android操作系统中一种重要的可执行文件格式,包含了应用的运行代码。如果DEX文件未被保护,可能会遭受恶意破解和代码窃取,威胁应用的安全和完整性。

- DEX文件的定义与作用

- 定义:DEX文件(Dalvik Executable)是专为Android操作系统设计的一种可执行文件格式,包含了由Java语言编写并编译生成的程序字节码。

- 作用:DEX文件在运行时被Dalvik虚拟机(DVM)或Android Runtime(ART)解释执行,是应用能够正常运行的关键部分。

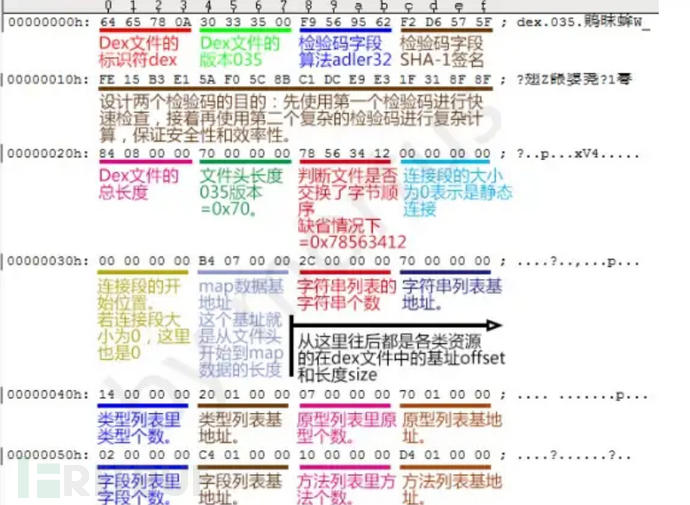

- DEX文件的结构与特点

- 结构:DEX文件包含文件头、字符串标识符列表、类型标识符列表、原型标识符列表、字段标识符列表、方法标识符列表及类定义列表等重要组成部分。

- 特点:DEX文件采用基于寄存器的架构,相较于传统的基于堆栈的Java虚拟机,能更高效地使用内存和处理器资源,并支持动态加载类和方法。

- DEX文件的生成与加载

- 生成过程:Java源码首先通过编译生成.class文件,然后使用dx工具将.class文件转换为DEX格式。

- 加载机制:在应用运行时,系统通过PathClassLoader或BaseDexClassLoader等类加载器读取并解析DEX文件,从而加载应用的运行代码。

- 未加密DEX文件的风险

- 反编译风险:未加密的DEX文件可以被黑客反编译,进而暴露源码,导致应用逻辑、算法和业务模式泄露。

- 安全威胁:攻击者可能通过破解DEX文件进行恶意篡改、代码注入等危险行为,威胁应用的安全和用户的数据隐私。

1.2 SO 文件

SO文件是Linux和Android操作系统中用于存储可执行代码和数据的共享对象文件(Shared Object file),通常作为动态链接库被程序调用以实现各种功能。

如果SO文件未被保护,可能会遭受逆向工程、代码窃取等攻击,严重威胁应用的安全性和开发者的知识产权。

- SO文件的定义与作用

- 定义:SO文件是一种二进制文件格式,用于存储程序的可执行代码和数据。在程序运行时,它以动态链接的方式与其他程序或库进行连接。

- 作用:SO文件可以被多个程序或库共享使用,减少了重复代码的冗余,提高了代码的可维护性和可重用性。它还能减小程序体积,通过动态链接库的形式存在,使得程序可以灵活地更新和升级。

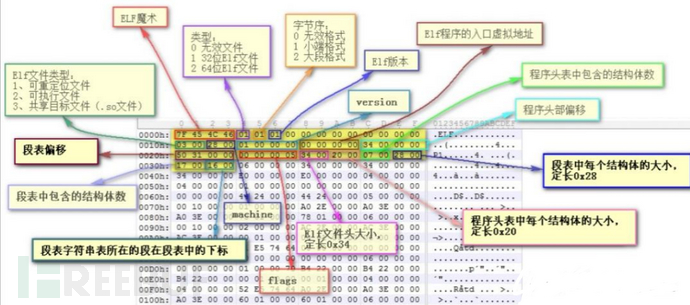

- SO文件的结构与特点

- 结构:SO文件遵循特定的二进制格式,包含代码段、数据段、导出表和符号表等重要组成部分。这些部分定义了文件如何在不同系统平台上运行,并指定了可用的系统函数库。

- 特点:SO文件支持代码共享和动态链接,可以在不重新编译和链接程序的情况下更新或替换。这种模块化的开发方式便于独立开发和维护各个模块。

- SO文件的生成与加载

- 生成过程:将C或C++源文件编译成目标文件(.o),然后使用gcc或ld命令将目标文件链接成SO文件(.so)。这一过程可以通过Makefile或CMake工具自动化完成。

- 加载机制:在程序运行时,系统会通过动态链接器加载所需的SO文件,并将其映射到进程的内存空间,使得程序可以调用SO文件中定义的函数和数据。

- 未加密SO文件的风险

- 逆向工程风险:未加密的SO文件容易被黑客反编译,进而暴露核心算法、加密方法等敏感逻辑,导致严重的安全漏洞和知识产权泄露。

- 安全威胁:攻击者可能通过破解SO文件进行恶意篡改、代码注入等危险行为,威胁应用的安全和用户的数据隐私。

1.3 签名文件

签名文件是用于验证文件完整性和真实性的加密技术产物,常见的形式包括数字签名和电子签名。

如果签名文件未被保护,可能会遭受中间人攻击、内容篡改、身份伪装等威胁,严重时可能导致重要信息的泄露或被恶意利用。

- 数字签名的定义与作用

- 定义:数字签名是通过加密算法生成的一组特定符号或代码,用于标识签发者的身份并对电子文档进行认证。

- 作用:确保文件内容的完整性和真实性,防止在传输过程中被篡改或伪造。数字签名还能验证发送方的身份,并显示签名时间戳,作为文件是否被修改的依据。

- 数字签名的工作原理

- 生成过程:通过哈希算法对文件内容生成摘要,再使用发送方的私钥对该摘要进行加密形成数字签名。接收方使用相应的公钥解密验证签名的合法性。

- 验证过程:接收方解密获取的哈希值与原文用相同哈希算法得到的哈希值进行比较,如一致则表明文件真实且未被篡改。

- 电子签名的法律要求

- 法律规定:根据《电子签名法》,电子签名要具备法律效力,需满足多项条件,如专有性、控制性、改动可检测性等。

- 技术保障:采用哈希算法、非对称加密、时间戳等技术手段,确保电子签名的安全有效,并能在法律上得到认可。

- 未保护数字签名的风险

- 中间人攻击:攻击者可能截取并替换原始签名,使接收方误以为文件来自另一个发送源。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)