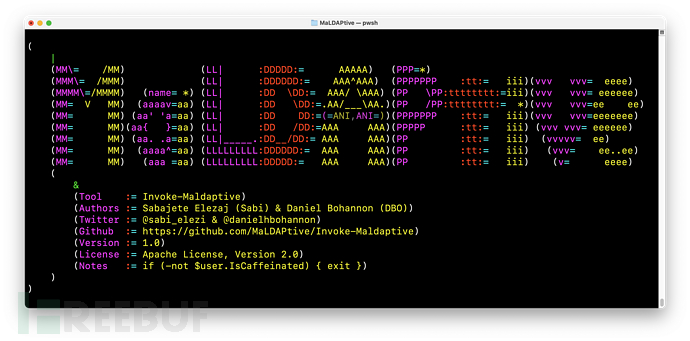

关于Invoke-Maldaptive

MaLDAPtive 是一款针对LDAP SearchFilter的安全分析工具,旨在用于对LDAP SearchFilter 执行安全解析、混淆、反混淆和安全检测。

其基础是 100% 定制的 C# LDAP 解析器,该解析器处理标记化和语法树解析以及众多自定义属性,可实现准确、高效的 LDAP SearchFilter 混淆、反混淆和检测。该项目的其余部分是一个 PowerShell 包装器,旨在实现最大的灵活性、随机化和管道功能,以便在单个命令中无缝连接所有所需功能。

工具要求

PowerShell 7.1

.NET 6.0 (LTS)

工具安装

广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

https://github.com/MaLDAPtive/Invoke-Maldaptive.git

然后切换到项目目录中,执行工具脚本完成安装:

cd Invoke-Maldaptive Import-Module ./Maldaptive.psd1

工具使用

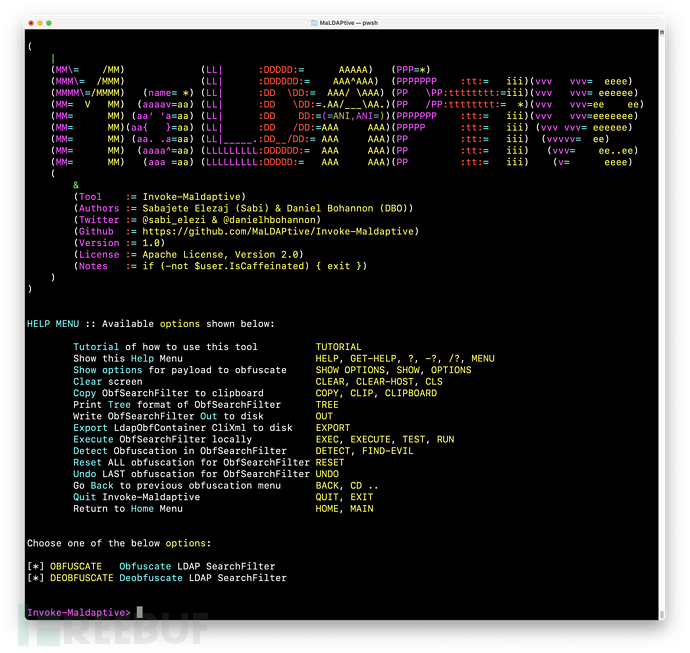

交互模式是该函数中丰富多彩的菜单驱动体验Invoke-Maldaptive(它还通过自己的内置 CLI 支持非交互功能)。它旨在促进对所有可用函数的探索,并使用彩色突出显示来放大每个函数返回的重要细节。

菜单探索支持完整的正则表达式和基本通配符,并具有由**、***和****命令定义的特殊自动菜单遍历选项。您可以随时输入HELP或TUTORIAL获取更多指导。

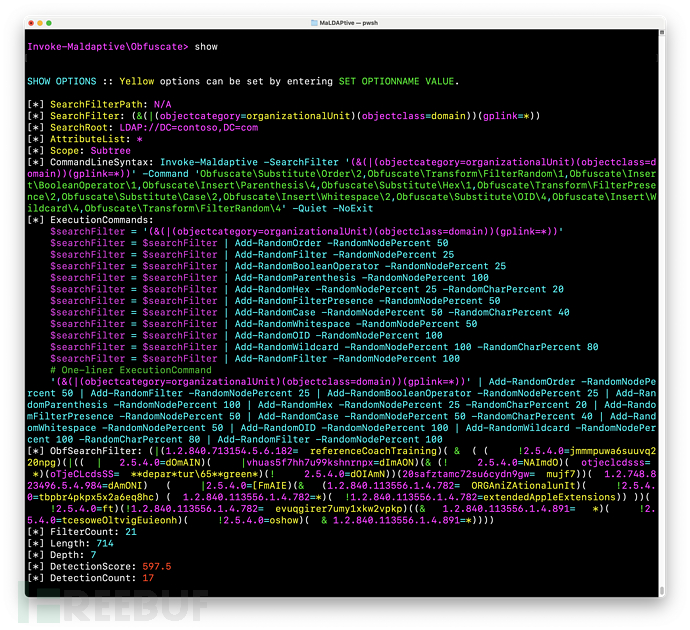

任何时候,都可以从交互式菜单中查看、复制或完全导出每一层混淆或反混淆的完整详细信息。MaLDAPtive 还在同一菜单中显示完整的 CLI 支持,因此可以使用交互模式“创建混淆配方”,然后轻松导出为简单的一行命令。

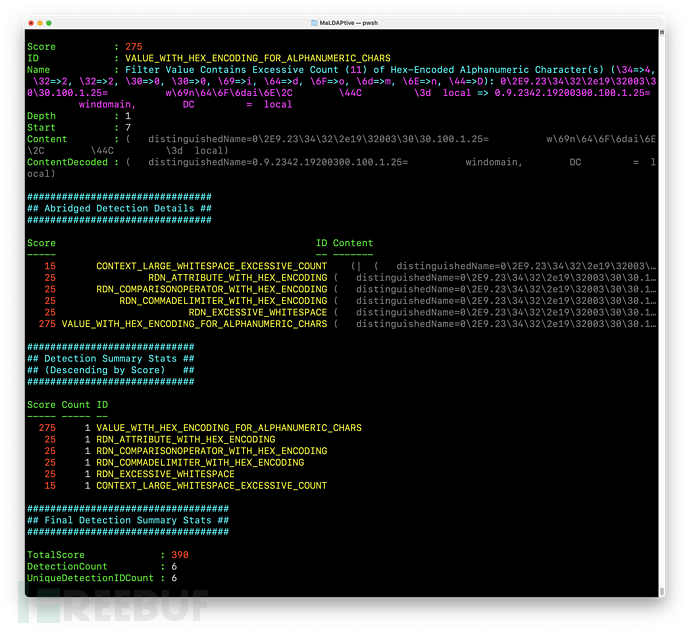

整个检测模块也内置在交互式菜单中,始终显示规则计数和总检测分数。运行FIND-EVIL将给出针对当前模糊 LDAP SearchFilter 以毫秒为单位评估的检测报告的完整摘要。

最后,我们发布了 1,337 个经过混淆的 LDAP SearchFilter 语料库,供检测工程师使用。这些经过混淆的样本也可以通过以下命令轻松用于测试检测模块:

Get-Content ./Corpus/ObfuscatedSearchFilters.txt | Get-Random | Find-Evil -Summarize | Show-EvilSummary

解析器用法

函数ConvertTo-LdapObject是访问 中定义的各种解析方法的最简单方法./CSharp/LdapParser.cs。共有五 (5) 个解析级别,通过函数的-Target输入参数定义。

以下两个命令演示了最直接有用的解析级别:

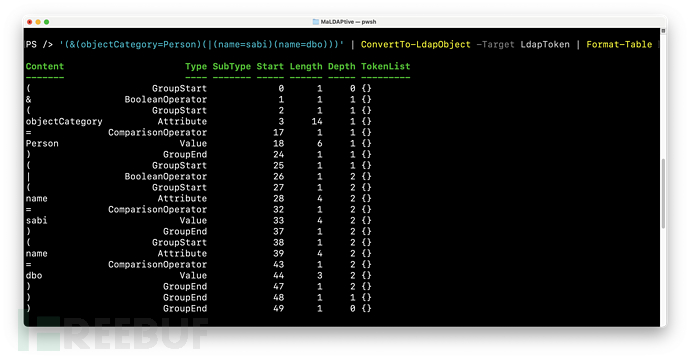

'(&(objectCategory=Person)(|(name=sabi)(name=dbo)))' | ConvertTo-LdapObject -Target LdapToken | Format-Table

[Maldaptive.LdapParser]::Tokenize('(&(objectCategory=Person)(|(name=sabi)(name=dbo)))') | Format-Table

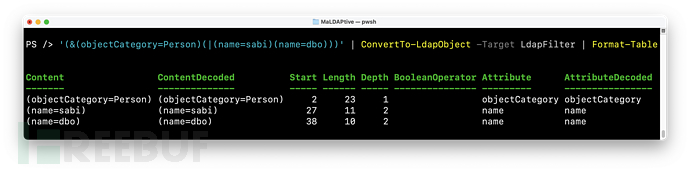

'(&(objectCategory=Person)(|(name=sabi)(name=dbo)))' | ConvertTo-LdapObject -Target LdapFilter | Format-Table

[Maldaptive.LdapParser]::ToFilter('(&(objectCategory=Person)(|(name=sabi)(name=dbo)))',$true) | Format-Table

调用模块

为了简化 LDAP SearchRequest 的执行,我们创建了该Invoke-LdapQuery函数(使用方便的别名ILQ)。此外,该Out-LdapObject函数可以漂亮地打印任何输入的 LDAP SearchFilter,这在调试大型 SearchFilter 时非常有用,因为每种标记类型都使用颜色编码以方便查看。

遥测模块

在没有闭源 EDR 代理的实验室环境中,收集客户端和服务器端日志源的 LDAP 遥测数据并非易事。因此,我们打包了遥测模块,用于客户端和服务器端遥测的安装、配置、查询和规范化。在我们的实验室中,我们在域控制器上安装了此模块,以简化本地测试。请勿在任何生产系统上运行此模块。我们不承担与此模块相关的任何损害的责任。所有遥测功能都位于中./Helpers/LdapEventLog.psm1。

许可证协议

本项目的开发与发布遵循Apache-2.0开源许可协议。

项目地址

Invoke-Maldaptive:【GitHub传送门】

参考资料

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)