在 OIDA 方法(观察、识别、剖析、分析)中,识别阶段对于在捕获的网络流量中精确定位相关数据至关重要。本文重点介绍如何在这一关键步骤中有效使用 Wireshark 和 Profitap 的 IOTA。

OIDA方法系列文章主要包含四个部分,分别是观察、识别、剖析和分析。本文是该系列的第二部分——学会识别。

一、Wireshark:深入研究相关对话

Wireshark 提供了几种功能强大的工具,用于识别重要的流量模式和对话。

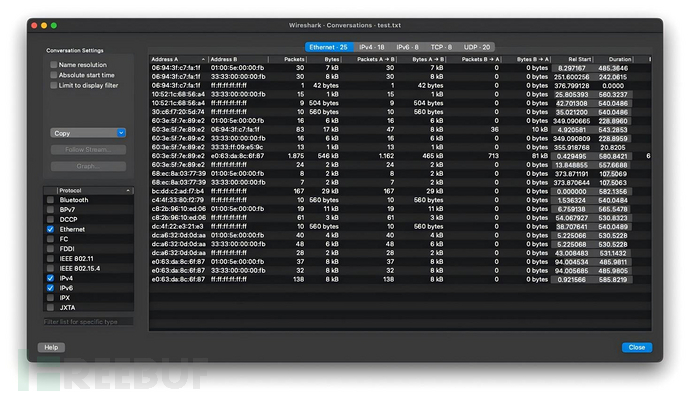

(一)对话框(Conversations dialog)

对话框是识别网络端点之间通信模式的重要工具。

- 访问对话框: 统计 > 对话(Statistics > Conversations)

- 查看按各种标准(字节、数据包、持续时间)排序的对话

- 右键单击会话,将其用作显示过滤器

(二)将对话框与显示过滤器结合使用

将对话框与显示过滤器结合使用,可以实现精确的流量隔离:

- 应用初始显示过滤器(如 http)

- 打开对话框查看特定于 HTTP 的对话

- 右键单击感兴趣的对话并选择应用为过滤器

- 现在,显示过滤器将只显示该特定 HTTP 会话的流量

通过这种方法可以逐步完善视图,有助于将相关流量归零。

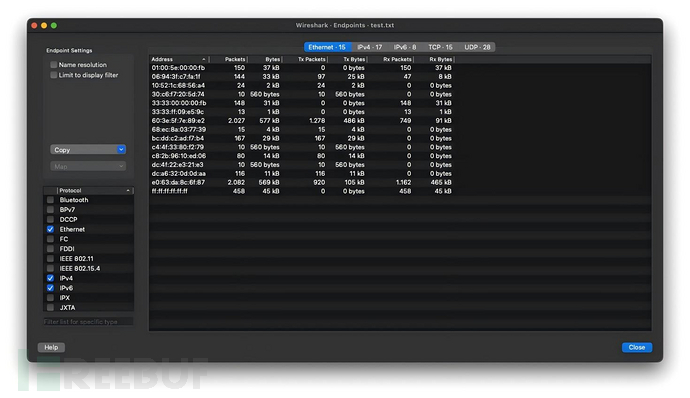

(三)端点对话框

端点对话框汇总了捕获中的所有端点:

- 通过统计 > 端点访问( Statistics > Endpoints)

- 识别主要通话者或可疑端点

- 与对话框结合使用,跟踪端点通信

(四)协议层次结构

Protocol Hierarchy(协议层次结构)窗口提供捕获中存在的协议细目:

- 通过 “统计”>“协议层次结构 ”(Statistics > Protocol Hierarchy)访问

- 快速识别主要协议

- 发现可能显示问题的异常或意外协议

(五)使用协议层次结构

- 确认预期的应用程序行为

- 识别潜在的安全问题(如意外协议)

- 指导进一步过滤和分析

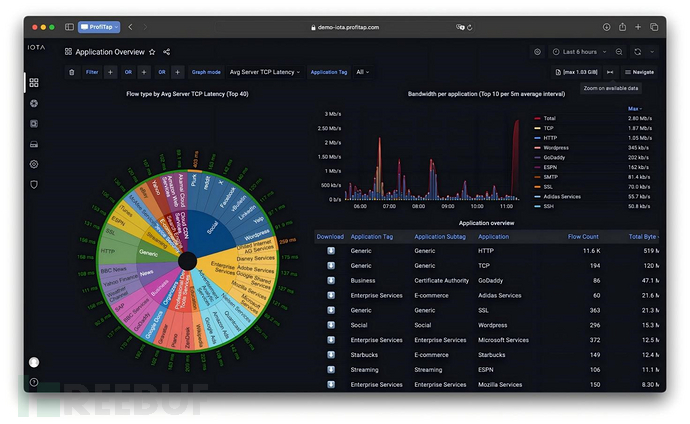

二、IOTA:实时识别和过滤

Profitap的IOTA提供实时仪表盘,可快速突出显示网络流量中值得关注的区域。在仪表盘之间切换和过滤数据的功能可让您快速从鸟瞰视图转向数据包级细节。

(一)应用程序概览仪表板

应用程序总览仪表板可提供网络上应用程序使用情况的即时概览。

主要功能:

- 实时查看活动应用程序

- 每个应用程序的带宽使用情况

- 快速过滤功能

有效使用:

- 监控意外应用流量

- 当报告特定应用程序出现问题时,使用仪表板快速过滤并关注该应用程序的流量

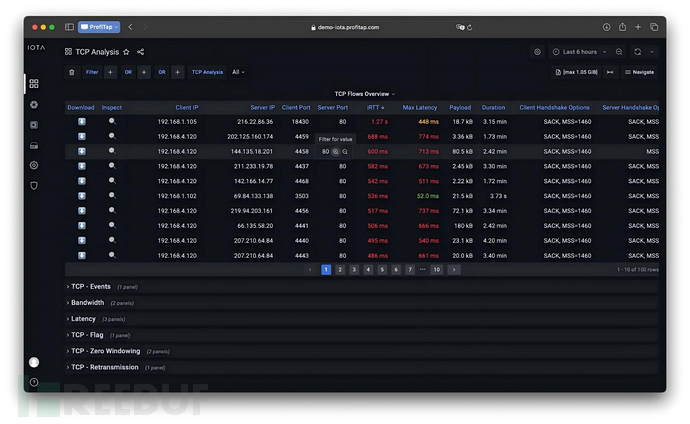

(二)TCP分析仪表板

IOTA中的TCP分析仪表板可与Wireshark的对话对话框相媲美,但可提供实时见解。

如何使用:

- 识别热门通话者和最繁忙的对话

- 点击特定流量,深入查看详细的数据包数据

- 使用过滤选项关注特定 IP 地址、端口或协议

TCP 分析仪表板可实时快速识别异常流量模式或潜在瓶颈。

三、结论

掌握数据包分析中的识别阶段包括有效使用 Wireshark 的对话框、端点对话框和协议层次结构等工具,以及 IOTA 的应用程序和流量仪表板。利用这些工具,分析人员可以快速定位相关数据、识别异常模式,并将调查重点放在最相关的信息上。

本文是系列文章的第二部分,后续文章将深入探讨OIDA的“剖析”和“分析”阶段。

下面是OIDA识别核对表,通过遵循此核对表并有效使用所讨论的工具,分析师可以确保在识别阶段采用全面的方法,为数据包分析的后续阶段奠定坚实的基础。

附:OIDA 识别核对表

为确保在识别阶段采取彻底的方法,请考虑以下核对表:

- 您是否使用了 Wireshark 的协议层次结构来概述捕获中的协议?

- 是否使用 Wireshark 的 “对话 ”对话框或 IOTA 的 “TCP 分析 ”仪表板确定了主要对话?

- 您是否在 Wireshark 中应用了适当的显示过滤器来关注相关流量?

- 如果使用 IOTA,您是否使用了应用程序仪表板来识别和过滤特定应用程序流量?

- 您是否使用 Wireshark 的端点对话框或 IOTA 的 TCP 分析仪表板交叉引用了感兴趣的端点?

- 您是否发现了任何需要进一步调查的意外协议或应用程序?

- 您是否使用了过滤技术来隔离特定对话或数据流以进行更深入的分析?

- 是否检查了流量模式中的任何异常或意外的高流量会话?

- 如果正在调查报告的问题,您是否成功隔离了与受影响应用程序或服务相关的流量?

- 您是否已准备好根据初步发现中出现的新信息对识别流程进行迭代?

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)