东西向网络安全打的是巷战

东西向网络安全与南北向网络安全的基本区别在于对抗模型的不同。传统的南北向安全基于边界防御,类似于一战期间的马恩河战役和索姆河战役,双方拉起队伍,排好阵形,挖好战壕,架好枪炮,然后进行持久战。而东西向安全的对抗模式则完全不同,它不存在战线或“边界”概念。敌人已经突破边界,网络中的每个角落都有可能是战斗打响的地方。此外,敌人很难被发现,他们像是小股特种部队,目的不是与我们展开大型团战,而是执行特定的破坏或窃取任务,悄悄行动,快进快出,“事了拂衣去,深藏身与名”。这正是东西向网络安全所面临的基本敌情态势:我们要打的不是堑壕战,而是巷战。

要赢得内网安全保卫战,我们必须建立全新的纵深防御体系。在过去,安全和网络是割裂的,网络资源负责业务,而安全设备负责保护。但是在新的对抗模式下,这种分离的安全架构很容易被突破和绕过,一旦被突破,网络就完全暴露无遗。在巷战模式下,安全和网络必须高度融合。我们主张网络中的每一个计算资源都具备自我保护的能力,所有服务器既是生产者又是保护者,同时还是侦察员。即使敌人进入网络,也会发现所有门户都难以突破,不仅配备防盗门,还有指纹锁,每扇门都只识自家人。更致命的是,整个网络人人都互相识别,敌人无法冒充任何人。即使强行破门,也难以得手,而且会立即触发警报,正规军很快就会出现。这样的全民皆兵的内网,才是安全的内网!

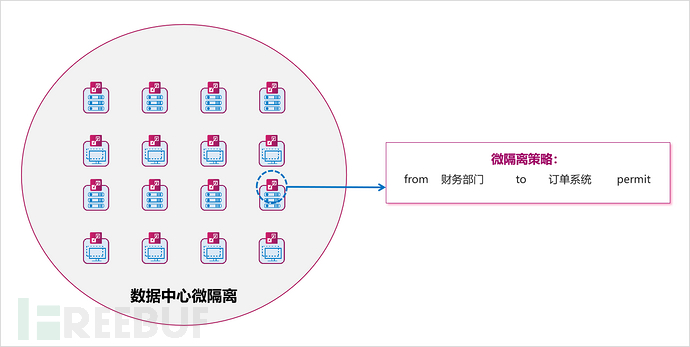

基于主机防火墙的微隔离网络

与为了打堑壕战而设计的网络防火墙不同,微隔离就是用来打巷战的。微隔离的英文是“Microsegmentation”,直译为微分段。微分段的意思是,将原来一个广播域中包含几十台或上百台机器的内部网段,细分为众多小网段。这些网段有多小呢?每个网段仅包含一台服务器。在传统的大型网段之间,需要通过网络防火墙进行隔离,而在微隔离网络中,微分段之间也需要防火墙,但不同的是,这里使用的是主机防火墙。可以理解为,微隔离网络就是由所有服务器上的主机防火墙,在传统大型网段中划分出的,由多个微分段而构成的网络。

除了微分段外,微隔离网络的另一个核心特征是基于白名单的访问控制策略。之前提到,微隔离网络是由主机防火墙构建的,而主机防火墙上的策略是依据服务器的具体业务需求而设计的白名单策略。这意味着,如果某台服务器仅为三台其他服务器提供服务,那么它的主机防火墙访问控制策略就只允许那三台机器访问,其他机器都不得访问。不仅不能访问,如果尝试访问,还会触发告警。这样的基于主机防火墙技术、采用最小权限白名单的微隔离网络,使得网络具备了极强的“巷战能力”:

- 全资产防护

由于采用了主机防火墙技术,微隔离网络中的每一台服务器都有自己专属的防火墙进行保护。而且这台防火墙是无法绕过的,因为它就部署在服务器内部。要访问服务器必须通过主机防火墙的策略检查。

- 全流量覆盖

我们对内网安全的基本要求是,任意两点之间的访问都是可观察的,任意两点之间的访问都是可管理的。要实现这一点,只有通过主机防火墙才能实现,因为任何访问总是要有起点有终点,只要全部的服务器都部署了主机防火墙,我们就能确保对全部流量都能做到监控与管理。

- 网络风险大幅降低

白名单策略最大限度上缩减了资产的暴露面,能够对资产进行访问的访问源下降一到两个数量级,可能的攻击者大大减少,资产的风险大幅降低。不但访问源被减少了,资产自身开放的端口数量也被大幅度减少,从过去动则几十上百个开放端口,变成一两个必要的业务端口,随着大量无访问端口的关闭,大量不必要暴露的漏洞也就从网络上消失了,资产的风险就被进一步的降低,总体算下来,全网风险至少下降了100倍。

- 事件感知与处理能力极大提升

因为每一台主机都能进行安全侦测,每一台主机都有自己的私有业务规则,所以微隔离网络的事件侦测能力非常强大,而一旦某台主机发现了异常访问,异常访问IP会被通知给全网所有的主机防火墙,让攻击变得寸步难行,反击能力也极其强悍。

综上所述,我们可以看到,对网络进行基于主机防火墙的微隔离改造后,全部东西向流量都能够被观察和理解,全部资产都建立了独立的防护能力,网络的风险极大降低,对东西向威胁的发现与处置能力极大提升,企业内网从不设防的阳关大道升级为让敌人寸步难行的巷战阵地。

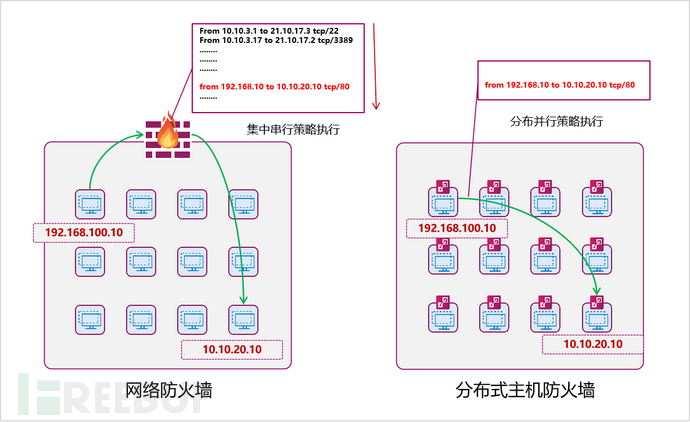

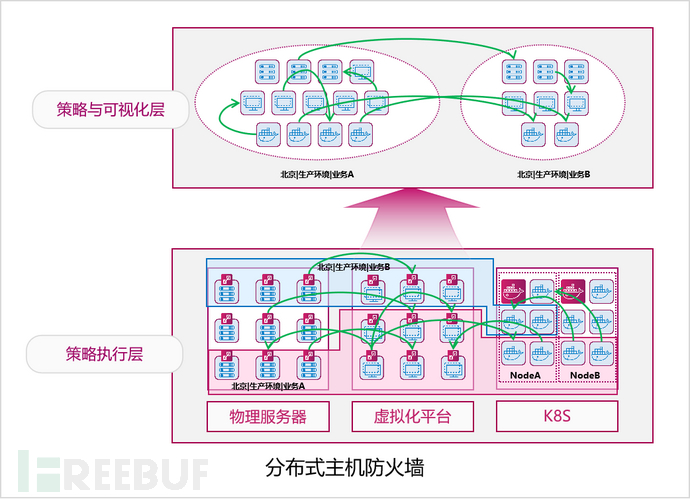

从网络防火墙到分布式主机防火墙网络

从本质上说,微隔离网络就是由众多主机防火墙共同搭建的分布式主机防火墙网络,相较于传统的网络防火墙而言,这种分布式防火墙网络在各方面都表现出巨大优势。

首先就是快!防火墙的数据处理速度会受到防火墙上配置的策略规模的影响,策略越多网络的速度就越慢。这样一来就构成了一对矛盾,如果想把安全做细致,防火墙策略就得多,那么网络就会变慢;而如果想让网络快,防火墙策略就得少,那么安全就做不细致。在过去,网络防火墙之所以都不敢把策略配得太细,很重要的原因就是怕影响网络吞吐。而通过主机防火墙构建起的访问控制网络就没有这个问题,策略比过去还多十倍不止,但是它们是分布式存在于每个主机防火墙上,主机防火墙上只配置了跟本服务器有关的策略(根据我们的经验就是一两条)。通过把集中串行处理的策略检查,转化为分布式并行处理,基于主机防火墙的微隔离网络要比通过传统网络防火墙快得多。

用主机防火墙比用网络防火墙快的另一个重要原因就是,网络流量的访问路径要少一半!如果用网络防火墙做访问,要求流量先从源端引流到防火墙,再从防火墙回到目的端,事实上让网络的路径边长变慢了。而如果用主机防火墙,就直接从源端到目的端就可以了,访问速度自然就快了,同时还避免了由网络防火墙处理能力导致的网络拥塞和单点失败。

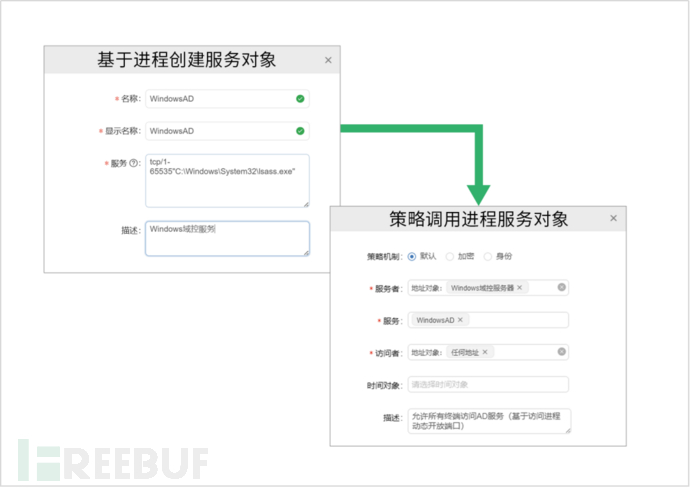

除了快之外,主机防火墙的一个基因里的非对称竞争优势就是能看见主机数据!过去,网络防火墙只能面向主机端口进行访问控制,但是端口之后监听的究竟是什么进程,网络防火墙就无从得知了。主机防火墙由于能够了解端口的监听进程,因此从访问控制和安全分析的角度,都比网络防火墙有着巨大的优势。比如说,常见的动态服务端口问题。很多进程的服务端口是动态选择的,而且选择的范围很大。在过去,为了让服务能够顺利进行,网络防火墙只能开放一个非常大的端口空间,这就带来了不必要的网络风险。而主机防火墙则可以直接面向进程而不是端口下策略,只有当进程具体监听了一个端口的时候,相关策略才会开放,否则就不开放,这就大大提升了防护的有效性。

主机防火墙还有一个优势,那就是网络结构无关。网络防火墙要想工作,有一个前置要求,那就是网络结构必须稳定:什么业务在什么网段里,什么资产配置什么地址,哪台防火墙负责哪个网段,这些都不能变,一旦要变,就涉及大量的网络配置变更工作,每台交换机,每台路由器,每台防火墙都得变,非常麻烦还容易出错。甚至有的时候还涉及到物理操作,比如网络跳线乃至机架搬迁等。网络防火墙的这种特质,使得只要做了某种程度内网隔离的网络,都非常的僵硬,没有任何弹性,网络和业务都非常难变更。而主机防火墙则不然,因为它就在主机内部,所以它对于网络的整体结构反而没有要求。不管主机在哪里,防火墙都和主机在一起,主机挪动了,防火墙也就和主机一起挪动了,完全不会影响主机的安全防护水平。另外,因为主机防火墙只对一台机器生效,业务资产就没必要非得摆放在临近的物理位置,也不需要被分配在同一个网段里了,机架上哪有位置就放哪,有啥空闲IP就分配啥IP,要做业务变更、网络升级都比过去更加自由。

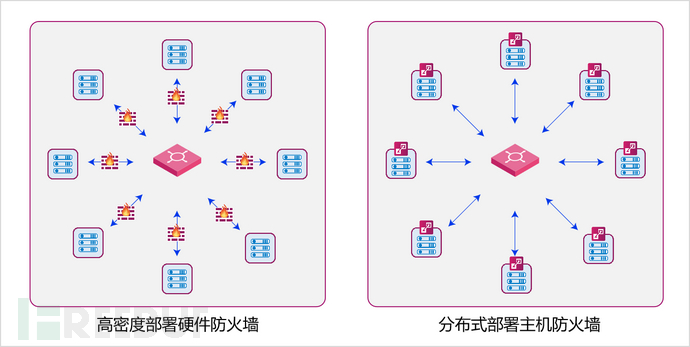

而最重要的优点就是便宜!如果要做边界防御的话,两台网络防火墙也就够了,但要做内网访问控制,需要的防火墙数量就大大提升了。首先,东西向流量的规模远超南北向流量,我们不可能将东西向流量都汇聚到某几台防火墙上统一处理,因为根本就处理不过来。另外,网络自身的吞吐也扛不住,时延也受不了。所以,只能是采取高密度部署防火墙的办法来解决,而这样一来,防火墙的部署规模一下就上来了。另外,随着数字化转型的推进,企业的网网络规模还在不断变大,而东西向防火墙的规模就也需要跟着一起扩大。更更要命的是,硬件都是有生命周期的,如此大规模的防火墙部署,每3到5年还要重新采购一遍,再有钱的用户也扛不住。而主机防火墙这个时候看起来就太香了,不但资产覆盖密度无死角,而且没有任何硬件采购,不需要额外的机架空间,不需要额外的电源,不需要备件,关键是一次采购永远可用。所以,当我们考虑东西向网络安全的时候,从成本角度讲,硬件网络防火墙就已经没有可能性了。

在这篇文章里,我们简要介绍了内网安全的对抗模式,以及微隔离网络的基本结构。我们重点讲解了主机防火墙技术与微隔离网络的关系及其相较于传统网络防火墙的竞争优势。相信大家都能看到,基于主机防火墙构建的微隔离网络确实是一种极为强大的内网安全管理平台。很多朋友这个时候可能已经开始动心思了:“我是不是可以手搓一个微隔离网络呢?毕竟主机防火墙就放在那,谁都可以用啊!”。我们确实曾经见过很多用户都尝试自己手动编排全网主机防火墙策略,而他们无一例外最终都选择了放弃,因为策略运维实在是太难了。一个300台服务器的小型网络,主机防火墙策略总量就有上万条之多!设计难,配置难,维护难,问题排查更难!事实上,我们可以说,微隔离技术的本质就是关于防火墙策略全生命周期的管理技术。至于主机防火墙,不过是策略的具体执行点而已。

为了做好策略管理,我们还有很多知识要学,下一篇,咱们聊聊基于角色的访问控制——RBAC。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)