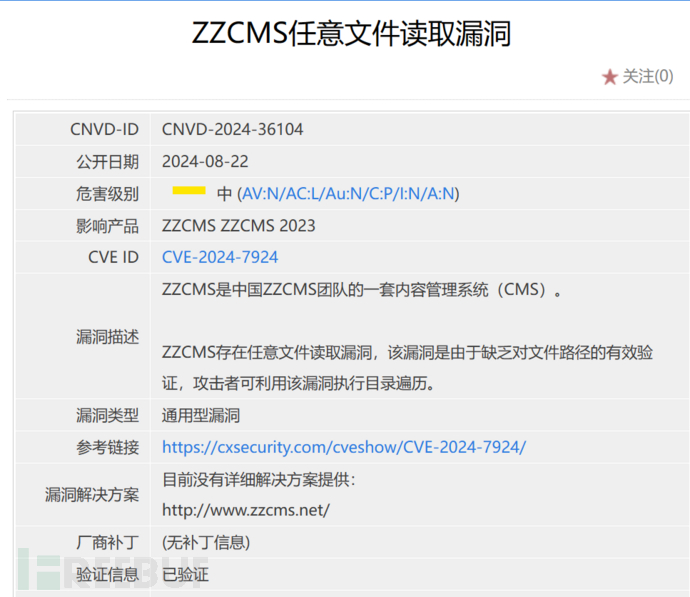

首先是先看一下cnvd关于这个漏洞的介绍

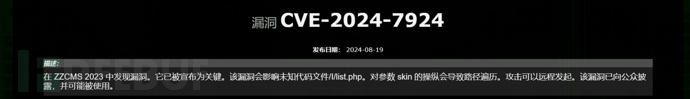

再看看具体说明。

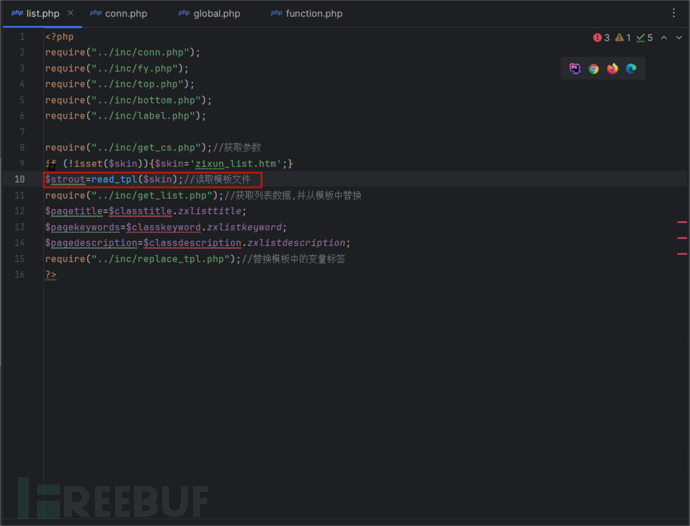

现在大概明白了,这个漏洞出现在文件的哪个位置了,开始分析。(到i/list.php下面去看看)

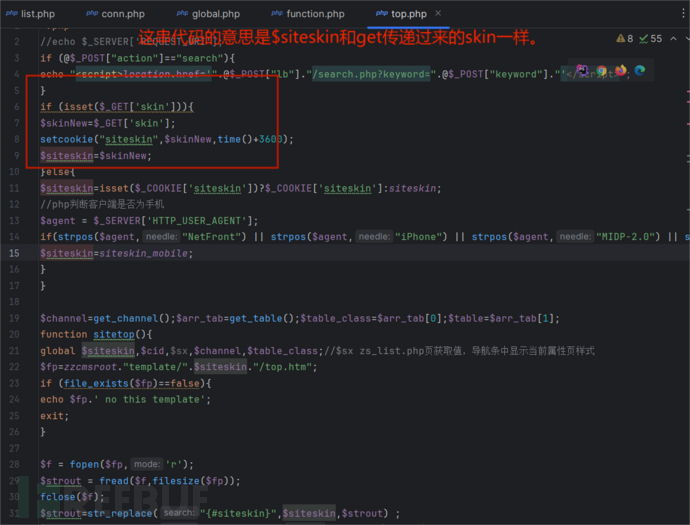

1.读取模板文件,转到具体声明地方看看。

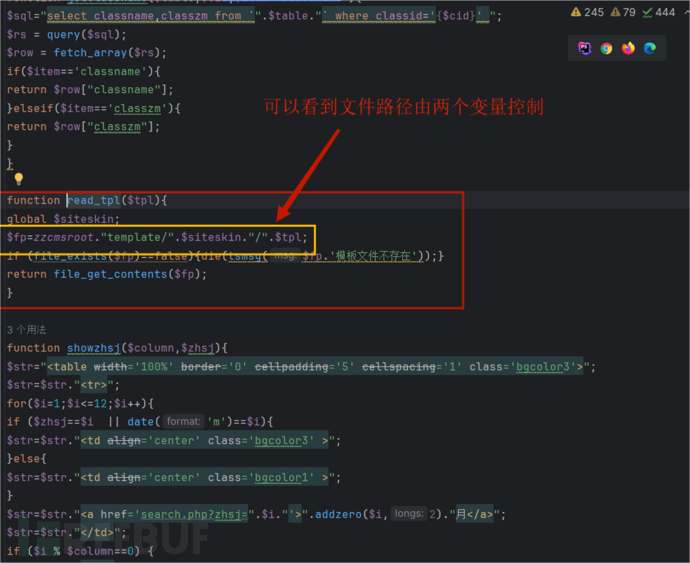

2.可以看出来这个函数就是来读取文件内容的,然后看见文件路径是由两个变量控制,$tpl是我们传进来的变量,再看看$siteskin是由什么控制。

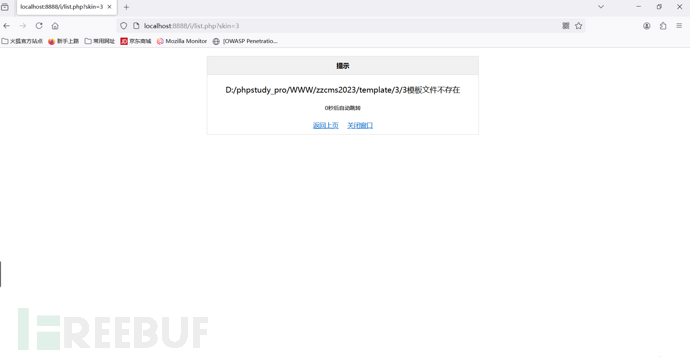

3.如果get 传了skin的参的话 $siteskin和$skin一样。可以看看具体情况,

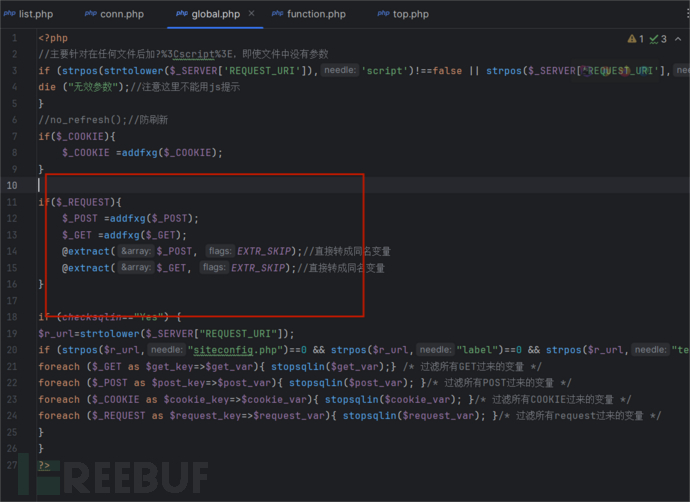

4.那么get传参来控制文件路径是不行的,因为后面两个都一样。然后再找找其他文件看看情况。然后在php包含的conn.php包含的global.php里面发现了这个函数(list.php-->conn.php-->global.php)大概率是接受post和get传参的。

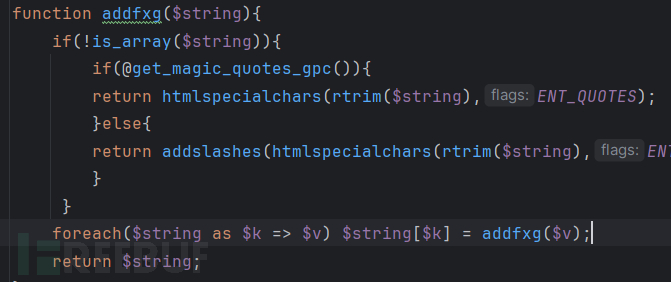

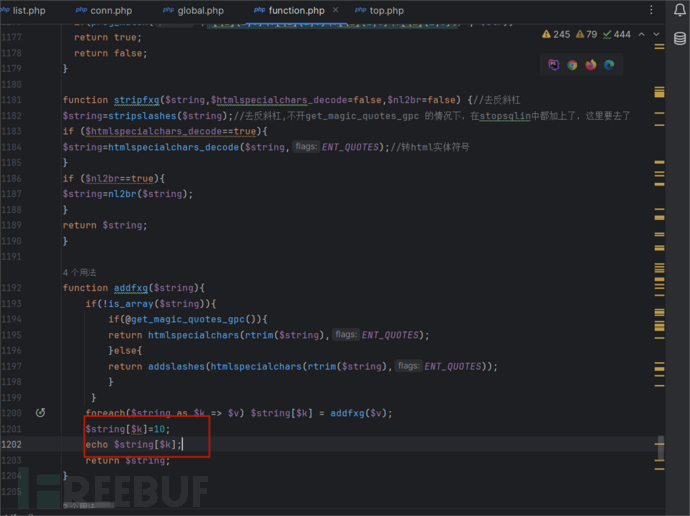

5.然后进addfxg里面看看具体情况。确实和这段代码有关系

6.我们固定一下$sting[$k]的值再输出一下

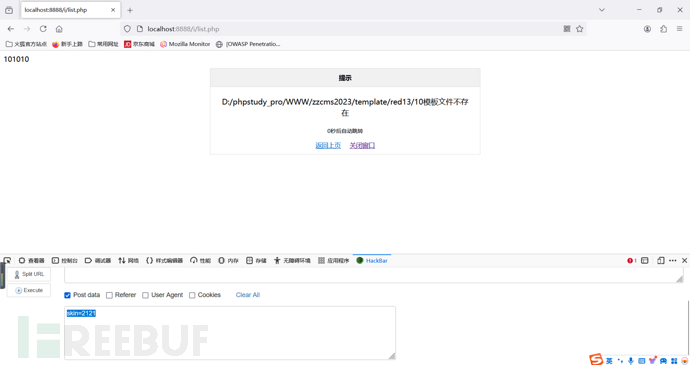

7.看看结果

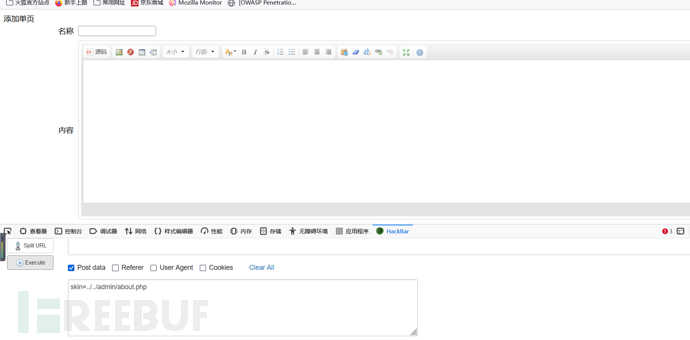

8.删除固定的,开始读取一下admin文件下的about.php文件

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)