Jenkins 介绍:

Jenkins是由Java编写的开源持续集成工具,Remoting 库用来实现控制端和agent端之间的通信。

漏洞概述:

受影响版本中,由于ClassLoaderProxyHfetchJar方法未对 agent端的请求路径进行限制,具有AgentConnect权限的攻击者可通过Channel#HpreloadJar Api读取控制端上任意文件(包括配置文件、密码等)并接管后台,进而在目标服务器远程执行任意代码。

补丁版本限制Channel#preloadJar请求只能发送Jar文件,限制 agent端从控制端主动请求文件修复此漏洞。

漏洞版本:

Jenkins weekly <= 2.470 Jenkins LTS <= 2.452.3

FOFA:

app="Jenkins"

搭建环境:

使用docker容器搭建,执行如下命令,开启靶场

docker run -p 8080:8080 -p 50000:50000 --restart=on-failure jenkins/jenkins:2.441-jdk17

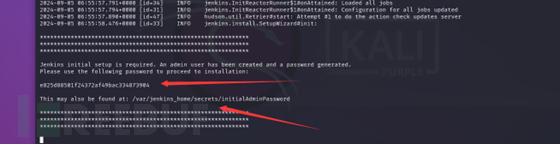

出现此页面,复制password 并访问靶机地址

http://192.168.41.163:8080/login?from=%2F

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)