本文作者:Track-Tobisec

0x1 前言

这里给师傅们分享下常见的信息收集的姿势,主要是对于碰到一些比如这次我要分享的一个案例,就是很常见的比如deusrc中的统一身份认证或者就是使用学号作账号,然后身份证后六位作密码之类的,一般常见的都是需要信息收集找相关的账号密码。

0x2 信息收集姿势

一般来说 什么edu学校邮箱 或者某些HW行动 企业集团 这种查询邮箱效果比较理想

比如其实有的时候 你查询某edu大学的邮箱的时候 ,其实你可以从邮箱都能找到学号和工号

https://hunter.io/search

还有就是Google语法了,这检索语法网上一搜一大把,我也给师傅们总结了一些常用的

1.site:域名 intext:管理|后 台|登陆|用户名|密码|验证码|系统|帐号|manage|admin|login|system2.site:域名 inurl:login|admin|manage|manager|admin_login|login_admin|system3.site:域名 intext:"手册"4.site:域名 intext:"忘记密码"5.site:域名 intext:"工号"6.site:域名 intext:"优秀员工"7.site:域名 intext:"身份证号码"8.site:域名 intext:"手机号"

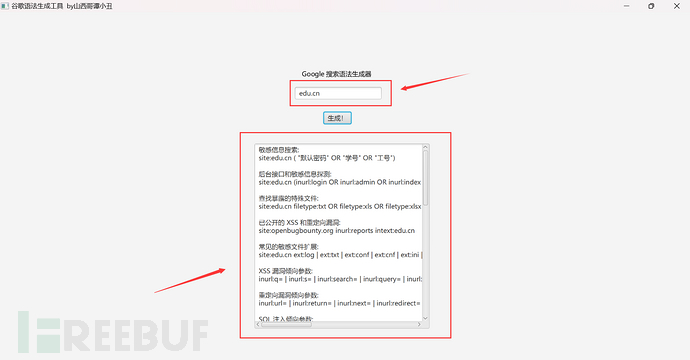

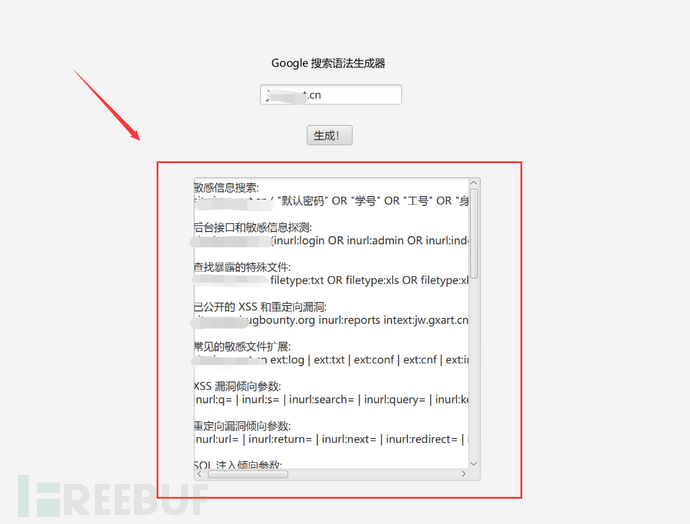

然后还有就是使用厉害师傅手写的工具,你把你想检索的关键字放进去,然后这个工具给你相关信息搜集的Google语法,比如下面的这个工具比较喜欢,感兴趣的师傅们可以去github上下载

0x3 实战实例

信息收集找账户密码

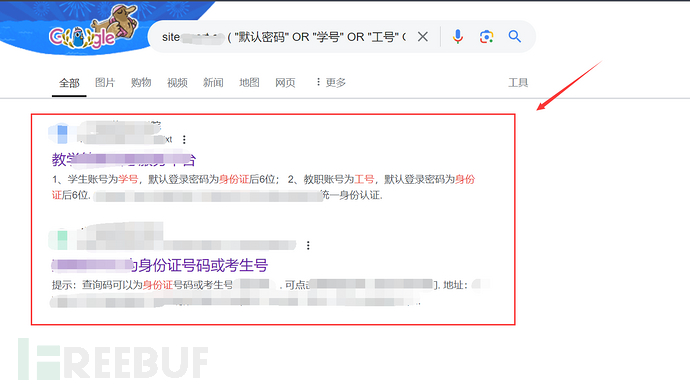

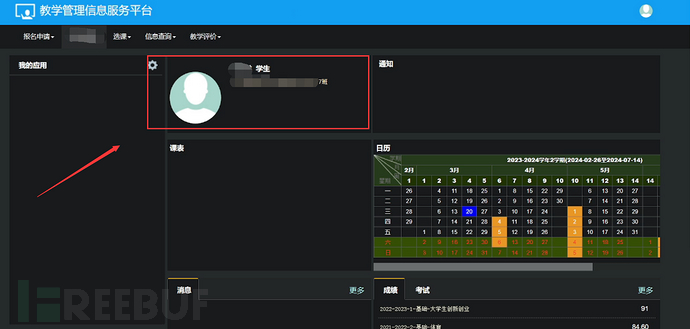

师傅们可以看到我找到的这个edu的一个学校的教学管理信息服务平台

这里提示我们账号是学号,然后默认密码是身份证后六位,我一般看到这样的edu站点,我首先会去我的一个所有学校储备库里面看看,之前有没有存里面相关的该学校的一个学号信息,然后再去找网上利用一些Google语法找身份证相关的

下面直接使用Google语法工具提供的语法检索

site:域名 ( "默认密码" OR "学号" OR "工号" OR "身份证")

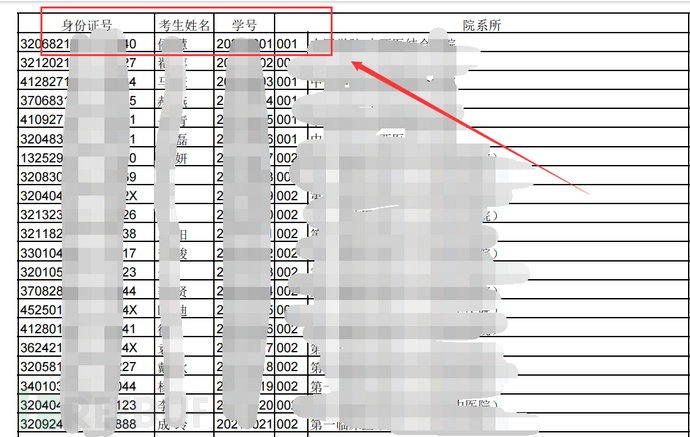

然后在这个接口里面找到了该学校泄露的学号和身份证号码,后面就是使用这个学号加上身份证号后六位登录了好几个学生的后台,其中大部分都修改了初始密码,但是我相信还是有不愿意修改初始身份证后六位密码的同学,因为方便

但是这个漏洞提交完eudsrc平台后就被修复了,目前也找不到该pdf文档了

后来直接使用信息收集到的账号密码直接登录该教学平台的后台了

0x4 总结

上面分享的案例就是真实的可以通过一个信息收集,利用网上的一些检索语法,比如Google黑客语法等去找一些该你平常可能找不到的信息,但是通过一些黑客语法能找到相关的信息,然后去利用这些收集到的信息去打这个测试的站点。 这个网站后台还有XSS、sql注入漏洞,我就不给师傅们演示了,这次分享主要是给师傅们分享下信息收集的重要性,包括一些常见的信息收集的手法。

文章中涉及的敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打码处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)