前言

在本文中,我们将深入探讨Java应用程序中的不安全反序列化这一话题。要理解这一漏洞,首先需要了解序列化和反序列化的定义及其在应用程序中的重要性。序列化是将对象转换为可保存或传输的格式的过程,而反序列化则是将这种格式转回对象的逆过程。然而,当攻击者可以操纵序列化对象时,可能引发严重后果,例如服务拒绝(Denial of Service)、身份验证绕过,甚至远程代码执行(Remote Code Execution)。

不安全反序列化发生在恶意用户试图插入经过篡改的序列化对象,从而导致任意代码执行的漏洞。本文将带您了解如何在Java应用程序中识别序列化对象、选择合适的“gadget”链并利用这些漏洞,使用如ysoserial等工具。接下来,我们将深入探讨Java应用程序中的不安全反序列化。

什么是序列化?

序列化是一个过程,通过该过程,编程语言中的对象被转换为可以存储在数据库或通过网络传输的格式。

什么是反序列化?

反序列化是相反的过程:从文件或网络中读取序列化对象并将其转换回对象。

不安全反序列化是一种漏洞,当攻击者能够操控序列化对象时,会导致程序流程中出现意外后果。这可能会导致拒绝服务(DoS)、身份验证绕过,甚至远程代码执行(RCE)。

例如,假设一个应用程序使用用户的序列化对象来确定谁已登录。在这种情况下,恶意用户可能会篡改该对象,以冒充其它用户进行身份验证。

如果应用程序使用的是不安全的反序列化操作,攻击者甚至可以在对象中嵌入代码片段,并在反序列化过程中执行它们,导致远程代码执行(RCE)。

多种编程语言,如Java、Python、PHP和Ruby,都支持序列化。但在这篇博客中,我们将特别关注Java应用。

Java中的不安全反序列化

Java中的不安全反序列化发生在恶意用户试图将已修改的序列化对象插入系统,以危害系统或其数据时。

考虑一个在反序列化序列化对象时可能触发的任意代码执行漏洞。为了更好地解释Java反序列化漏洞,我们首先需要理解Java中序列化和反序列化的工作原理。

实现java.io.Serializable接口的类使Java类能够被序列化。类实现特殊的方法writeObject()和readObject()来处理其对象的序列化和反序列化。未实现该接口的类的对象将不会被序列化或反序列化。

如果对象被序列化,writeObject()方法将被调用;而在对象被反序列化时,将调用readObject()方法。

识别Java序列化对象

在进行漏洞利用之前,我们需要找到一个入口点,以插入我们的恶意序列化对象。

在Java应用中,可序列化对象通过HTTP头、参数或Cookies传输数据。

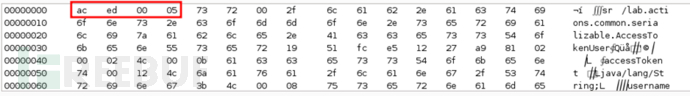

以下签名可以帮助识别Java序列化对象的潜在漏洞利用入口点:

- HTTP响应的内容类型头设置为 application/x-java-serialized-object。

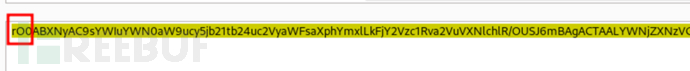

- 序列化对象在十六进制中以 AC ED 00 05 开头,或在Base64编码中以 rO0 开头。

在Java应用中,序列化对象通常会被编码,因为它们可能包含许多特殊字符。因此,需在应用中寻找这些序列化对象的不同编码版本。

Gadget链

“Gadget”是指应用程序中已经存在的一段代码。它可以帮助攻击者实现特定的目标。

不安全的反序列化漏洞可以通过将多个“gadget”串联在一起进行利用,从而将恶意输入传递到一个“sink gadget”(汇聚gadget)中,在那里可以造成最大的损害。这些gadget链并不是攻击者构建的有效负载,而是攻击者控制着传入gadget链的数据。

这种攻击通常通过在反序列化过

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)