在数字时代,网络安全成为重大挑战,黑客攻击手段不断进化,传统防御措施难以应对现代网络威胁的多样性和复杂性。在此背景下,黑客指纹情报库作为创新安全理念和技术备受关注。其核心思想是借鉴犯罪学指纹识别技术,收集、分析黑客活动的 “指纹”,包括攻击模式、工具、行为特征和编码风格等,以提高网络防御能力和事件响应效率。本文将深入探讨其概念、构建方法、应用场景及挑战,为网络安全专业人士提供全面视角,助力理解和利用这一新兴安全技术。

当前网络安全面临的严峻挑战

如今,网络安全挑战严峻。现代黑客攻击手法多样隐蔽,APT、零日漏洞利用、供应链攻击等层出不穷。某些 APT 组织用社会工程学伪造钓鱼邮件,黑客还以多层加密等混淆技术藏恶意代码,传统检测难应对。

攻击溯源极难,攻击者利用 VPN、匿名网络、僵尸网络、跳板攻击等隐藏身份位置,增加法律追诉复杂性。

安全资源有限,人力上熟练分析师稀缺昂贵,技术上先进设备软件需大量投资,时间上安全团队面对海量警报日志力不从心。

跨境网络犯罪增加,带来管辖权、情报共享、攻击基础设施分散等难题。

APT 攻击更是复杂危险,长期潜伏、目标明确、持续演变、多阶段攻击。传统安全措施难应对,如 “Cozy Bear” 曾入侵多机构企业潜伏多年。

面对这些挑战,传统网络安全方法乏力,黑客指纹情报库成为新的防御希望,它通过收集分析攻击者行为模式特征,提供更主动智能的防御方法。

黑客指纹情报库的建设思路和框架

构建一个有效的黑客指纹情报库是一个复杂而系统的过程,需要精心的规划和执行。以下是详细的建设思路和框架:

数据收集

数据收集是情报库的基础。我们可从多个来源获取黑客活动信息。蜜罐系统主动收集攻击者行为数据,包括低交互蜜罐模拟简单服务、高交互蜜罐提供完整环境、分布式蜜罐网络获取广泛数据。真实入侵事件日志,如网络流量、主机和事件响应报告,提供最真实指纹数据。威胁情报共享,涵盖行业 ISAC、国家 CERT 和商业服务,扩展数据源。暗网监控包括论坛爬虫、市场监控和社交媒体分析,了解黑客动态。

数据处理与分析

原始数据需处理分析转化为有用情报。数据清洗标准化去除无关数据、统一格式、解析非结构化文件。机器学习算法有监督学习用已知样本训练模型,无监督学习发现异常模式,深度学习处理大规模复杂数据。特征提取涵盖网络层、应用层、行为和工具特征。构建攻击者画像,评估技术水平、分析动机、判断资源和行为模式。

情报整合与分类

处理后的情报要结构化组织。可按攻击类型,如 DDoS、勒索软件攻击等分类;按攻击者,如独立黑客、有组织犯罪集团等分类;还可从地理和时间维度分析攻击源位置、目标分布、时间模式和趋势演变。

情报共享机制

建立安全高效共享机制。标准化格式如 STIX 和 TAXII 确保兼容性。安全共享平台有加密传输、身份认证等。情报分级策略包括敏感度分级等。自动化分发有实时推送等。反馈机制可评价情报质量等。协作分析平台提供共同分析工具等。

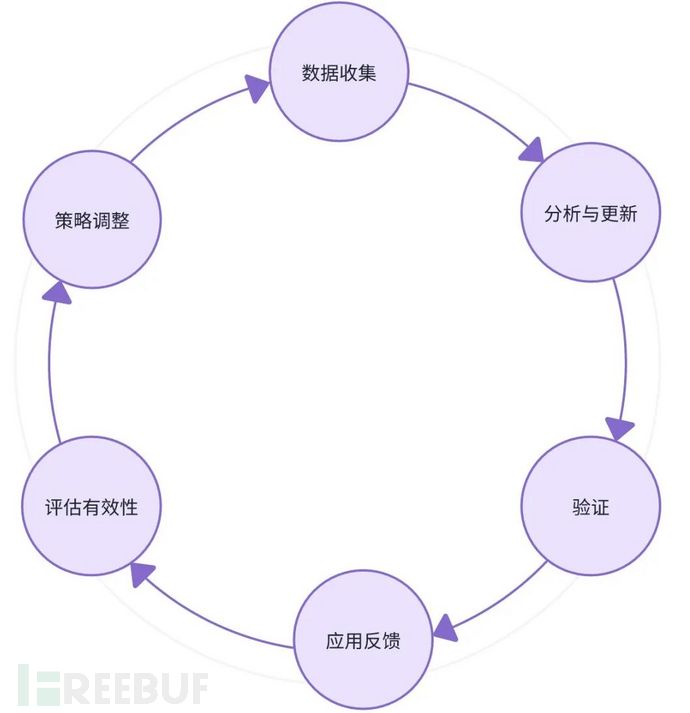

持续更新与验证

情报库需不断更新验证。定期审核更新包括自动化检查、人工审核等。验证机制有交叉验证等。反馈循环包括收集用户反馈等。适应性更新关注威胁趋势,建立快速响应和预测分析机制,动态调整采集策略。

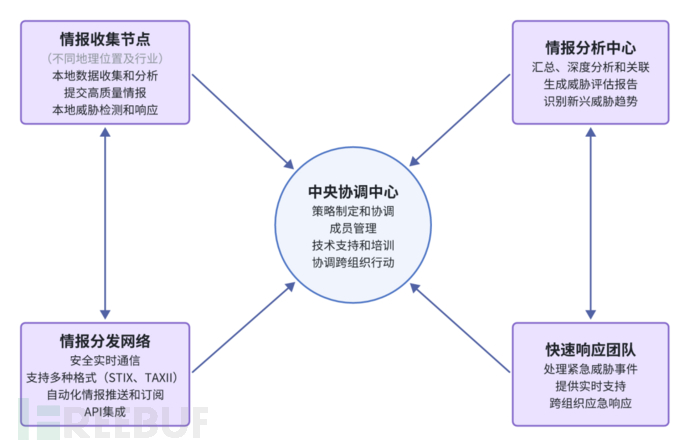

黑客威胁情报联防联控架构

在复杂的网络安全环境中,单一组织的防御往往不够,建立跨组织、跨地区的黑客威胁情报联防联控架构至关重要。这个架构应包括以下关键元素:

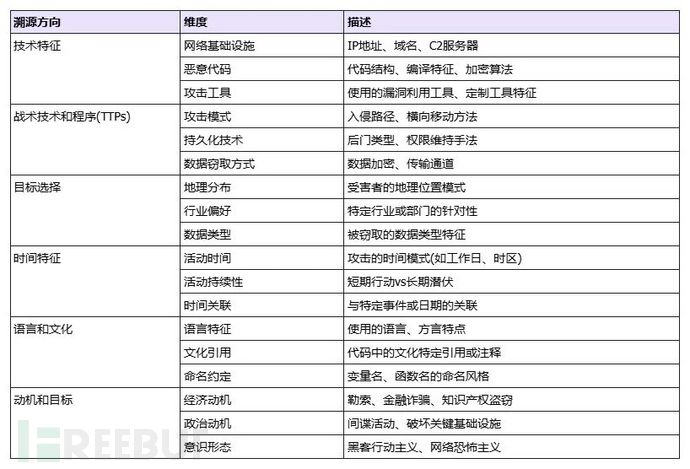

溯源方向与维度

黑客指纹情报库的一个关键应用就是支持攻击溯源。溯源过程涉及多个方向和维度。

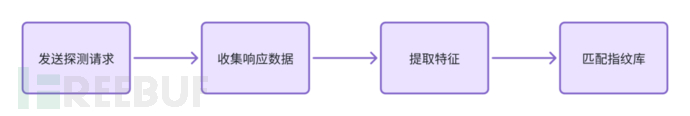

指纹获取技术细节

工作原理

指纹获取主要基于以下原理:

-

行为分析:观察目标系统的响应模式

-

特征提取:识别独特的标识符或属性

-

模式匹配:将提取的特征与已知模式进行比对

指纹格式和类型

指纹在网络安全中至关重要。它包含标识符、特征集、置信度和时间戳等关键信息。标识符如唯一 ID 或名称赋予其独特身份。特征集描述目标特点。置信度是可靠性评分,时间戳确保信息最新准确。

指纹规则结构是核心,以识别 Apache Web 服务器为例,有明确名称、编号、描述等信息,通过 HTTP 头、banner 信息等规则识别。

TCP/IP 指纹特征中,初始 TTL 可识别操作系统和检测异常路由,窗口大小和 TCP 选项顺序也有特定作用,DF 位可指示网络类型或操作系统。HTTP 指纹特征如 Server 头、X-Powered-By 等也很重要。

指纹匹配算法有精确、模糊和机器学习三种。识别 Nginx 服务器特定版本时,先收集响应数据,再提取关键特征,最后通过匹配规则函数准确识别版本信息。总之,指纹技术为网络安全防护提供有力手段。

高级指纹识别技术

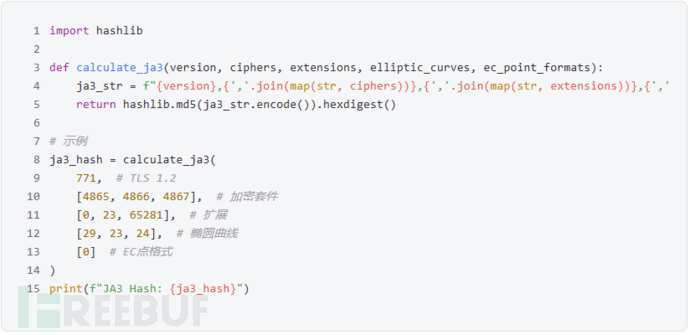

JA3/JA3S 指纹:

JA3 是一种用于 SSL/TLS 客户端指纹识别的方法。它通过分析客户端 Hello 消息中的特定字段来生成唯一的哈希值。

JA3 计算方法:

实际应用:使用 JA3 检测异常 SSL/TLS客户端

-

建立已知正常客户端的 JA3 哈希库

-

实时监控网络流量,计算每个 SSL/TLS 连接的 JA3 哈希

-

比对哈希值,发现不在白名单中的客户端

HASSH 指纹:

HASSH 是用于 SSH 协议指纹识别的方法,类似于 JA3。

HASSH 计算方法:

实际应用:检测非标准 SSH客户端

-

收集企业内部常用 SSH 客户端的 HASSH 值

-

监控 SSH 连接,计算 HASSH

-

对比未知 HASSH,可能指示未授权的 SSH 客户端或工具

指纹绕过技术及对抗

攻击者可能使用以下技术来逃避指纹识别:

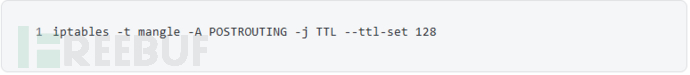

OS指纹伪造:

-

-

技术:修改 TCP/IP 栈参数

-

示例:使用 iptables 在 Linux 系统上模拟 Windows 的 TTL

-

-

对抗方式:结合多个特征进行交叉验证,如 TCP 选项顺序、窗口缩放因子等

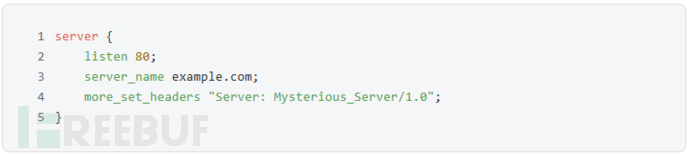

应用指纹混淆:

-

技术:修改 HTTP 头

- 示例:在 Nginx 中自定义 Server 头

- 对抗方式:深度包检测,分析响应内容和行为特征

TLS指纹伪造:

-

技术:自定义 TLS 客户端实现

-

示例:使用自定义 TLS 库,改变客户端 Hello 消息中的参数顺序

-

对抗方式:结合 IP 信誉、流量模式等多维度分析

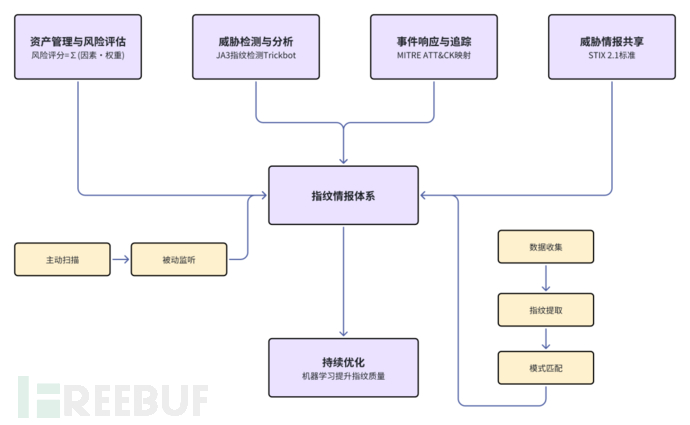

指纹情报库的利用

在当今复杂的网络安全环境中,黑客指纹情报库成为守护网络安全的重要工具。资产发现与识别,主动扫描用 Nmap 找开放端口和服务,被动监听靠 Zeek 捕获通信指纹,多维度分析结合 HTTP 头、Banner 信息等精准识别资产。风险评估,CVE 匹配识别潜在漏洞,资产重要性评级分级资产,风险量化综合多因素算分数。威胁检测与分析,涵盖异常行为和恶意软件检测。前者包括网络流量基线、JA3/JA3S 指纹等,后者有文件哈希匹配、行为特征分析和机器学习分类。事件响应与追踪,利用资产指纹数据库和网络拓扑定位并追踪,结合 MITRE ATT&CK 框架分析攻击链,用图分析可视化路径,还能溯源。威胁情报共享采用 STIX 格式和 TAXII 协议,可加入 ISAC 或开发 API。主动防御有漏洞管理、安全配置优化和欺骗防御。持续优化提升指纹质量和优化检测规则库。

如何编写指纹

在网络安全领域,编写有效的指纹规则至关重要。需遵循特异性、鲁棒性、效率和可维护性原则。特异性要求规则能准确识别目标。鲁棒性确保应对轻微变化和版本差异。效率意味着规则要简洁,避免复杂。可维护性则通过清晰结构和注释实现。例如,编写识别特定版本 WordPress 的指纹规则,包含名称、编号、描述、作者、日期、标签等信息。规则综合利用 HTTP 头、HTML 内容、文件存在性和文件哈希等特征,准确识别 WordPress 5.8.x 版本。指纹技术在网络安全中作用日益凸显。安全从业者深入理解其原理、分类、规则编写及实际应用,能更有效地保护数字资产,应对不断演变的网络威胁。持续更新优化指纹库,并结合机器学习等先进技术,是未来指纹识别技术的重要发展方向。

在网络安全领域,编写有效的指纹规则至关重要。需遵循特异性、鲁棒性、效率和可维护性原则。特异性要求规则能准确识别目标。鲁棒性确保应对轻微变化和版本差异。效率意味着规则要简洁,避免复杂。可维护性则通过清晰结构和注释实现。例如,编写识别特定版本 WordPress 的指纹规则,包含名称、编号、描述、作者、日期、标签等信息。规则综合利用 HTTP 头、HTML 内容、文件存在性和文件哈希等特征,准确识别 WordPress 5.8.x 版本。指纹技术在网络安全中作用日益凸显。安全从业者深入理解其原理、分类、规则编写及实际应用,能更有效地保护数字资产,应对不断演变的网络威胁。持续更新优化指纹库,并结合机器学习等先进技术,是未来指纹识别技术的重要发展方向。

结语

数字时代网络安全挑战严峻,传统防御难应对。黑客指纹情报库受关注,它借鉴犯罪学指纹识别技术,收集分析黑客活动 “指纹”。构建需多方面努力,包括数据收集、处理分析、情报整合分类、共享机制及持续更新验证等。还应建立联防联控架构,进行溯源并掌握指纹获取技术。利用情报库可进行资产识别、风险评估等工作。编写指纹规则要遵循特异性等原则。黑客指纹情报库是重要安全工具,安全从业者应深入理解并持续优化,结合先进技术应对网络威胁,提高网络防御能力和事件响应效率,守护网络安全。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)