前言

CVE-2023-22518是一种在Confluence数据中心中发现的零日漏洞,该数据中心是一个自我管理的解决方案,旨在为组织提供最佳协作实践。该漏洞被C3RB3r(Cerber)勒索软件作为一种服务在实际中被积极利用。攻击特别针对组织,影响了该产品的Windows和Linux版本。该CVE的CVSS评分被评定为严重,分数在9.1到10之间。

在本次分析中,让我们深入探讨该漏洞的根本原因。

设置实例环境

在开始Confluence安装和流程之前,安装必要的依赖项:

sudo apt-get update && sudo apt-get install mysql-core python

在本次分析中,我使用的是Atlassian Confluence 8.0.4,可以在这里找到该版本。

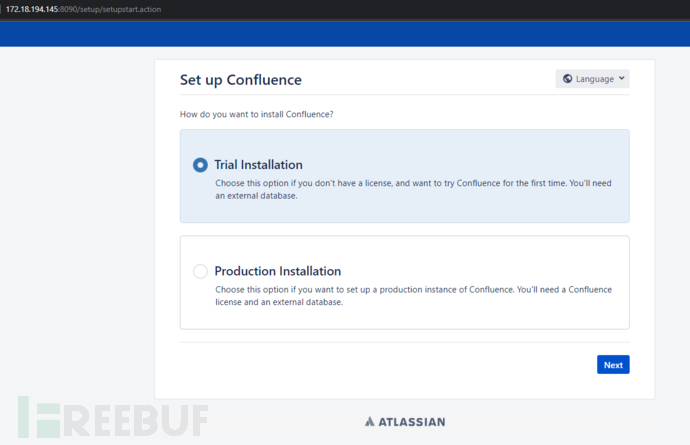

安装过程:

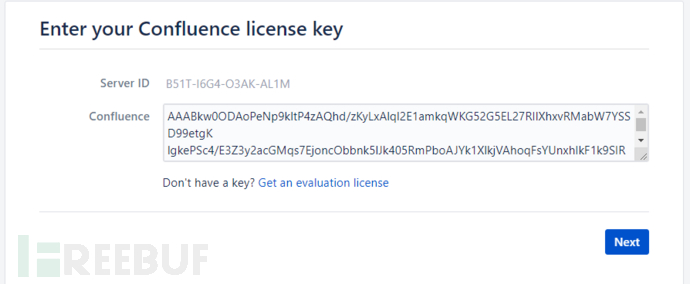

激活

要解决此问题,我们需要将MySQL驱动程序添加到/opt/atlassian/confluence/confluence/WEB-INF/lib目录。

通过以下命令重启Confluence,使用以下命令重启服务器:

sudo /opt/atlassian/confluence/bin/startup.sh

使用以下语法配置数据库,创建数据库、用户和密码表:

CREATE DATABASE securedb CHARACTER SET utf8mb4 COLLATE utf8mb4_bin;

CREATE USER 'admin123'@'localhost' IDENTIFIED BY 'supersecure';

GRANT ALL PRIVILEGES ON securedb.* TO 'admin123'@'localhost';

GRANT SUPER ON *.* TO 'your_username'@'your_host';

FLUSH PRIVILEGES;

接下来,编辑/etc/mysql/my.cnf文件,在其中添加以下行,以设置事务隔离的默认模式,这是安装Confluence的必备条件:

transaction-isolation = READ-COMMITTED

log_bin_trust_function_creators = 1

重启MySQL后,再次访问安装页面,地址为localhost:8090,并使用之前创建的数据库信息。

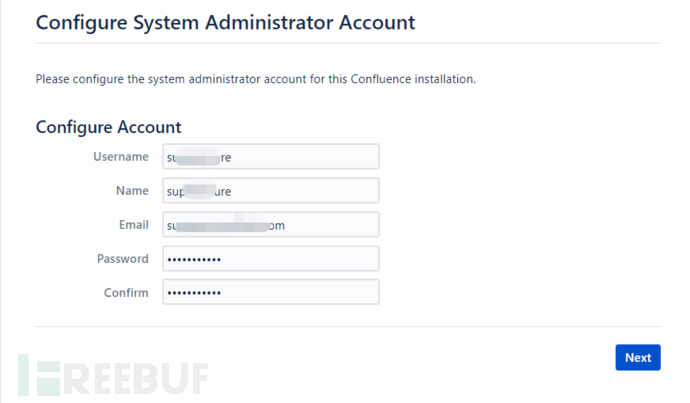

配置系统管理员账户

现在,Confluence已经成功安装,并准备进行分析。

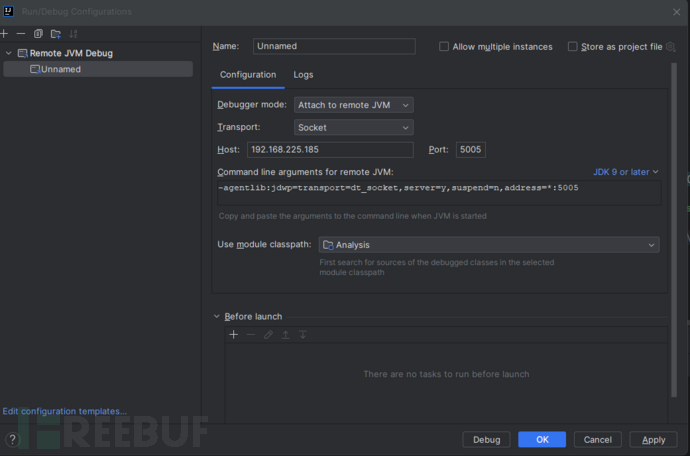

设置调试环境

我正在使用IntelliJ IDEA连接到Java调试端口。

创建远程调试,指定主机和端口(5005)。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)