前言

Atom CMS是一个开源的内容管理系统,致力于帮助网页开发者以简单而高效的方式创建交互式和动态的Web应用程序。它提供了一个用户友好的开发环境,使得开发者能够轻松实现现代化的功能。然而,尽管Atom CMS创造了良好的开发者体验,Atom CMS 2.0却存在一个严重的安全缺陷——未经身份验证的文件上传漏洞。该漏洞允许用户在未进行任何身份验证的情况下上传文件,而应用程序对上传内容的扩展名和类型也没有进行有效检查。这种设计缺陷使得攻击者能够上传恶意的PHP shell,从而获得对服务器的远程控制权限。本文将深入分析这一漏洞的成因、利用方式及其潜在的安全影响。

实验环境设置

以下是实验环境配置的步骤:

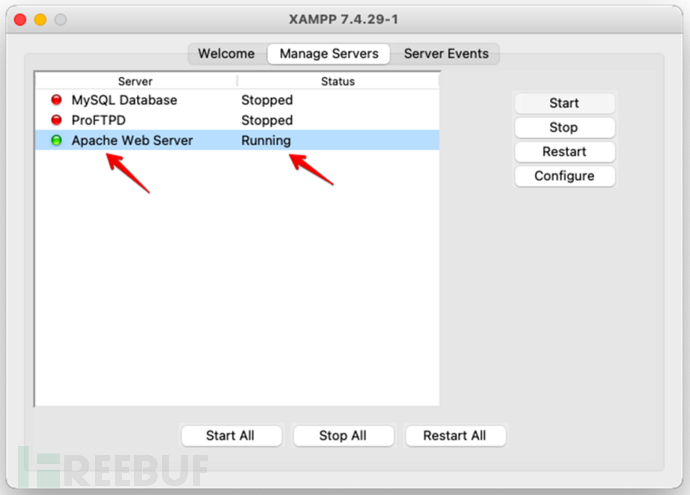

设置Apache服务器。本实验使用XAMPP服务器进行配置。

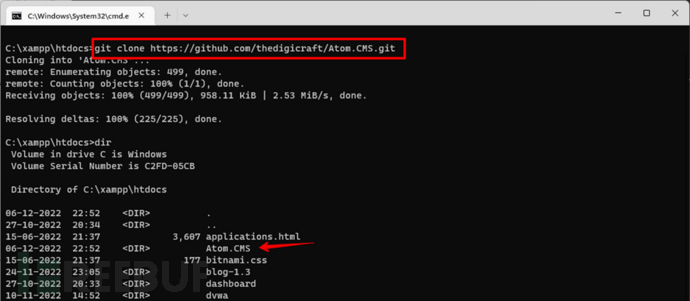

下载源代码并将其解压到Web目录中,确保给予所有必需文件所需的权限。

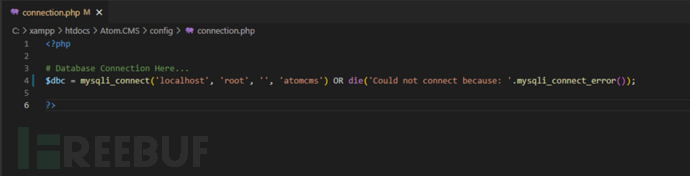

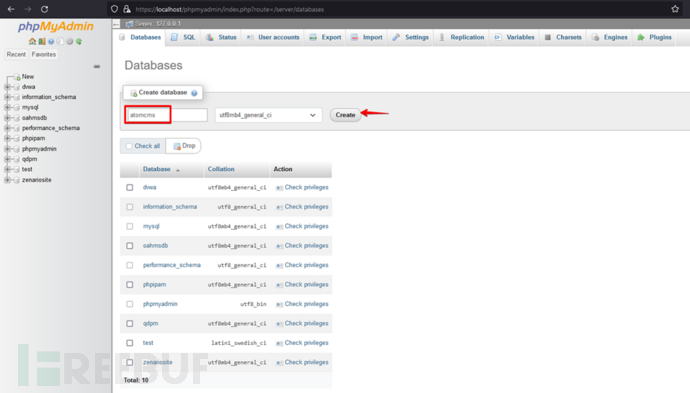

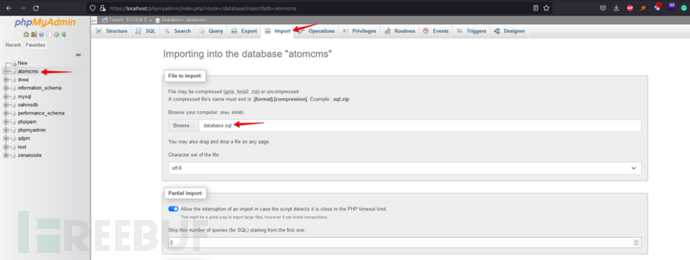

在connection.php文件中进行必要的修改,例如数据库用户名、密码、数据库名称等。创建一个名为“atomcms”的数据库,并导入源代码中提供的数据库文件。

访问管理员面板的登录页

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)