现实世界的风险和威胁同样在数字世界一样会发生,不同的是数字世界的风险本质上就是数据的风险;包括非法的数据窃取、泄露、篡改、删除等风险;通过建立数据和身份双中心原则进行数据安全体系化建设,并做到收缩暴露面,统一化治理,最终为数字化转型提供一个坚实的底座。

数据无处不在,数据是数字化转型的资产

数字化转型的本质就是把现实世界的人、财、物进行数字化映射到数字世界,而数字世界的基础就是数据,包括结构化数据、非结构化数据和流动的数据。

因此数据就是数字转型的资产,并且由于数据的流动性特点,数据无处不在;现实世界的风险和威胁同样在数字世界一样会发生,不同的是数字世界的风险本质上就是数据的风险,包括非法的数据窃取、泄露、篡改、删除等风险。

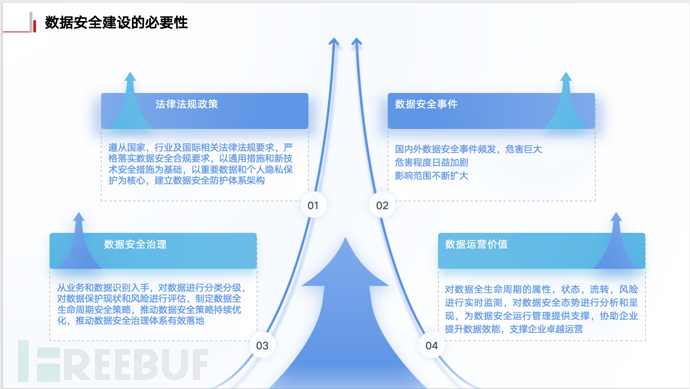

数据安全建设的必要性

所以数据安全是各个企业的CIO和一把手非常关注的话题,数据安全建设工作也是大家每年工作的重点,数据安全建设的必要性也毋庸置疑;这里还是要对必要性进行一些拆解,为我们进行体系化建设提供一个目标。

首先,考虑的是法律法规的要求,最近几年国家、行业都密集出台了相关的法律法规,要求各个单位和企业加快高质量的进行数据安全建设;

其次,数据安全事件的频发,不管是国内还是国外屡见不鲜,并且危害巨大;

再次,从技术进步上看,数据安全治理相关模型、架构、技术能力不断涌现,可以从业务和数据多个方面进行深入体系化的建设;

最后,进行数据安全建设不仅为了缓解风险,更重要的是通过数据安全的态势分析和呈现,可以为业务的发展和效率提供基础;

下面内容会从这四个方面进行更加详细的分析。

数字化发展新阶段,数据引领数字化转型

随着数字化的发展,最近几年数据安全相关法律法规也是密集出台,我们可以看到从互联网发明以来,病毒、风险就一直跟互联网发展同步爆发,尤其是2021年,数据安全法和个保法的出台,对企业数据安全有了更高的要求.

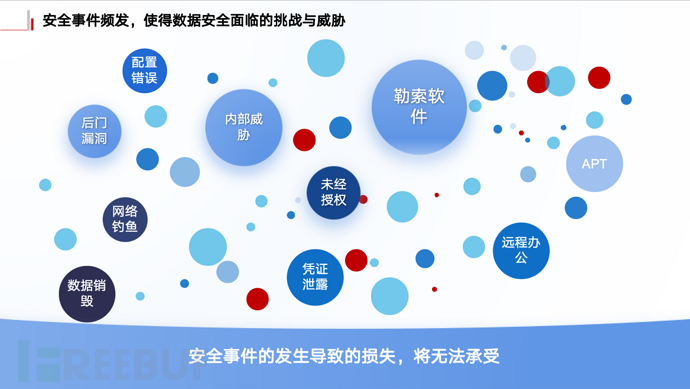

安全事件频发,使得数据安全面临的挑战与威胁

病毒、木马等各式各样的风险和威胁频发,这些安全事件一旦发生,不管是个人还是企业都将承受巨大的损失,甚至无法承受;比如,客户、订单数据泄露引起客户的不信任,企业技术、IT资产的破坏很可能使一个企业倒闭。

这里最大的威胁是勒索软件,也是我们关注的重点,从内部威胁、未经授权、凭证泄露等基于身份和访问控制的领域进行分析。

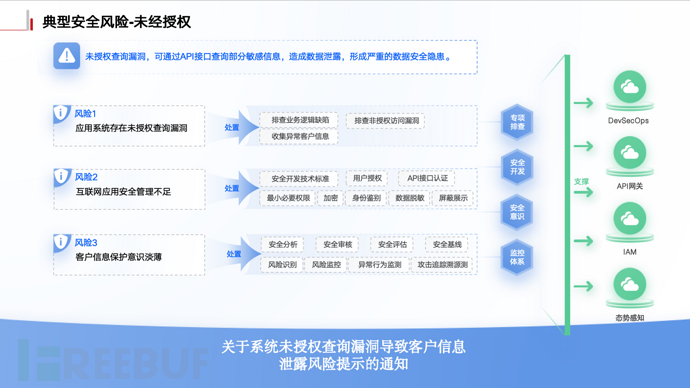

典型安全风险-未经授权

金融监管局下发的关于系统未授权查询漏洞导致客户信息泄露风险提示的通知,金融监管局专门下发信息泄露风险提示通知,也侧面说明了我们目前面临重大的数据安全挑战,下面对这个文件进行了简单的解读。

所谓的“未授权查询漏洞”,就是我们对外暴露的接口或服务,在没有认证授权的情况下数据被直接访问甚至下载,这些被访问或下载的数据甚至包含了部分敏感信息;

风险1,目前正在运行的系统存在漏洞,可能是业务设计缺陷,程序开发的bug漏洞,使用开源或供应链的工具存在问题;可以通过专项排查发现已有的问题,可是我们到底对外暴露哪些接口有的企业可能都不知道,这事就需要API网关对现有API资产进行收集、扫描、发现,保证能了解所有对外暴露的API接口,哪些是正在使用的、哪些是废弃的,哪些是违规暴露的,等等;然后通过API安全网关对这些对外暴露的接口进行统一的安全防护;

风险2,应用安全管理不足,这分两个阶段,1.接口开发测试阶段安全,2.接口生产运营的安全;在开发测试阶段利用DecSecOps的理论和工具,从开发技术、开发流程、接口规范等统一的安全开发和设计;在生产发布阶段除了使用API安全网关进行防护,还需要关注身份鉴别和权限控制,防止越权、凭据泄露等问题的发生;

风险3,客户信息保护意识淡薄,从所谓的“一切的问题都是人的问题”,因此的人员的安全意识培训和提升也是重中之重;

另外除了静态的风险识别和处置,我们也更要关注动态的运行时的风险,利用监控体系建立一套全链路的风险分析体系也是非常重要的。

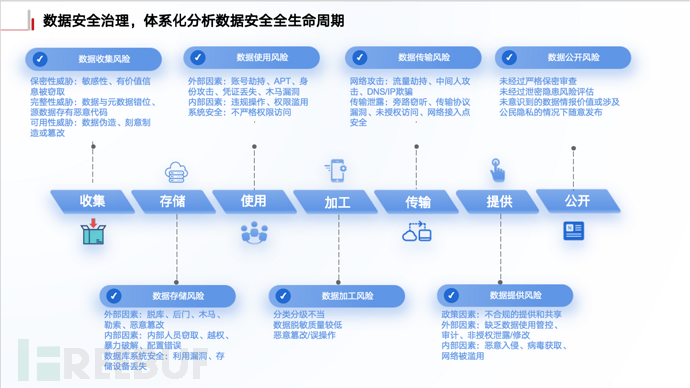

数据安全治理,体系化分析数据安全全生命周期

我们不能因为有风险发生就处置一个风险,更需要一套数据安全治理的理论体系,帮助我们能进行系统的分析,防止在数据

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)