一.引子

平平无奇的周三晚上,忙碌了一天的小雷百无聊赖的翻看着各大公众号的推送的技术文章。突然,一篇名为<xxx路由器信息泄露>的文章引入小雷眼帘,小雷被文章标题深深吸引随手点进了文章,于是便有了此文。二.初遇

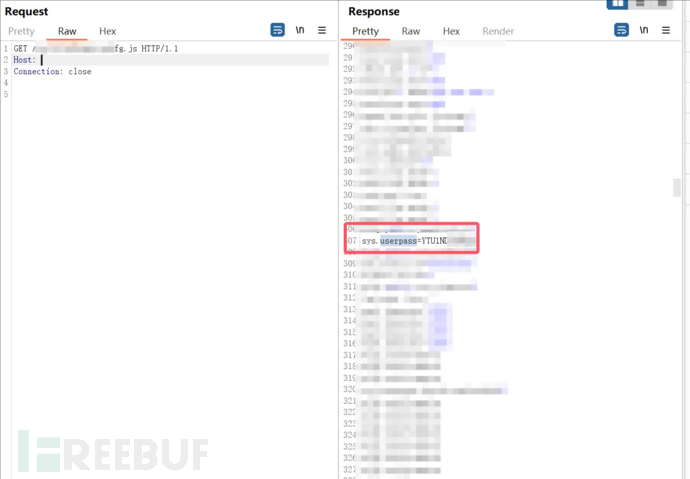

小雷查看文章给出的poc,发现poc的后缀是'.js',但是通过访问该路径却成功读取到了路由器web管理页面的管理员账户,这很不符合常理,更多的时候路由设备的配置文件后缀都是'.cfg',看来这nday有些说法。

接下来就是先复现nday,毕竟挖0day的第一步是玩转nday。

成功复现nday,通过nday拿到了admin的密码。但,到这里nday其实还没结束,我们要先弄明白nday的原理,为什么配置文件被写在了js文件里?通过nday拿到的密码进入系统,一顿翻找最终将目光锁定在配置备份。

点击备份发现会自动下载一个.cfg文件

经过小雷对比发现该文件就是刚刚nday读取到的配置文件,抓原始包,分析request包

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)