关于Damn-Vulnerable-Drone

Damn-Vulnerable-Drone是一款针对无人机安全研究与分析的靶机工具,广大研究人员可以利用该环境工具轻松学习、研究和分析针对无人机安全态势。

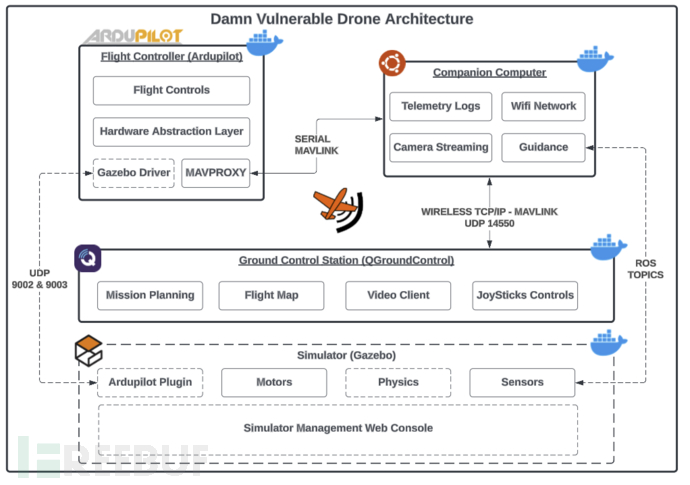

Damn Vulnerable Drone 基于流行的 ArduPilot/MAVLink 架构,其中故意留下了各种安全缺陷以供网络安全研究人员分析和研究,并以此来提升无人机领域的网络安全态势。

与飞行员利用飞行模拟器进行训练类似,我们可以使用 Damn Vulnerable Drone 模拟器深入了解现实世界的无人机系统,了解它们的弱点,并学习有效的方法来更好地提升无人机安全。

功能介绍

1、基于Docker 的环境:在完全虚拟化的基于 docker 的设置中运行,使其可访问且安全地进行无人机安全实验。

2、模拟无线网络:模拟 Wifi(802.11)接口,用于练习无线无人机安全测试。

3、机载摄像机流媒体和万向节:通过万向节和配套计算机集成,模拟 RTSP 无人机机载摄像机流媒体。

4、配套计算机 Web 界面:通过 Web 界面和模拟串行连接与飞行控制器进行配套计算机配置管理。

5、QGroundControl/MAVProxy 集成:一键启动 QGroundControl UI(仅支持 x86 架构)并集成 MAVProxy GCS。

6、MAVLink 路由器集成:通过配套计算机 Web 界面上的 MAVLink 路由器进行遥测转发。

7、动态飞行记录:完全动态的 Ardupilot 飞行箱日志存储在模拟 SD 卡上。

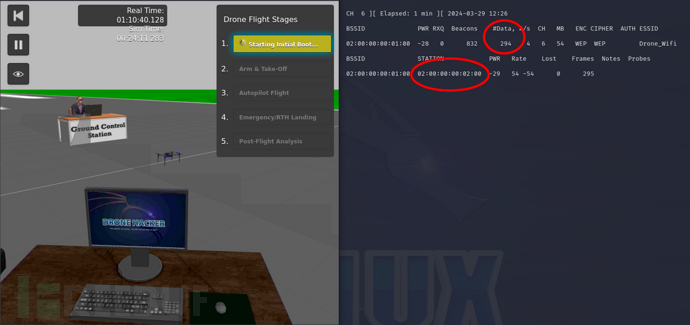

8、管理 Web 控制台:易于使用的模拟器管理 Web 控制台,用于触发场景和无人机飞行状态。

9、全面的安全测试场景:非常适合练习各种无人机安全测试技术,从基本的侦察到高级测试。

工具架构

工具安装

步骤 1.添加 docker apt 源:

printf '%s\n' "deb https://download.docker.com/linux/debian bullseye stable" | sudo tee /etc/apt/sources.list.d/docker-ce.list

步骤 2.导入 GPG 密钥:

curl -fsSL https://download.docker.com/linux/debian/gpg | sudo gpg --dearmor -o /etc/apt/trusted.gpg.d/docker-ce-archive-keyring.gpg

步骤 3.更新 apt 存储库:

sudo apt update -y

步骤 4.安装 Docker 和 Docker Compose

sudo apt install docker-ce docker-ce-cli containerd.io -y

步骤 5.启动 Docker 服务:

sudo systemctl enable docker --now

步骤 6.为用户添加 docker 权限:

sudo usermod -aG docker $USER

克隆存储库:

git clone https://github.com/nicholasaleks/Damn-Vulnerable-Drone.git && cd Damn-Vulnerable-Drone

工具使用

sudo ./start.sh -h Usage: sudo ./start.sh [OPTION] Start the Damn Vulnerable Drone simulator. Options: --wifi 使用虚拟无人机Wi-Fi网络开始模拟 --no-wifi 启动模拟,立即访问无人机网络(默认) -h, --help 现实工具帮助信息和退出 Example: sudo ./start.sh --wifi # 使用虚拟Wi-Fi启动 sudo ./start.sh --no-wifi # 不使用虚拟Wi-Fi启动

工具使用演示

工具演示视频

演示视频:【点我观看】

许可证协议

本项目的开发与发布遵循MIT开源许可协议。

项目地址

Damn-Vulnerable-Drone:【GitHub传送门】

参考资料

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)