1. 安全运营的定义

安全运营是一项涉及技术、流程和人员有机结合的复杂系统工程。它通过对现有安全产品、工具和服务产生的数据进行有效分析,持续创造价值,解决安全风险,从而实现整体的安全目标。

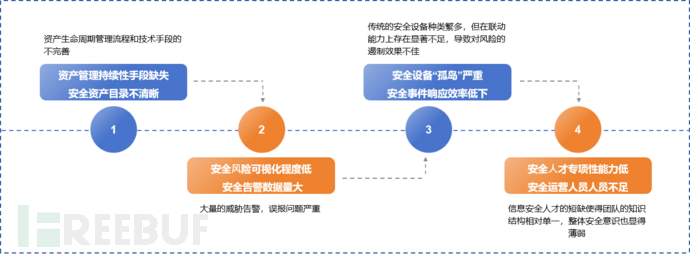

2. 内部安全运营面临的挑战

2.1. 资产管理持续性手段缺失,安全资产目录不清晰

资产生命周期管理流程和技术手段的不完善,导致资产管理效率低下和定位不明确。混乱的资产管理不仅让漏洞的具体位置难以确认,还使得识别漏洞威胁程度变得复杂。同时,面对突发的热点威胁,缺乏快速、全面的排查手段,使得评估其影响范围变得更加困难。

2.2. 安全⻛险可视化程度低,安全告警数据量大

面对大量的威胁告警,误报问题严重,导致这些警报与正常业务流量混淆,从而难以有效区分真正的安全事件。此外,当前的安全事件可视化能力不足,无法清晰地识别事件的源头,使得追溯和定位变得十分困难。尤其是在加密流量方面,传统的检测技术往往无法识别,进一步加剧了安全管理的挑战。这种情况下,及时响应和处理潜在的安全威胁显得尤为复杂和棘手。

2.3. 安全设备“孤岛”严重,安全事件响应效率低下

传统的安全设备种类繁多,但在联动能力上存在显著不足,导致对风险的遏制效果不佳。不同安全设备之间的处置方式缺乏有效整合,使得溯源工作变得异常复杂。此外,设备之间的信息共享机制几乎不存在,形成了“孤岛”效应。在面对重大保障活动时,响应速度明显滞后,难以及时应对潜在威胁,这对整体安全管理造成了很大挑战。

2.4. 安全⼈才专项性能力低,安全运营人员人员不足

信息安全人才的短缺使得团队的知识结构相对单一,整体安全意识也显得薄弱。“孤岛”型的安全分析平台过于依赖人工操作,对人员的能力和精力提出了高要求。然而,现有人员无法实现全天候(7*24小时)对攻击流量的持续分析,这导致在非工作时间内发生的安全事件无法得到及时响应。这样的状况使得组织面临着更大的安全风险,亟需改进人才培养和平台建设。

3. 外部安全运营面临的挑战

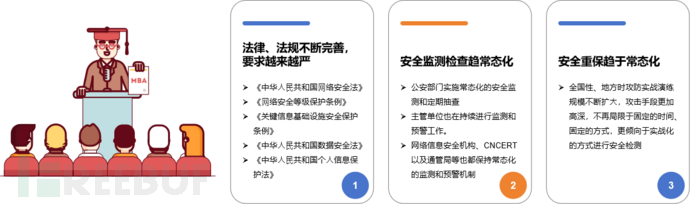

3.1. 法律法规持续健全,⽹络安全监管及惩处⼒度持续加强

筑牢国家⽹络安全屏障的重要任务,⽹络安全牵⼀发⽽动全身,深刻影响政治、经济、⽂化、社会、军事等各领域安全,“没有⽹络安全就没有国家安全”。

3.1.1. 法律、法规不断完善,要求越来越严

- 《中华⼈⺠共和国⽹络安全法》

- 《⽹络安全等级保护条例》

- 《关键信息基础设施安全保护条例》

- 《中华⼈⺠共和国数据安全法》

- 《中华⼈⺠共和国个⼈信息保护法》

3.1.2. 安全监测检查趋常态化

- 公安部门实施常态化的安全监测和定期抽查

- 主管单位也在持续进行监测和预警工作。

- 网络信息安全机构、CNCERT以及通管局等也都保持常态化的监测和预警机制

3.1.3. 安全重保趋于常态化

全国性、地方时攻防实战演练规模不断扩⼤,攻击手段更加高深,不再局限于固定的时间、固定的方式,更倾向于实战化的方式进行安全检测

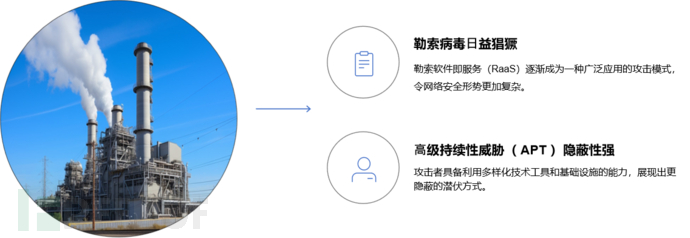

3.2. 外部威胁层出不穷,攻击⼿法更加隐蔽

3.2.1. 勒索病毒⽇益猖獗

勒索软件即服务(RaaS)逐渐成为一种广泛应用的攻击模式,令网络安全形势更加复杂。在某场战争期间,黑客组织频繁利用DDoS攻击和勒索软件对某国的基础设施进行攻击,造成了严重影响。同时,针对基于Linux设备的勒索软件攻击同比增加了75%,显示出这种攻击手段的迅速发展和针对性。这种趋势表明,网络攻击者在利用新技术和平台进行恶意活动方面愈发灵活,亟需加强防御措施以应对不断变化的威胁。

3.2.2. ⾼级持续性威胁( APT )隐蔽性强

攻击者具备利用多样化技术工具和基础设施的能力,展现出更隐蔽的潜伏方式。诸如蔓灵花组织和毒云藤等APT组织,长期以来持续针对政府、企业部门及敏感单位实施定向攻击。这些组织的攻击手法愈加精细和隐蔽,使得传统防御措施难以有效应对。这种情况要求相关单位加强安全防护,提升对复杂威胁的识别和应对能力,以降低潜在风险。

4. 建设思路-人才、技术和流程三方面共同治理

向 ⾃动化、动态化、智能化的“主动运营”转变,结合⼤数据、云计算、AI⼤模型等技术,整合 “技术-⼈员-流程”

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)