文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!

0x01 为啥要真机抓包小程序

- 在攻防项目中,经常会遭遇此类问题,而且小程序也是漏洞的频发区域,学习一下这个能获得较多的加分机会。

0x02 解决方案

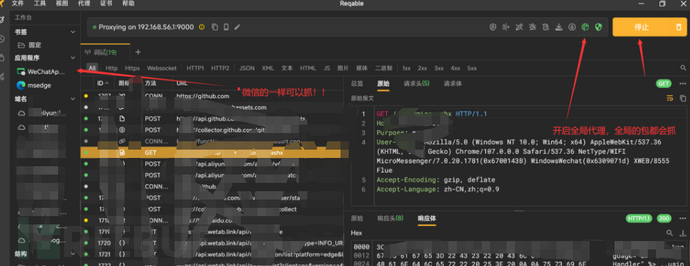

最简单粗暴的方式就是 安卓root+Reqable的方式就可直接真机实时测试小程序

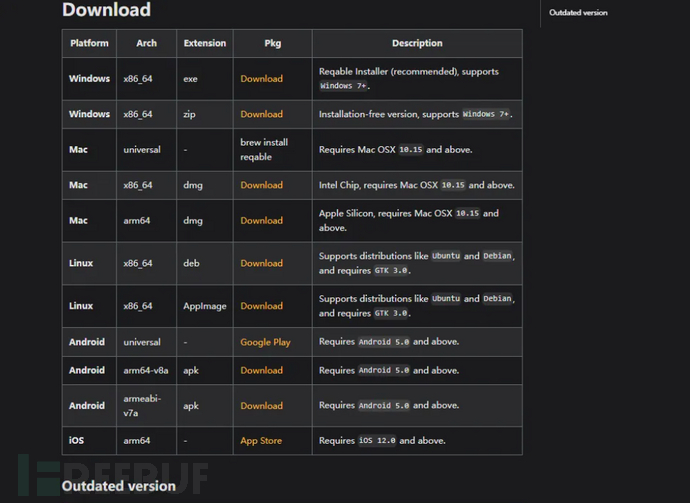

Reqable安装

地址:

https://reqable.com/en-US/download

这个工具要下载到安卓+pc两个地方

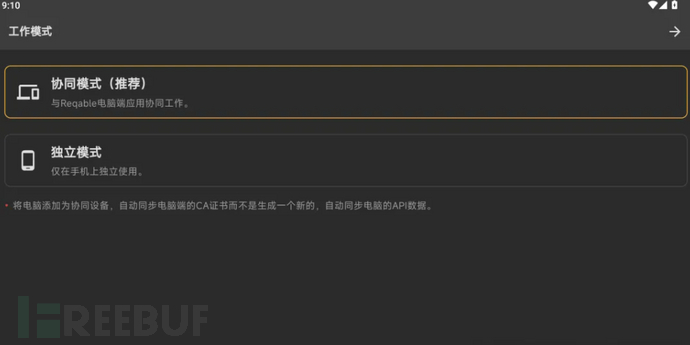

安装完成后选择协同模式

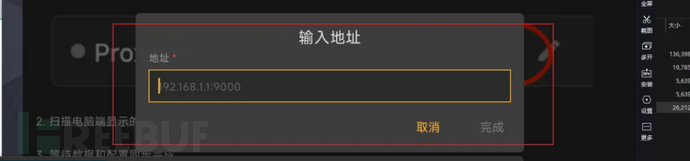

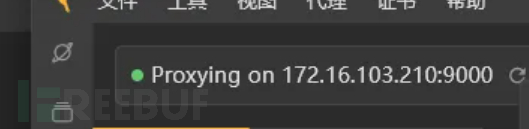

填入自己出口网卡ip,注意pc工具也要选择通用的ip+port 和burpsuite的操作一样

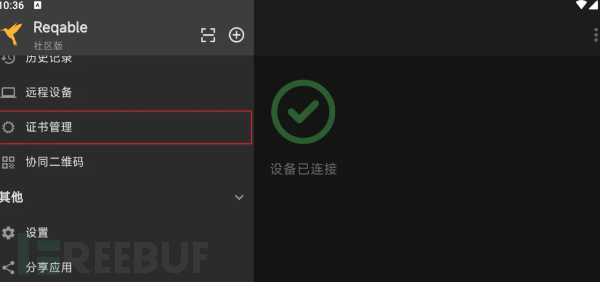

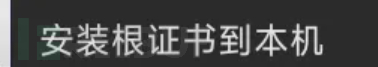

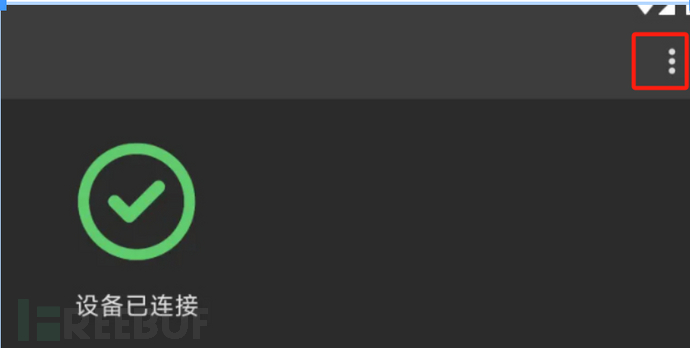

手机配置好以后成功连接,然后安装证书,我这边踩过坑,推荐直接root环境用面具安装证书

关于root以及面具如果有朋友不知道可以去下面这个链接查看一下,当然实在不明白也可以直接私信我

Magisk安装教程 - Magisk中文网 (magiskcn.com)

使用mgisk模块安装即可

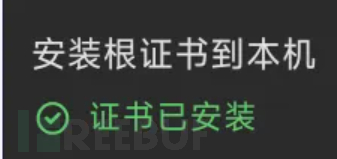

完成之后,证书管理处会显示证书已安装

这里三个小点选择微信

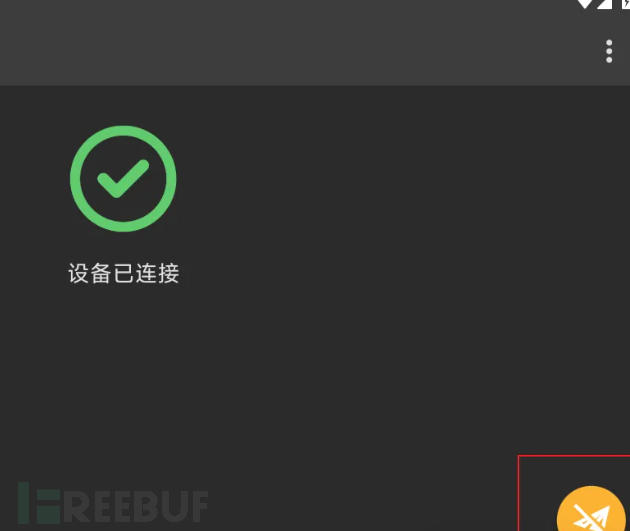

然后点击飞机图案,就是把流量包丢到pc的reqable-然后pc的reqable-丢到burp里面获取流量,原理就是如此简单,这招亦可以用在有代理检测的程序上面,曾经鄙人靠这招绕过某颜色app获取过数据,以后有机会给大家看实例

然后就可以愉快的捕获数据包了

0x03 sign值的故事起源

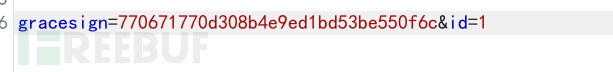

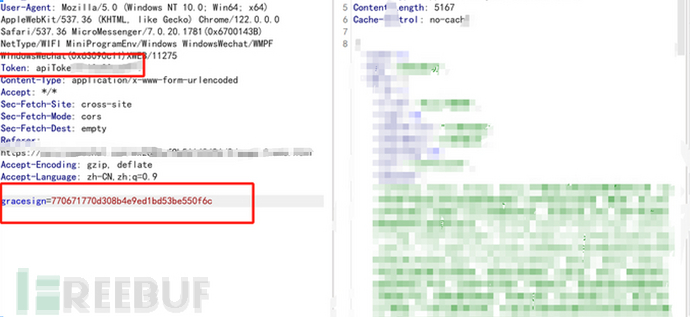

某次干活的时候发现小程序可能存在id遍历,但是加了sign认证,于是需要逆向同步生成去跑id

0x04 拉取小程序源码

解谜获取源码工具准备

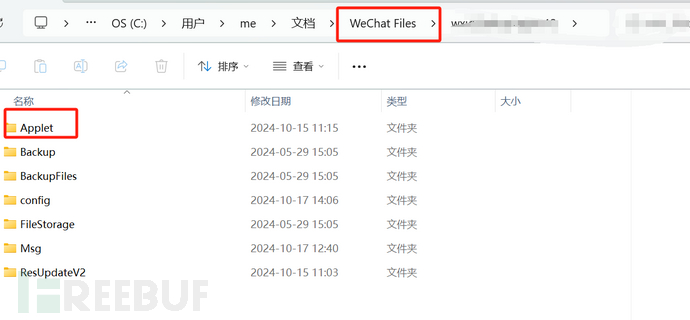

然后先清空这个applet文件夹里面所有的东西,这个里面是小程序的数据缓存,为了防止搞混先清掉

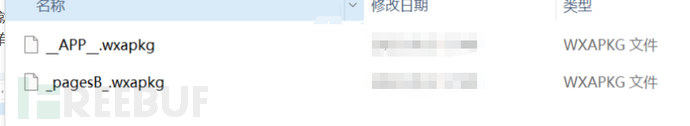

然后再访问小程序,会发现生成这个app.wxapkg就是其缓存

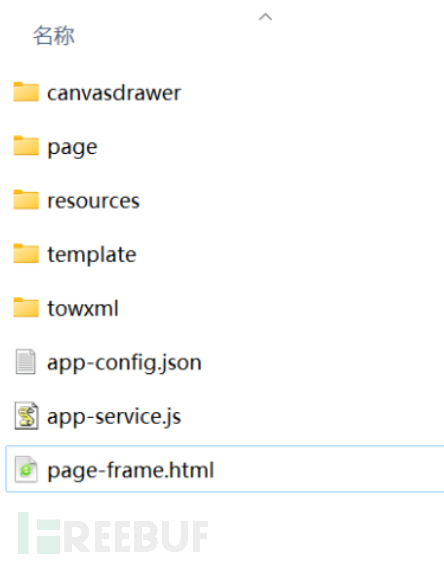

使用上述工具进行解包获取源码

0x05 解密还原

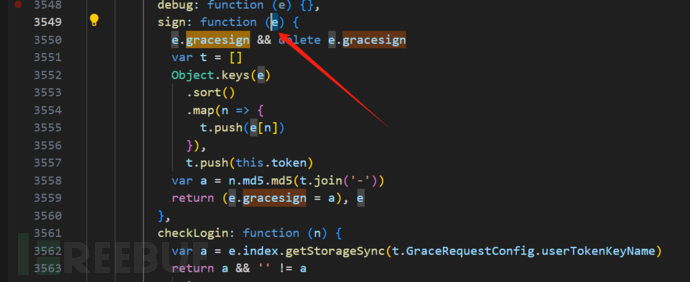

直接全局搜索sign值的生成逻辑

接下来就很简单了,看的懂的地方看看,看不懂的地方问问ai,搞清楚的这个生成逻辑

案例的生成逻辑是md5(post提交的数据+自己的token)

那么只要按照这个逻辑手动生成一个即可

最后也是成功复用

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)