从1995年出现漏洞扫描器以来,漏洞管理技术就在不断发展,DAST、SAST、IAST、SCA、RBVM、VMaaS、VPT、威胁情报等新兴技术和厂商不断涌现,生态格局在不断完善成熟。

从实际效果来看,现行的漏洞管理技术及创新在真正彻底解决用户的痛点和问题上,差距仍然较远,并没有带来颠覆性的改变。

2022年11月10日,美国网络安全和基础设施安全局(CISA)网络安全执行助理总监Eric Goldstein在CISA官网上发布博文,称漏洞管理的生态格局正在改变。

在当前风险环境中,各种规模的组织都面临着管理新漏洞的数量和复杂性的挑战。具有成熟漏洞管理计划的组织寻求更有效的方法来对工作进行分类和优先排序。较小的组织很难理解从哪里开始以及如何分配有限的资源。幸运的是,有一条通往更高效、更自动化、更优先的漏洞管理的道路。我们与政府和私营部门的合作伙伴合作,很高兴概述推进脆弱性管理生态系统的三个关键步骤:

- 首先,必须在漏洞管理中引入更大的自动化,包括通过扩大使用通用安全建议框架CSAF(Common Security Advisory Framework)

- 其次,必须通过广泛采用漏洞利用交换VEX(Vulnerability Exploitability eXchange),使组织更容易理解特定产品是否受到漏洞的影响

- 第三,必须通过使用利益相关者特定漏洞分类SSVC(Stakeholder-Specific Vulnerability Categorization),包括优先考虑CISA的已知漏洞(KEV)目录中的漏洞,帮助组织更有效地确定漏洞管理资源的优先级

通过下文进一步描述的这些进展,我们将在漏洞管理方面取得必要的进展,并减少我们的对手利用美国网络的窗口。1、实现自动化:根据通用安全咨询框架(CSAF)发布机器可读安全建议

当发现新的漏洞时,软件供应商会立即采取行动:了解对产品的影响,识别补救措施,并与最终用户沟通。时钟在滴答作响:攻击者经常在首次公开报告后的几个小时内将漏洞发布可利用工具。

软件供应商不断努力了解他们的产品是否受到新漏洞的影响。为了满足这一时间框架,需要一种标准化的方法,让供应商以加速和自动化的方式向最终用户披露安全漏洞。

CSAF由OASIS CSAF技术委员会开发,是机器可读安全建议的标准。简化了资产所有者的分类和补救流程。通过使用CSAF发布安全建议,供应商将大大减少企业了解影响和推动及时补救所需的时间。2、澄清影响:使用漏洞利用交换(VEX)来传达产品是否受到漏洞的影响,并启用优先漏洞响应VEX允许供应商断言特定漏洞是否影响产品;并非所有漏洞都是可利用的,并使组织面临风险。供应商可以发布VEX公告,以机器可读、自动化方式说明产品是否受到特定漏洞影响。VEX在CSAF中作为配置文件实现,是其更受欢迎用例之一,与支持机器可读建议的现有工作保持一致。VEX的最终目标是支持整个漏洞生态系统的更大自动化,包括披露、漏洞跟踪和补救。VEX数据还可以支持更有效地使用软件材料清单(SBOM)数据。机器可读的VEX文档支持链接到SBOM和特定的SBOM组件。虽然SBOM向组织提供了有关他们可能面临风险的信息,但VEX文档帮助组织了解他们实际上受到已知漏洞的影响,以及是否需要根据利用状态采取行动进行补救。3、基于组织属性的优先级:使用漏洞管理框架,如特定于利益相关者的漏洞分类(SSVC),该框架使用漏洞利用状态和其他漏洞数据来帮助确定补救工作的优先级2021年,CISA发布了具有约束力的业务指令(BOD)22-01,指示联邦民事机构对KEV进行补救,并鼓励所有组织将KEV目录纳入其漏洞管理框架。2021年11月3日已知被积极漏洞利用漏洞列表KEV的首次发布就源于CISA对SSVC的使用。

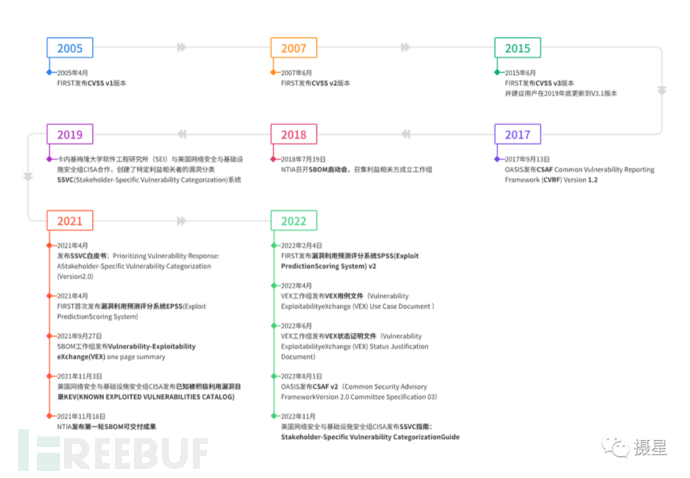

技术发展时间脉络

我们以时间线的方式来梳理博文中涉及到的CVSS、SBOM、CVRF、CASF、VEX、SSVC、EPSS等七个相关技术:

可以看到,技术生态早已布局,新的拼图正在逐渐完整。尤其是2021、2022两年,相关技术文件密集发布,加速格局转变。

可以看到,技术生态早已布局,新的拼图正在逐渐完整。尤其是2021、2022两年,相关技术文件密集发布,加速格局转变。

机器可读、标准化、互相关联、更大程度的自动化、生态成为关键词。

通用漏洞评分系统CVSS

通用漏洞评分系统CVSS(Common Vulnerability Scoring System)是由FIRST组织发布维护的一套开放框架。用于表达软件漏洞的特点和严重性(不是风险)。2005年发布v1版本,2015年发布v3版本,现行是v3.1版本。

尽管目前CVSS评分体系有多种诟病,但并不妨碍它成为全球应用最广泛的漏洞评分标准,并成为漏洞定级依据。

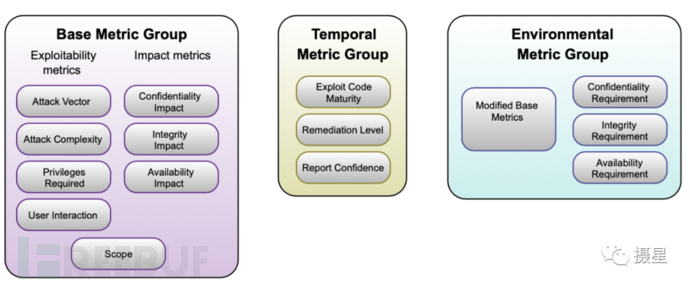

V3.1 CVSS由三组度量指标组成:基础、时间和环境。基础度量表示漏洞的内在性质,该特征随着时间的推移和跨用户环境保持不变,时间度量反映了随时间变化的漏洞的特征,环境度量代表用户环境独有的漏洞特征。

V3.1 CVSS由三组度量指标组成:基础、时间和环境。基础度量表示漏洞的内在性质,该特征随着时间的推移和跨用户环境保持不变,时间度量反映了随时间变化的漏洞的特征,环境度量代表用户环境独有的漏洞特征。

VKB(Vulnerability Knowledge Base)已全部支持CVSS v2、v3.1标准,并提供自动化评级工具。

通用安全建议框架CSAF(Common Security Advisory Framework)

众所熟知的CVE使用的是通用漏洞报告框架CVRF v1.1(Common Vulnerability Reporting Framework Version 1.1),2017年9月13日,发布了CVRF V1.2,2022年8月1日,OASIS发布通用安全建议框架 CSAF v2(Common Security Advisory Framework Version 2.0 Committee Specification 03)。

我国华为公司是OASIS CSAF TC技术委员会成员之一。

CSAF并非是CVE的替代品,而是CVRF的替代品。它增强了CVRF的能力,包括不同的配置文件(例如,CSAF基础、信息建议、事件响应、VEX等)。CSAF还提供了CVRF不支持的几项额外增强功能。此外,CSAF使用JSON与XML(CVRF中使用)。

CSAF并非是CVE的替代品,而是CVRF的替代品。它增强了CVRF的能力,包括不同的配置文件(例如,CSAF基础、信息建议、事件响应、VEX等)。CSAF还提供了CVRF不支持的几项额外增强功能。此外,CSAF使用JSON与XML(CVRF中使用)。

CSAF的使命是标准化网络安全漏洞问题的自动披露,使个人和组织能够以机器可读格式成功披露和使用安全建议。这种方式下,资产所有者了解漏洞影响、推动及时补救的流程、所需时间大大缩短,漏洞暴露时间也将大大缩短。

软件材料清单(SBOM)

软件材料清单(SBOM)是软件组件和依赖性的正式的机器可读清单,已成为软件安全和软件供应链风险管理的关键组成部分。

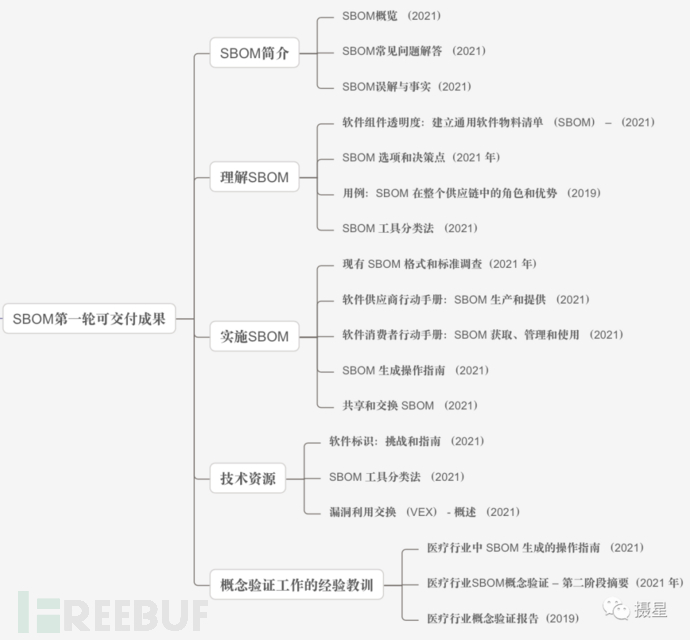

2018年7月19日,NTIA召开SBOM启动会,召集利益相关方成立四个工作组。历时三年多,2021年11月18日,发布第一轮SBOM可交付成果。

目前SBOM的主要安全用例是识别软件供应链中的已知漏洞和风险。虽然软件漏洞是理解风险的关键组成部分,但并非所有漏洞都会让用户和组织面临风险。在处理传递依赖关系时尤其如此。

目前SBOM的主要安全用例是识别软件供应链中的已知漏洞和风险。虽然软件漏洞是理解风险的关键组成部分,但并非所有漏洞都会让用户和组织面临风险。在处理传递依赖关系时尤其如此。

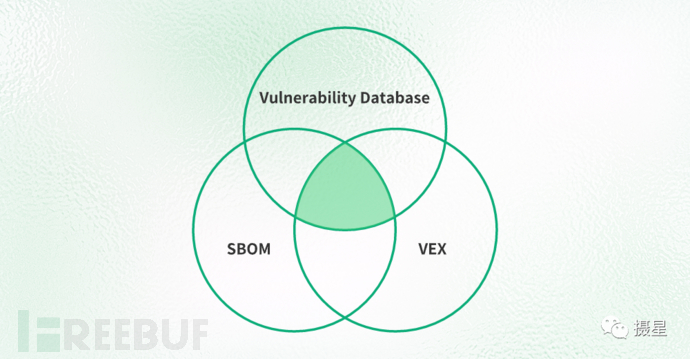

这种是否影响的判断除了依赖供应商准确判断外,还可将一个软件所涉及的漏洞与该漏洞的状态联系起来。将其称为“漏洞可利用性交换”或VEX。VEX的核心是沟通给定软件是否受到给定漏洞的“影响”。

SBOM常用标准有CPE、CycloneDX、SPDX、SWID、CoSWID、Grafeas。

VKB(Vulnerability Knowledge Base)已支持最新CPE 2.3标准。

漏洞利用交换VEX(Vulnerability Exploitability eXchange)

VEX的概念和格式是作为美国国家电信和信息管理局(NTIA)软件组件透明度多利益相关者流程的一部分制定的。虽然VEX概念是为了满足软件材料清单(SBOM)使用方面的特殊需求而开发的,但VEX不限于与SBOM一起使用,也不一定包含在SBOM中。

VEX的主要用例是向用户(例如,运营商、开发人员和服务提供商)提供附加信息,说明产品是否受到包含组件中特定漏洞的影响,如果受到影响,是否建议采取补救措施。在许多情况下,由于各种原因(例如,编译器未加载受影响的代码,或者软件中的其他地方存在一些内联保护),上游组件中的漏洞在最终产品中不会被“利用”。

为了减少用户调查不影响软件产品的不可利用漏洞所花费的精力,供应商可以发布VEX。VEX是关于特定产品中漏洞状态的断言。状态可以是:

-

未受影响–无需对此漏洞进行补救

-

受影响–建议采取措施补救或解决此漏洞

-

已修复–表示这些产品版本包含漏洞修复程序

-

正在调查中–尚不清楚这些产品版本是否受

VEX已作为CSAF的一个概要实施,是机器可读的。机器可读性可实现自动化,并支持集成到更广泛的工具和流程中。用户可以将SBOM中的组件数据与VEX中的漏洞状态信息集成,以提供漏洞状态的最新视图。

VEX已作为CSAF的一个概要实施,是机器可读的。机器可读性可实现自动化,并支持集成到更广泛的工具和流程中。用户可以将SBOM中的组件数据与VEX中的漏洞状态信息集成,以提供漏洞状态的最新视图。

特定利益相关者漏洞分类SSVC(Stakeholder-Specific Vulnerability Categorization)

优先级判断中最优先使用的标准应该是CVSS,但CVSS却饱受诟病,导致其使用价值受限。典型问题如:

-

CVSS将严重性作为其基本操作原则,并未就CVSS分数如何提供决策提供明确建议

-

CVSS基础分数是静态的

-

高CVSS评分无法预测哪些漏洞将被普遍利用或被公开利用

-

对CVSS 3.0版评分的要素解释不一致

SSVC旨在学习和改进这些问题,可视为CVSS的一种衍生。漏洞管理的决策,不仅仅只考虑技术严重性,严重性应仅作为漏洞响应优先级的一部分,必须清楚涉及到是谁在做决策。与部署修补程序或其他安全缓解措施的组织相比,生产修补程序和修复软件的组织显然有不同的决策。例如,电力行业的组织与金融行业的组织有不同的优先级。这些差异表明了一个要求:任何优先级都必须充分反映不同利益相关者群体的不同决策和优先事项。

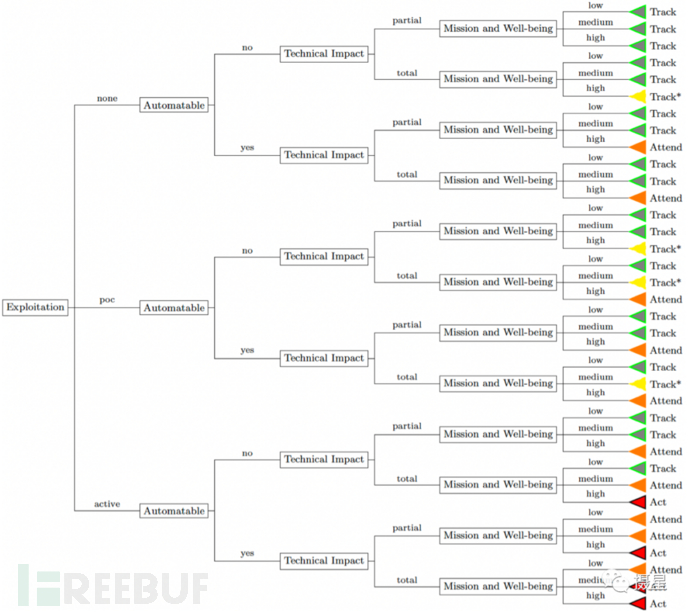

SSVC的决策树如下:

2021年11月3日,CISA根据SSVC推出了已知被积极利用漏洞列表KEV,从CVE漏洞库中18万+个漏洞筛选出306个漏洞,目前列表已增长到857个。

2021年11月3日,CISA根据SSVC推出了已知被积极利用漏洞列表KEV,从CVE漏洞库中18万+个漏洞筛选出306个漏洞,目前列表已增长到857个。

VKB(Vulnerability Knowledge Base)已推出对标KEV的关键漏洞目录。

漏洞利用预测评分系统EPSS(Exploit Prediction Scoring System)

漏洞处置的真实情况,既不能也不需要立即修复所有漏洞。首先,有太多的漏洞无法立即修复它们。研究表明,平均每月能够修复5%至20%的已知漏洞。其次,只有一小部分(2%-7%的已发布的漏洞在野利用)。

在处置漏洞时,最佳优先排序策略是什么?这个问题没有一个唯一的答案,应该通过一系列指标来帮助为优先级决策提供信息和指导。

EPSS用于预测评估软件漏洞在野利用的可能性(概率)。目标是帮助网络维护者更好地确定漏洞补救工作的优先级。虽然其他行业标准有助于分析漏洞的特征并提供严重程度的衡量标准,但它们评估威胁的能力有限。

EPSS填补了这一空白,使用来自CVE的威胁信息和现实世界真实的漏洞利用数据。EPSS模型产生的概率评分在0到1(0到100%)之间。分数越高,漏洞被利用的可能性就越大。

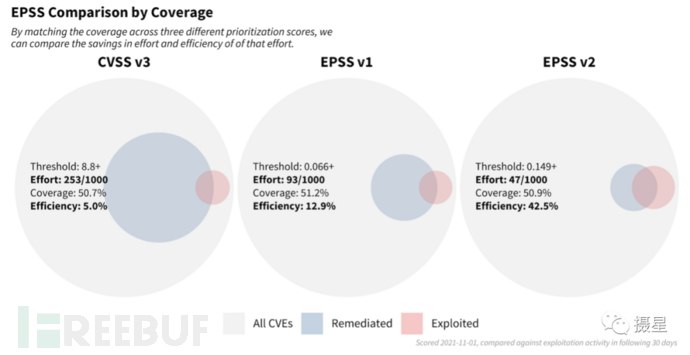

通过采用EPSS作为优先级策略,可以节省企业资源。与使用基于CVSS的策略相比,使用EPSS v2需要组织修补不到20%(47/253)的漏洞。

通过采用EPSS作为优先级策略,可以节省企业资源。与使用基于CVSS的策略相比,使用EPSS v2需要组织修补不到20%(47/253)的漏洞。

VKB(Vulnerability Knowledge Base)已全面支持EPSS v2。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)