个性化、复杂性流程正在制约漏洞管理能力

当前,漏洞管理已成为网络安全管理不可或缺的手段,其生命周期闭环管理运营流程的优劣性直接影响漏洞管理能力。而不同组织的漏洞生命周期管理流程充满了个性化、复杂性的特点。

首先,国家/行业/区域漏洞管理、漏洞公开披露、众测漏洞管理、常规安全运维中的漏洞管理、应用安全漏洞管理、DevSecOps漏洞管理、供应链漏洞管理、安全加固服务外包漏洞管理等不同场景中,出发点、管理对象、工作内容、侧重点有差异,且不同组织可能会交叉存在多个管理场景。其次,不同组织企业文化、管理方式、技术能力的不同也是造成个性化、复杂性的重要因素。

兼容并蓄,降低流程个性化、复杂性程度

如何构建贴合组织实际情况的管理流程,并能够在运行过程中持续优化和提升成为挑战。方法就是借鉴和吸收通用性框架,逐步降低个性化、复杂性程度。

纵观业内众多的各类漏洞管理流程通用性框架,摄星科技结合多年为国家监管、行业监管、重要关基企业、安全运维外包服务商提供漏洞管理流程建设服务经验,选取有代表性的、可借鉴性强的四个典型框架进行分享。这四个框架各有其侧重点、适用范围,用户可根据自身实际需求取其精华,兼容并蓄,形成贴合自身的运营流程。

01《信息安全技术 网络安全漏洞管理规范》(GBT30276-2020)

《信息安全技术 网络安全漏洞管理规范》(GBT30276-2020)适用于网络产品和服务的提供者、网络运营者、漏洞收录组织、漏洞应急组织等开展的网络安全漏洞管理活动,其适用对象较广。

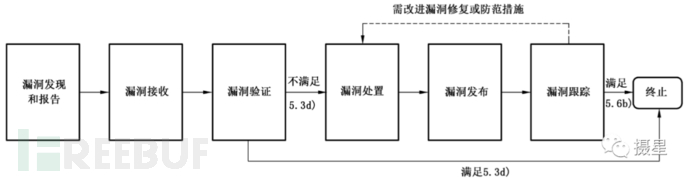

规定了网络安全漏洞管理流程各阶段(包括漏洞发现和报告、接收、验证、处置、发布、跟踪)的管理流程、管理要求以及证实方法。

所定义的流程和阶段如下:

|

阶段 |

工作内容 |

|

漏洞发现和报告 |

漏洞发现者通过人工或自动的方法对漏洞进行探测、分析,证实漏洞存在的真实性,并由漏洞报告者将获得的漏洞信息向漏洞接收者报告 |

|

漏洞验证 |

收到漏洞报告后,进行漏洞信息技术验证;满足相应要求终止后续漏洞管理流程 |

|

漏洞处置 |

对漏洞进行修复,或制定并测试漏洞修复或防范措施,可包括升级版本、补丁、更改配置等方式 |

|

漏洞发布 |

通过网站、邮件列表等渠道将漏洞信息向社会或受影响的用户发布 |

|

漏洞跟踪 |

漏洞发布后跟踪监测漏洞修复情况、产品或服务稳定性等;视情况对漏洞修复或防范措施做进一步改进;满足相应要求终止漏洞管理流程 |

02 CISA网络安全事件及漏洞响应手册(Federal Government Cybersecurity Incident and Vulnerability Response Playbooks)

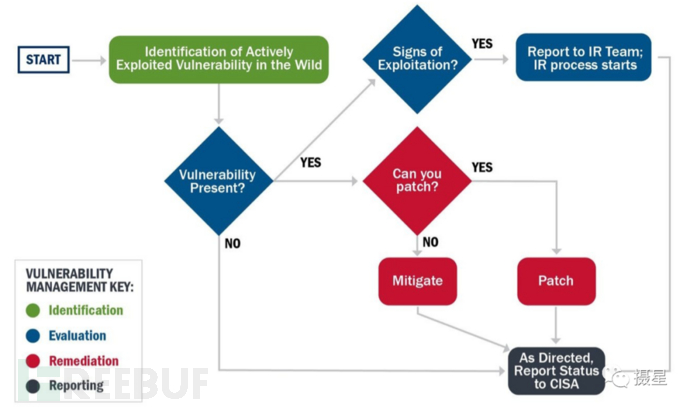

CISA网络安全事件及漏洞响应手册用以改善和标准化美联邦机构识别、修复漏洞,以及从网络安全事件和漏洞事件中恢复的方法。

响应手册定义的漏洞管理流程如下,包括识别、评估、修复和报告漏洞四个阶段。

CISA认为,确定漏洞响应优先级并保护自己不受损害的最直接有效的方法之一就是关注那些已经被积极在野利用的漏洞。为此,专门建立了CISA已知被积极利用漏洞目录(Known Expolited vulnerabilities calalog)。摄星科技已同步在官网发布“关键漏洞目录”。

流程规范了应对紧急和高优先级漏洞时应遵循的高级进程。它不是现有漏洞管理程序的替代品,而是建立在现有漏洞管理实践的基础上。

|

阶段 |

方法 |

目标 |

|

识别 Identification |

监测威胁源,主动识别在野被积极利用漏洞报告,包括不限于:

|

|

|

评估 Evaluation |

|

在评估阶段结束时,要了解环境中每个系统的状态:

|

|

修复 Remediation |

及时修复所有被积极利用漏洞。多数情况下,应使用补丁程序。如果补丁不存在、尚未测试或不能立即应用,采取其它缓解措施,包括:

一旦补丁可用并可以安全的应用,应删除缓解措施并应用补丁 |

当系统被修复时,跟踪其状态。每个系统都应该能够被描述为以下类别之一:

|

|

报告 Reporting |

共享有关漏洞如何被利用的信息 |

|

03 OWASP漏洞管理指南(OWASP Vulnerability Management Guide (OVMG) )

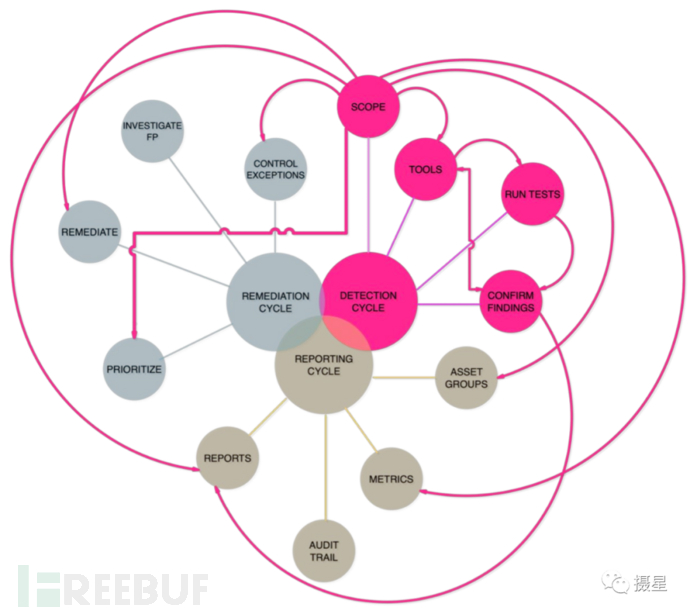

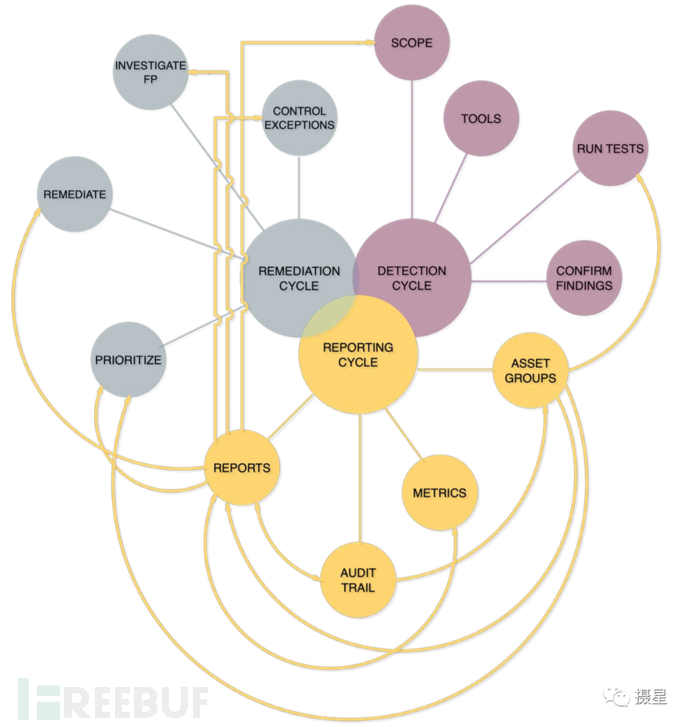

OWASP漏洞管理指南的目标是通过将复杂的漏洞管理问题分解为更易于管理的可重复动作(检测、报告和修复)。侧重于在漏洞生命周期中构建可重复的过程。

OVMG实施时,建议从“小”开始,然后在“生命周期”中逐步细化每个任务和子任务。使业务通过漏洞管理计划的实施而变得更具弹性。

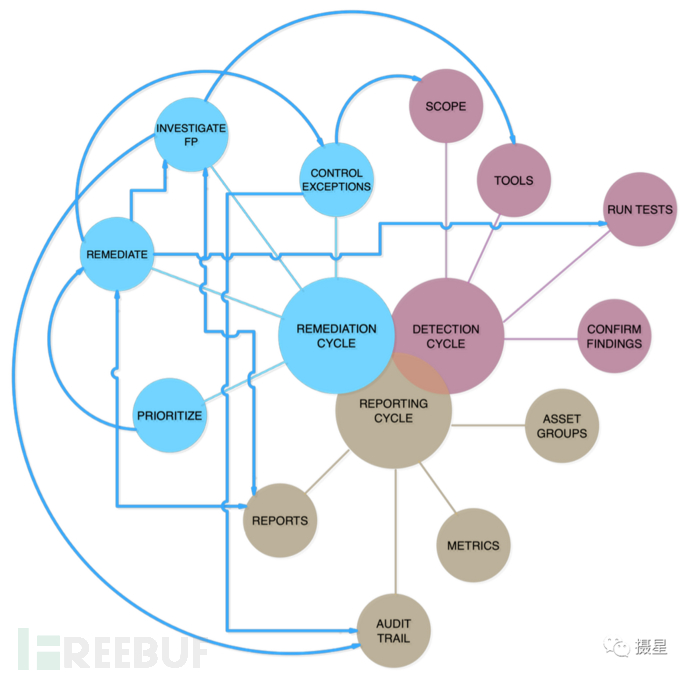

OVMG的管理流程由检测(Detection)、报告(Reporting)、修复(Remediation)三个闭环组成。

每个闭环包含四个主要流程。每个流程都是一个包含待办事项的任务列表。所有任务都有“输入”和“输出”。

漏洞管理的周期性意味着持续的流程改进,单个流程如何融入其它流程、任务如何跨三个闭环相互关联对流程建立和改进至关重要。

检测闭环(Detection Cycle )

检测闭环定义了谁、时间、地点、原因和方式执行漏洞测试的任务。

检测闭环包含的流程、目标、任务列表如下:

|

流程 |

目标 |

任务列表 |

|

定义漏洞检测范围 Scope |

完成范围任务,能够向管理层和同事解释为什么需要进行漏洞检测及它为业务带来好处,同时了解漏洞检测的边界 |

|

|

优化检测工具 Tools |

优化检测工具能够覆盖到Scope中定义的资产范围 |

|

|

执行漏洞检测 Run Tests |

按照计划执行漏洞检测 |

|

|

确认扫描结果 Confirm Findings |

了解漏洞检测结果;使用收集的数据调整漏洞扫描工具的准确性 |

|

报告闭环(Reporting Cycle )

报告闭环的目标是帮助组织以可衡量的方式了解漏洞。侧重于学习、分类和创建组织性、有意义的指标,这些指标将成为漏洞管理报告的基础。

报告闭环包含的流程、目标、任务列表如下:

|

流程 |

目标 |

任务列表 |

|

资产分组 Asset Groups |

充分了解资产环境及管理方式,以便资产提供类别和分组管理 |

|

|

度量指标 Metrics |

为漏洞报告创建(并随后修改)度量指标。这些指标应该是一致的,并且对报告的受众(管理层和负责修复工作的团队)来说是有意义的 |

-按严重程度 -按功能组 -按环境类型 -按系统类型 -CVE编号 -按漏洞类型

-企业范围内 -在所有其他脆弱资产中 -按功能组 -按环境类型 -按系统类型 -CVE编号 -按漏洞类型

|

|

审计跟踪 Audit Trail |

为补救工作创建审计跟踪。为负责漏洞修复(代码重写、配置修复等)的人员分配工作或培训 |

|

|

报告 Reports |

以简明易懂的形式总结安全扫描结果。与所有需要了解的人分享报告。保持漏洞报告的格式和交付一致性 |

|

修复闭环(Remediation Cycle)

修复闭环的目标是减少或消除修复漏洞的工作,或提供证据说明特定漏洞不是威胁的原因。侧重于确定修复工作的优先事项和条款,讨论和记录误报,以及处理异常情况。

修复闭环包含的流程、目标、任务列表如下:

|

流程 |

目标 |

任务列表 |

|

优先级排布 Prioritize |

创建基于数据的漏洞优先级论证 |

|

|

漏洞修复 Remediation |

完成漏洞修复工作,识别并记录所有无法补救的漏洞实例 |

|

|

识别误报 Investigate False Positives(FP) |

建立如何将漏洞评估为误报的基本规则。逐案审查证据。定期复查和纠正误报案例。这个过程应该是透明的,不应被滥用 |

|

|

漏洞例外 Exceptions |

确保所有不符合项都得到高级管理层的批准,并记录在公司范围的存储库中。 漏洞例外还须有一个到期日期,在此之后应进行修改。 漏洞例外必须包括防止漏洞利用的补偿控制 |

|

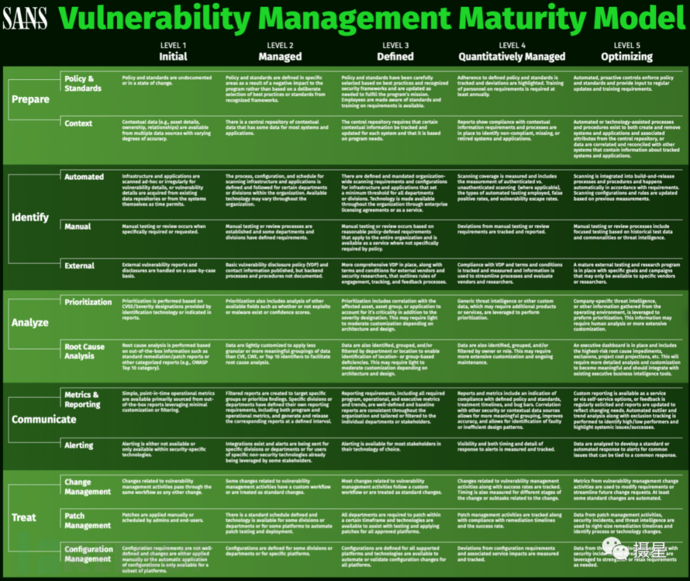

04 SANS漏洞管理成熟度模型(Vulnerability Management Maturity Model)

敏捷开发、DevOps、云技术和虚拟化使组织能够以极快的速度构建和部署系统。同时,陈旧繁琐的安全性和合规性测试方法无法跟上新技术发展。因此,漏洞管理人员需要了解并使用开发人员和工程师正在使用的相同工具和技术,能够快速且经常性的生成测试结果,从而不会影响整个组织业务发展的速度。

大多数大型组织面临的突出问题是漏洞数量巨大,所有组织都在努力应对基础架构和应用程序中层出不穷的新漏洞。当以越来越快的速度向内部和外部客户提供系统、应用程序和功能时,安全性也应得到切实保障。

SANS漏洞管理成熟度模型提供了流程、成熟度级别划分,资产、漏洞、威胁的上下文信息以及关键度量指标(Key Metrics)。可参考此模型来完善漏洞管理程序。

SANS漏洞管理成熟度模型将生命周期管理流程分为准备(Prepare)、识别(Identify)、分析(Analyze)、交流(Communicate)、处置(Treat)五个环节。每个环节又划分为Initial(Level 1)、Managed(Level 2)、Defined(Level 3)、Quantitatively Managed(Level 4)、Optimizing(Level 5)五个成熟度级别。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)