网络安全运营、SDLC、Devsecops、Devops中都会涉及到漏洞管理场景,当前形势下,基于漏洞的运营和合规考核压力巨大,快速感知漏洞、收敛漏洞带来风险要求越来越高。

而漏洞管理整个过程涉及的部门、人员、环节、场景较多也较为复杂。闭环流程如何设计?需要哪些角色、哪些人参与?人太多过于复杂,人太少又形成不了闭环。其中的工作边界、权责如何划分?这些棘手问题往往会造成边界不清、权责不清、解决问题周期长、沟通不畅、效率低下等局面。

为有效解决这些问题,需要提前规划管理架构,做好顶层设计,通过平台和工具来有效落地,并进行持续运转和优化。

本文通过某金融行业客户实践案例进行剖析和分享。

1、梳理管理要求

基于日常运营管理和监管考核要求,梳理管理要求,明确参与的角色、人员,明确工作边界,厘清权责。

1、管理层级架构要求

-

与组织架构相对应;

-

与实际业务管理架构对应;

-

具备上下级管理能力;

- 具备同层级自我管理能力;

2、多员协同要求

-

不参与运营人员:管理人员、监主管人员,全局或局部视图查看;

-

参与运营人员:安全管理员、资产负责人、资产组负责人、应用开发负责人、应用系统负责人、漏洞修复负责人、外包人员。各自负责权限内的漏洞运营;

3、分权分责要求

-

数据权限:数据查看、操作权限精细化管理,如外包人员只能查看操作给其分配的漏洞,无法看到资产信息及资产上其它未分配漏洞;

-

功能权限:对漏洞管理平台的功能操作进行权限划分;

- 运营权限:不同角色/人员能够参与到运营流程中哪些环节和步骤,要进行权限划分。

2、设计管理矩阵

基于梳理出的管理要求,设计管理矩阵,做到管理场景具体化,权限具体化。同时需要在复杂性和效率之间做好平衡,并考虑管理架构的可扩展性。

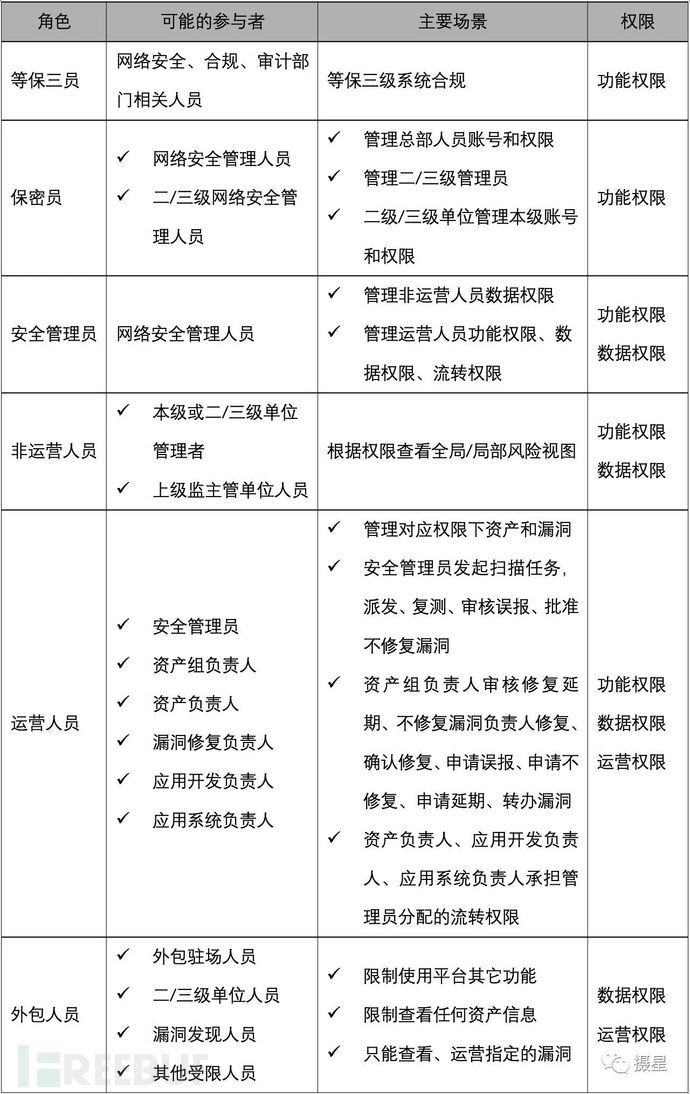

设计管理矩阵如下表所示:

3、平台落地

根据管理矩阵,依托摄星漏洞管控平台具备的功能、账号权限管理能力,将管理思想切实在平台中进行落地。

-

合规:满足等级保护三级系统的三员账号管理要求;

-

流程改造:通过流程引擎对流程进行改造和优化;

-

账号创建:通过对接LDAP、文件导入的方式批量创建账号;

-

权限划分:依据管理矩阵落实不同角色、人员的功能、数据、运营权限;

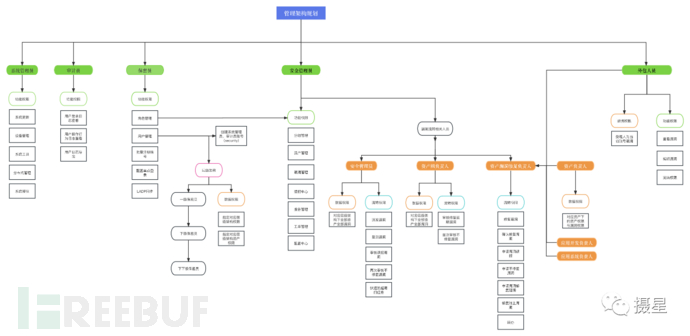

管理架构下对应的平台账号权限配置如下图所示:

通过平台将管理过程中涉及到的所有角色、人员统一管理,汇聚了组织内漏洞管理工作的所有力量,有效解决了边界不清、权责不清、解决问题周期长、沟通不畅、效率低下等问题,通过运营,持续提升管理质量,能够有效的应对外部威胁和合规考核带来的压力。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)