本文作者:Track-lao六

前言

昨天在论坛里看到一个大佬写的小程序挖掘过程,我就寻思我也试试!然后没想到找到了一个!

准备工作

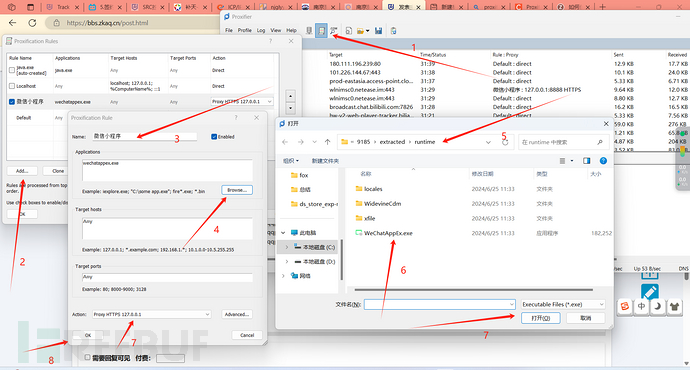

首先是安装好小程序代理软件,proxifier,然后与burp联动进行抓包。

proxifier的设置

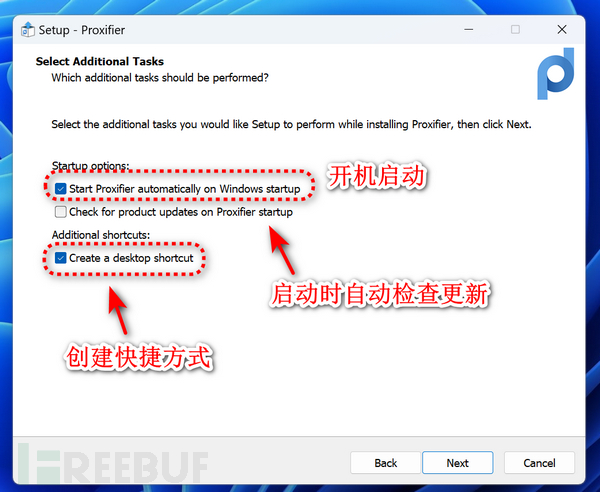

官网下载https://www.proxifier.com/ 安装的时候,下面的3个选项根据自己的需求来,其他的全部下一步。

img

img

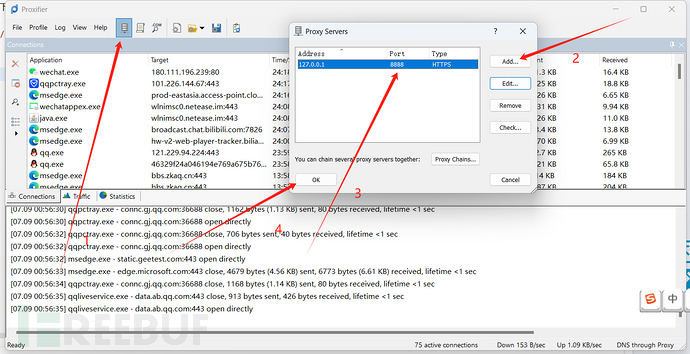

安装成功之后,打开按照以下步骤,添加地址,然后端口是随意的,但是burp打开之后设置代理,端口,ip,要与这一步设置的一致。

img

img

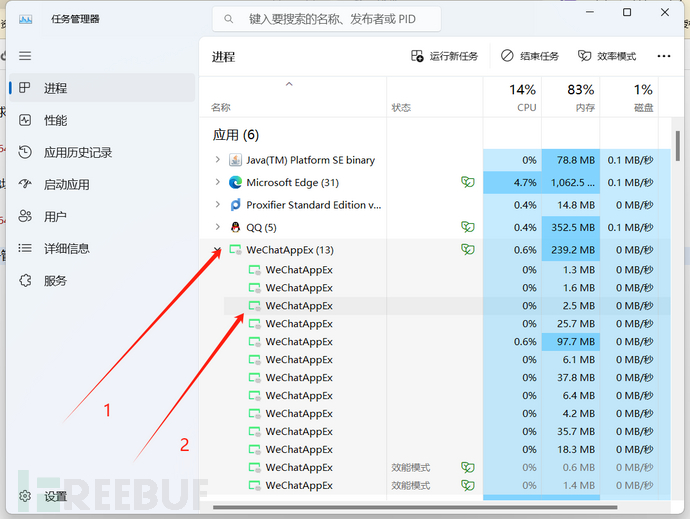

然后随便打开一个微信小程序,再打开任务管理器,找到wechatappex

img

img

单机1,右键2,随便找一个右键就行,然后打开文件位置。

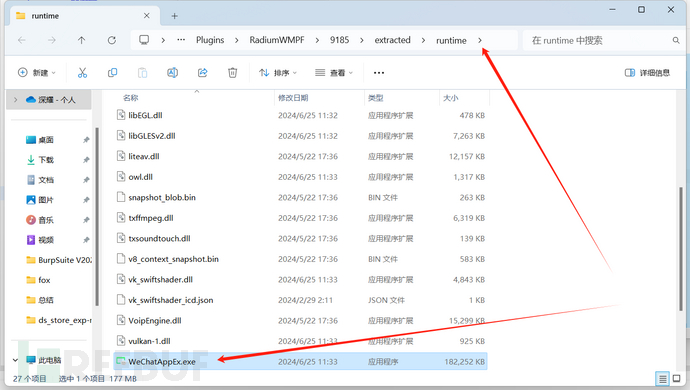

img

img

然后复制路径,按照以下操作

img

第三步的名字,自己设置。第五步,粘贴刚刚复制的路径。我标错了一个,第七步action的地方,选择自己刚刚设置的代理服务器地址。 详细步骤参考https://blog.xiaoz.org/archives/20785

img

img

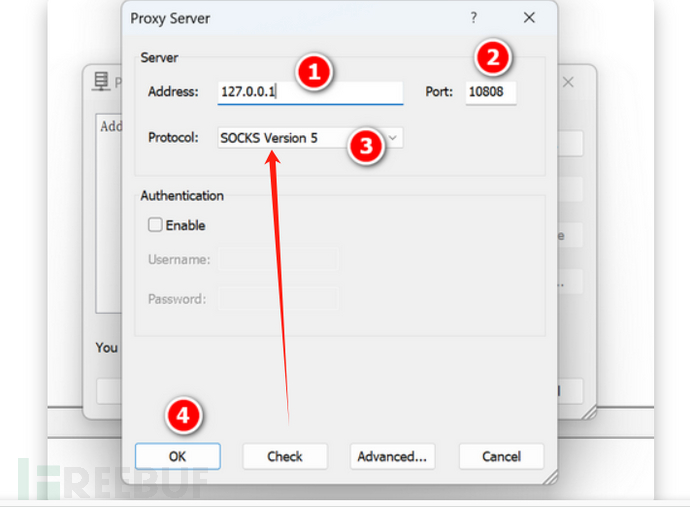

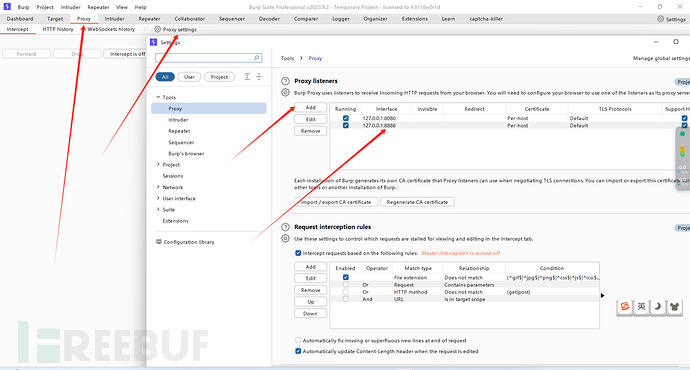

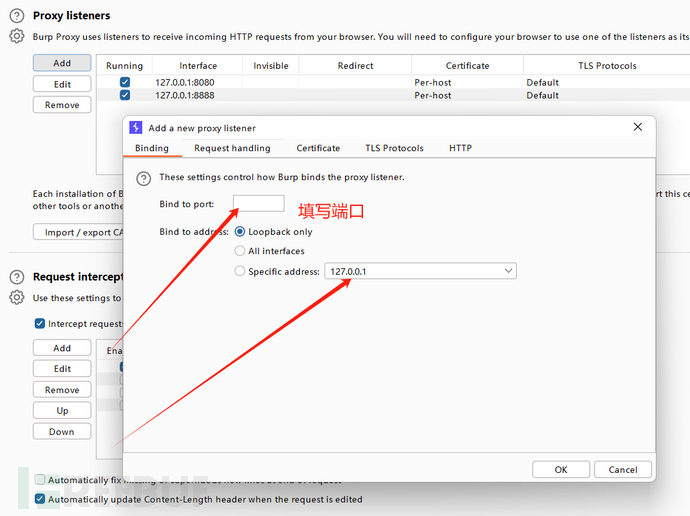

这个位置选择https 对了,这个软件只有31天的试用,如果想要突破,请参考https://blog.csdn.net/weixin_51280668/article/details/132309582 这篇文章。proxifier设置好之后打开burp,

img

img

设置一下代理,刚刚proxifier中代理服务器设置的ip和端口。

img

img

此时应该便可以抓包了。

漏洞复现

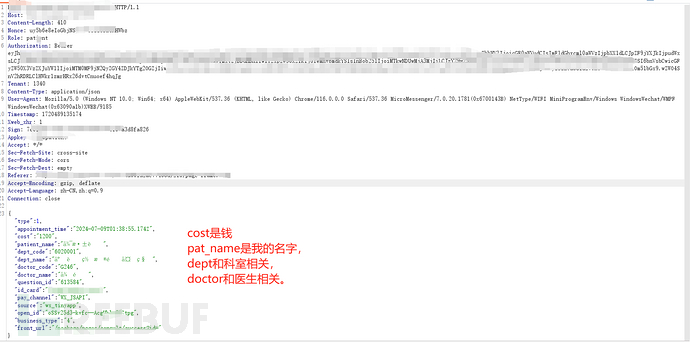

打开小程序,打开burp抓包,然后我选择了线上就医,然后随便选择了一个便宜的医生,然后点击确认挂号之后,会抓到一个数据包,然后经过我的测试得到下面的信息。

img

img

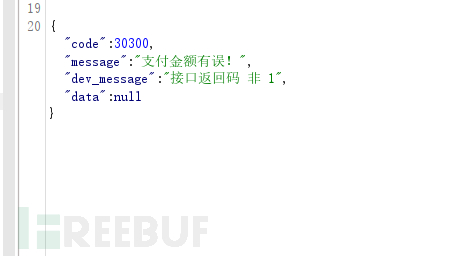

此时我便吧数据包发到repeater模块进行测试。修改金额,后来发现,

img

img

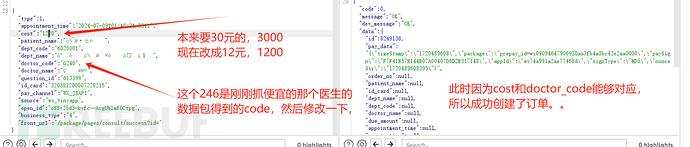

然后经过我多次尝试,发现医生的钱是和医生的id是对应的,这两个数据可能是做同步检验的。我不知道我这个名词对不对,大概就是你这个意思。 然后我尝试在抓一个贵的。修改医生id和钱,

img

img

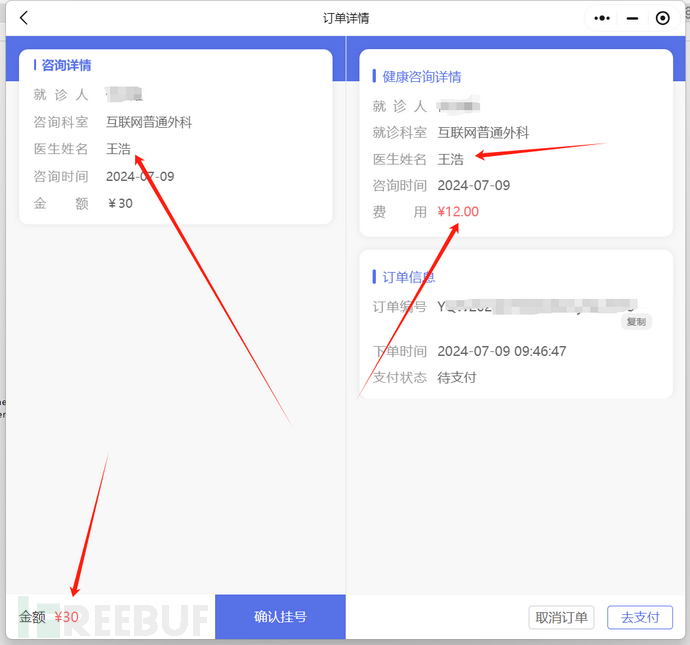

这个贵的code是b545,现在改成那个便宜的G246,把cost也改成便宜的,便可以发包成功。

img

img

此时扫码支付也是12

img

img

不过到这里我就中断了,没有支付,不知道支付之后是30元的医生接待,还是那个12元的医生接待,这里也没敢往下测试。

总结

有些数据是有对应的id做校验,可以尝试多个一起改动,之后补天审核通过了,评级为高危哈哈。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)