一、前言

这个思路呢是作者小白在一次EDU某证书站挖掘的过程中发现的。说到邮箱绕过,很多师傅第一反应应该是系统代码逻辑性问题,比如邮箱叠加/复用以及邮箱重放。

这里呢,作者小白就简单提供下自己的绕过思路,这种思路局限性是有的。

插入一段免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责。

好的,废话少说,咱们步入正题。

二、信息收集|信息收集

挖EDU信息收集是重要一环,可以用过谷歌语法进行收集,或短视频平台,比如某音、某手、某书,都可以哈。

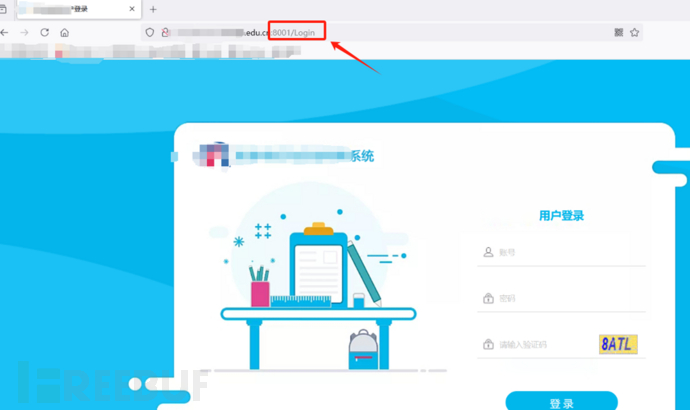

这里呢,在资产收集的时候作者小白就找到了一个站,这里需要注意的是,网站web端口是8001

通过子域名信息,用鹰图继续搜集了一下,发现仍然是只有一个端口

这里呢作者习惯性在后面尝试输入一些标准的web端口,比如8080,8081,9001,等等。

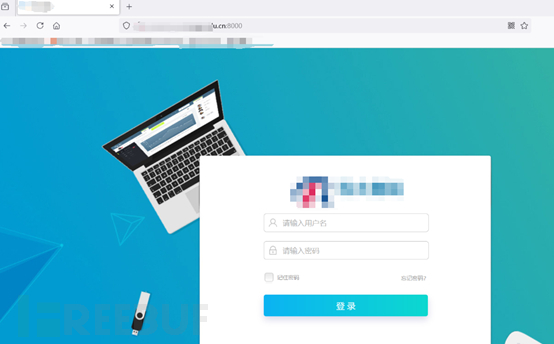

结合网站站点是8001端口,所以我直接在后面跟了一个8000端口。

果然!后台!

拿到后台,就是一套组合拳了。

打拳结果:

弱口令---不行

注入 ----不行

任意用户登录尝试--- 不行

接口信息泄露---无

敏感路径----无

Ok,点开忘记密码看看有哪些因子验证:

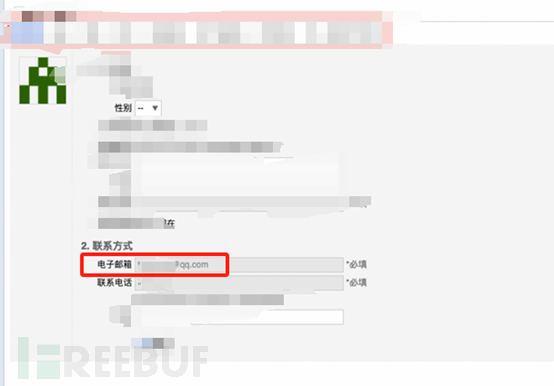

这里应该是输入用户名后和验证码后,重置密码的链接是直接发送到邮箱里的。作者小白针对于这个站的邮箱做了一下信息收集,也是运气比较好哈。找到了一个邮箱用户:

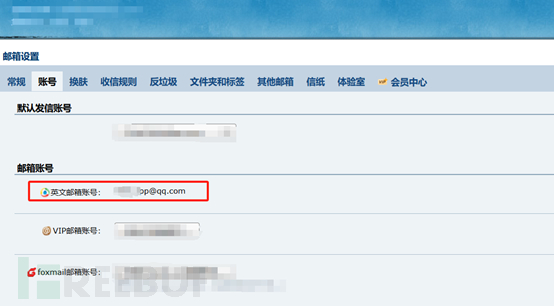

一个qq邮箱,而且是英文开头的qq邮箱,猜测这种邮箱应该是在测试系统的时候随便乱输入的一个邮箱。

这里作者的思路是:根据收集到的qq英文邮箱,把自己的英文邮箱修改一下,修改为信息收集到的邮箱:

那么,这样能不能收到重置密码的邮件呢?ok试一下。

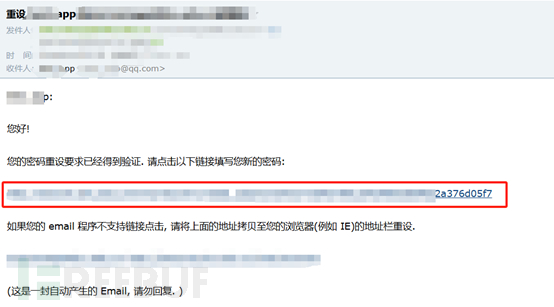

嘿嘿,重置密码链接已收到。

接下来就好办了。

原谅我厚厚的码。

进入系统后又是一套组合拳,但是毕竟作者小白不是拳王,这套拳打下来并没有什么收获。

打拳结果:

注入----没有

未授权 ----没有

文件上传---没有

越权---没有

逻辑缺陷---后台没有

这让小白很是气馁,难道辛辛苦苦搞到现在就只能提交一个邮箱泄露吗?我气!(咬牙)

于是乎小白又回到了前台,密码找回方式选择密保,看下因子验证:

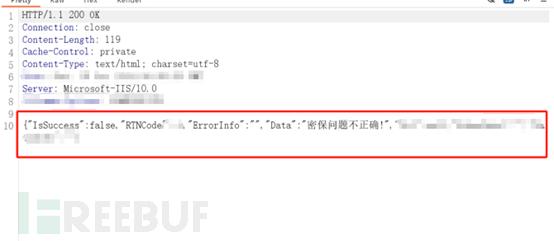

习惯使然,点击确定后喜欢用burp 留一下响应数据包:

输入答案后点击确定后看看响应结果:

这里简单对比下验证因子是一致的,于是把响应包替换下,放包已经可以修改密码了。

通过修改后的密码登录验证,也是没什么意外,登录成功。

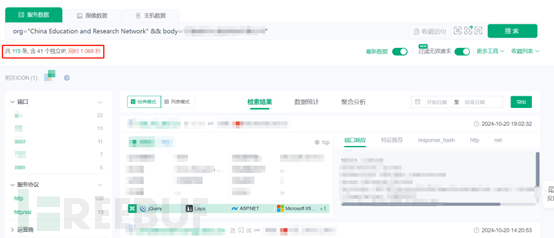

通过网站特征用360quake收集下:

任意用户密码重置,拿下小通杀。

三、后续

这里也是简单记录一下自己邮箱绕过的思路吧,emm...准确来说也算不上邮箱绕过,算是钻了空子,所 以局限性还是比较高的。这里是qq邮箱,网易邮箱的话这种方式也是可以的。

很多师傅进入系统之后可能会把登录口相关功能忽略掉,这里如果不是回到忘记密码接口,就错过这个小通杀了。同时希望师傅们在漏洞挖掘的过程中更加细心,毕竟细节决定成败。

最后祝愿师傅们水平日日精进,咱们下次再见。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)