一、简介

在云计算和API访问中,AK/SK是常见的术语,分别代表访问密钥(Access Key, AK)和秘密密钥(Secret Key, SK)。它们用于身份验证和授权,确保只有经过授权的用户或应用程序可以访问云资源和服务。云主机密钥泄露(AK/SK)指的是访问密钥、秘密密钥或API密钥等凭证被公开或落入未经授权者之手。这些密钥通常用于认证和授权对云资源的访问,因此它们的泄露会导致严重危害

二、漏洞危害

1. 未授权访问

泄露的密钥可以被攻击者用来直接访问云主机及其上存储的所有数据和应用程序。这种访问可能导致以下问题:

-

数据泄露

敏感信息(如客户数据、财务记录、知识产权等)可能被盗取。

-

数据篡改或删除

攻击者可以篡改或删除数据,导致业务中断或数据完整性问题。

2. 服务滥用

攻击者可以利用泄露的密钥滥用云资源,进行各种恶意活动,包括但不限于:

-

DDoS攻击平台

攻击者可以利用您的云主机作为僵尸网络的一部分,对目标网站或服务发起分布式拒绝服务(DDoS)攻击。这样不仅会影响目标网站,还可能导致您的云主机资源被耗尽,影响正常业务运行。

-

加密货币挖矿

攻击者可能会在您的云主机上运行加密货币挖矿程序,利用您的计算资源挖掘加密货币。这会导致您的云资源被过度使用,产生高额的费用。

-

数据窃取和篡改

云主机被控制后,攻击者可以窃取敏感数据,如客户信息、财务数据等,或者篡改数据,导致数据完整性问题。

-

恶意软件传播

攻击者可以利用您的云主机作为恶意软件的传播平台,向其他计算机或设备传播病毒、蠕虫和木马等恶意软件,进一步扩大攻击范围。

-

发送垃圾邮件

使用云主机的邮件服务发送大量垃圾邮件,可能导致您的IP地址被黑名单封锁。

三、常见泄露场景

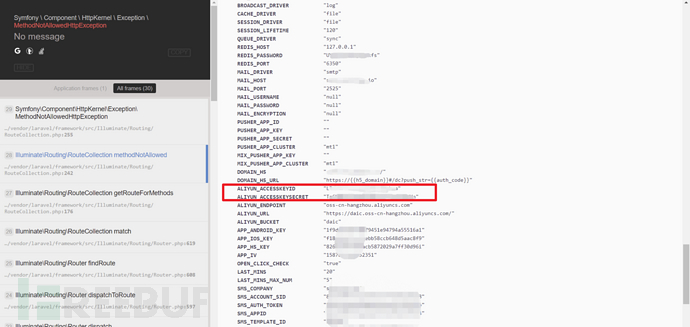

1. 错误捕获和报告

在处理错误时,开发者可能会将完整的错误对象记录下来,而这些错误对象可能包含敏感信息。

示例:

javascript复制代码try {

// Some operation that might fail

connectToDatabase(apiKey);

} catch (error) {

console.error("Error connecting to database:", error);

}

或者像这样:

如果错误对象包含敏感信息(如连接字符串或API密钥),这些信息会被记录下来并可能被泄露。

2. debug信息调试

当开发者在代码中使用调试日志记录功能时,可能会不小心将敏感信息记录到日志文件或控制台输出中。这些日志文件如果没有妥善保护,可能会被未授权的人员访问。

示例:

// Example in Node.js

const apiKey = process.env.API_KEY;

// Debug log

console.log("API Key used for connection:", apiKey);

在这个例子中,apiKey被输出到控制台日志中。如果日志文件没有严格的访问控制,任何访问日志的人都可以看到这个密钥。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)