编者按:2024年10月16日,中国网络空间安全协会发布题为《漏洞频发、故障率高 应系统英特尔产品网络安全风险》的文章,文章直指英特尔公司产品安全漏洞问题频发、可靠性差漠视用户投诉、假借远程管理之名行监控用户之实、暗设后门危害网络和信息安全等四大要害问题。同时指出,英特尔公司在全球年收入四分之一来自中国市场的情况下,却不断做出损害中国利益、威胁中国国家安全的事情。建议对英特尔在华销售产品启动网络安全审查,切实维护中国国家安全和中国消费者的合法权益。

IT技术发展经历了从电子计算机的诞生、硬件的四代演进、软件技术的不断成熟,到互联网的普及,物联网、大数据和云计算、区块链、AI人工智能,乃至智能家居、智能驾驶、医疗诊断等,深刻改变了人类的生活和工作方式。在各个行业中扮演着至关重要的角色。是现代社会发展的关键驱动力。

在80余年的发展过程中,很多国外厂商在产品技术方面具备先发和领先优势,其基础软硬件和应用程序在全球范围内得到广泛部署和应用。但正由于其部署应用的广泛性,一但其产生漏洞或预装后门并遭到利用,影响也是深远的。尤其是近年来网络空间对抗日益加剧,博弈烈度升级,网络安全事件频发,安全事件的破坏性从网络空间直接影响现实社会。促使政治、经济、社会等领域网络安全风险激增。各国重新开始审视并更加重视基础软硬件的网络安全问题,其中主要的一点就是产品的网络安全漏洞问题。就此次中国网络空间安全协会点名的英特尔公司,我们就其产品的安全漏洞做一个大盘点。

01 从漏洞数量及分布来看

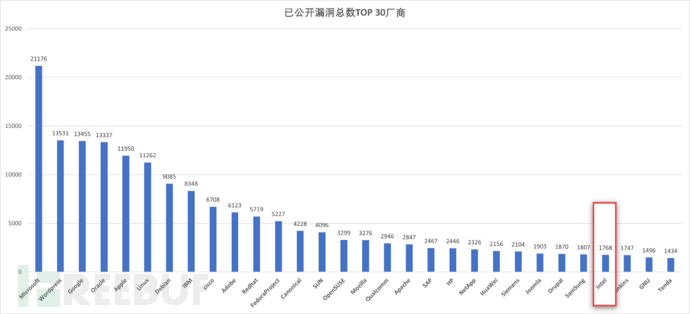

根据已公开的漏洞数据显示,就漏洞数量来讲,Intel的已公开漏洞数量排在第27位。

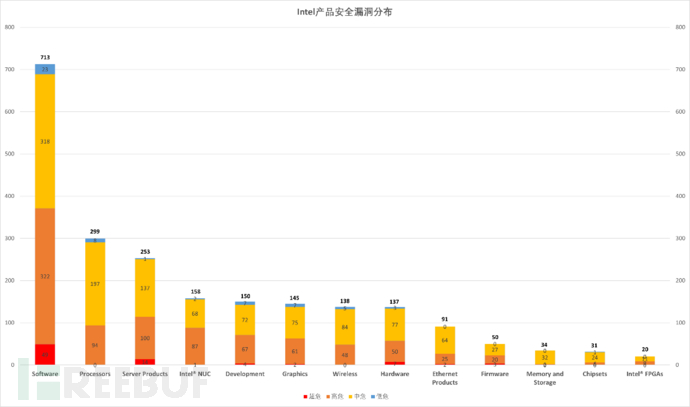

根据因特尔官网显示,其目前共有356类产品,共计3839个产品型号,其中1837个产品型号存在公开漏洞,总计8358个漏洞。漏洞在其产品类中的分布如下:

公开数据显示,Intel作为全球知名的半导体公司,供应链包括大约16,000个供应商,分布在200个国家,每年Intel会向近2,000个客户运送近20亿个单位的产品。OEM业务和供应链管理是其全球运营的重要组成部分, OEM业务遍布全球,与多家大型原始设备制造商(如宏基、华硕、戴尔、惠普和联想等等)建立了合作关系。OEM合作伙伴将Intel处理器、芯片及其它产品集成到笔记本电脑、台式机、一体机、服务器、网络设备及其它智能设备中,通过OEM合作伙伴和各类型合作伙伴将其产品推向全球。在供应链安全问题频发的今天,任何一个重要的产品漏洞其风险的空间辐射范围可想而知。

02 从漏洞披露的时间周期来看

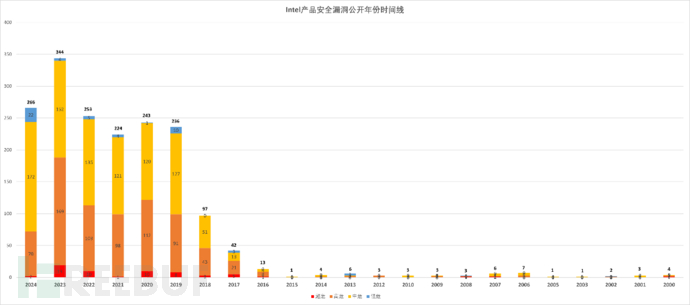

Intel产品漏洞最早在2000年被首次公开披露,从2017年开始其产品漏洞披露爆炸式增长。

Intel于1985年进入中国市场,并在北京设立了第一个代表处。自此,Intel在中国的研发、制造、销售等多个方面业务飞速扩展。中国对于Intel来说是一个极其重要的市场,也是其全球战略中的关键部分。Intel在中国拥有众多的合作伙伴和销售渠道,中国用户使用Intel产品长达近40年的时间,网络空间累积的Intel相关的产品和技术是难以想象的。因此必须正视其产品安全漏洞带来的巨大风险。

03 从漏洞的严重性和影响面来看

中国网络空间协会文章中重点提到多个英特尔产品的关键安全漏洞,如CPU Downfall、Reptar、GhostRace、NativeBHI、Indirector等现代CPU普遍存在的漏洞, BMC和AMT相关漏洞,集成低版本第三方开源组件存在的严重漏洞。以及自主运行子系统ME后门漏洞。

Intel的产品漏洞总量尽管很多,从漏洞利用和威胁的角度来讲,这部分漏洞数量并不多。从供应链安全以及漏洞被利用后的危害程度和影响面来讲,这些漏洞又异常的关键。关键之处在于:

-

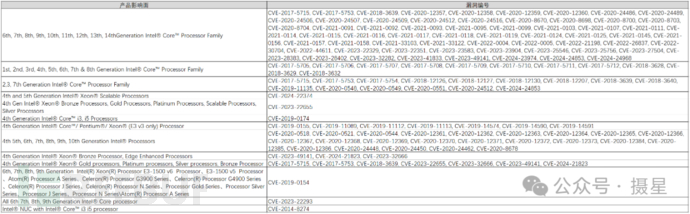

共计有210个影响1代到12代CPU、芯片及其驱动的漏洞,存在周期很长,有的多达10多年;

-

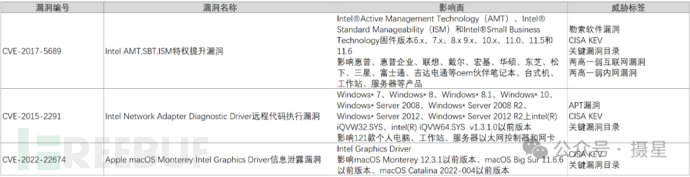

107个漏洞有公开PoC,某些漏洞如CVE-2017-5689、CVE-2015-2291、CVE-2022-22674被列入CISA KEV、关键漏洞目录,CVE-2017-5689被列入两高一弱合规清单,CVE-2017-5689、CVE-2015-2291被勒索软件、APT组织使用。

这些关键漏洞直接影响OEM合作伙伴生产的产品,影响集成其产品、驱动、应用的各类厂商产品,如APPLE等。

04 建议

Intel产品在我国使用年代久远、部署广泛,应高度重视其安全漏洞带来的风险,建议:

-

摸底排查:对Intel产品技术使用情况摸底排查,包括通过oem等方式集成的技术和产品;

-

加快信创替代:加快信创替代步伐,从供应链的源头解决安全问题。

扫描二维码

关注“摄星科技”公众号

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)