铲子 SAST是一款简单易用的JAVA SAST(静态应用程序安全测试)工具,旨在为安全工程师提供一款简单、好用、价格厚道的代码安全扫描产品。

本文主要介绍铲子 sast 的使用案例。

概述

- 本页以扫描并审计一个项目为例,介绍铲子的使用

创建项目

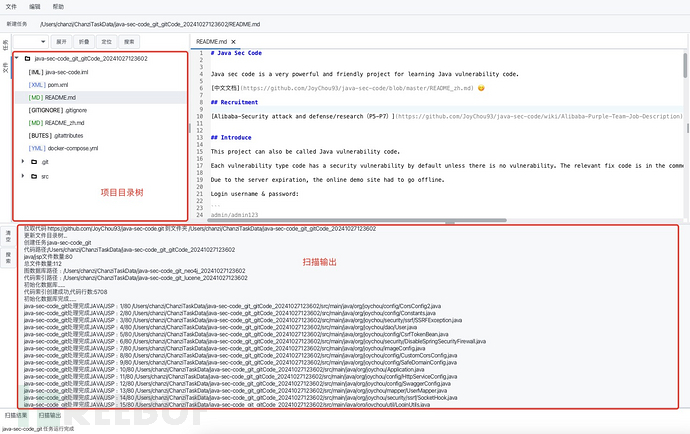

- 创建项目界面如图

开始扫描

- 扫描过程如图,通常一个中小型的项目几分钟即可完成扫描

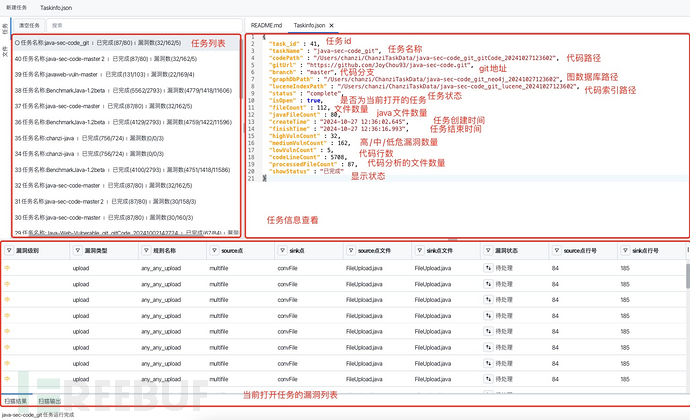

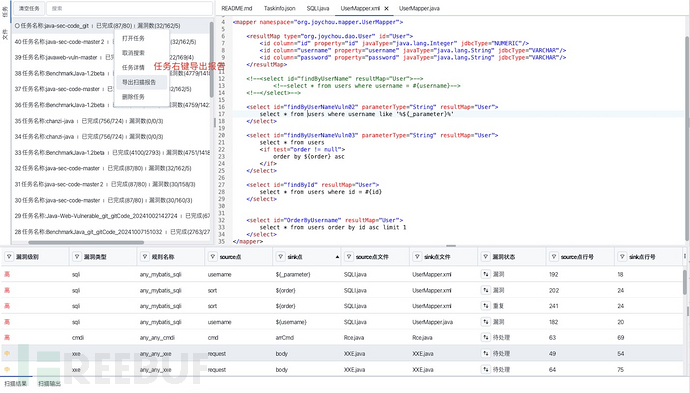

查看任务

- 可以在任务窗口查看任务列表,右键菜单查看任务详情

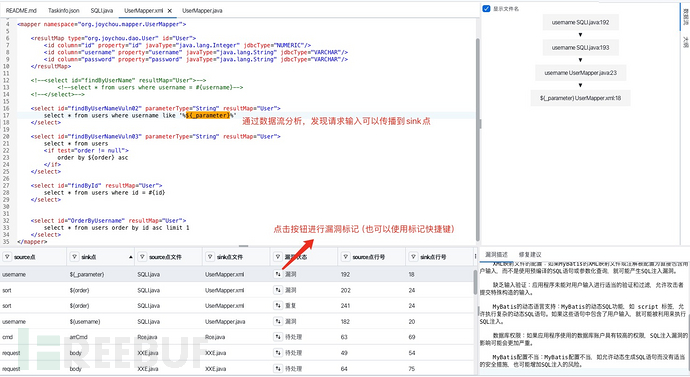

漏洞审计

-

- 可以在扫描结果窗口进行漏洞审计、打标

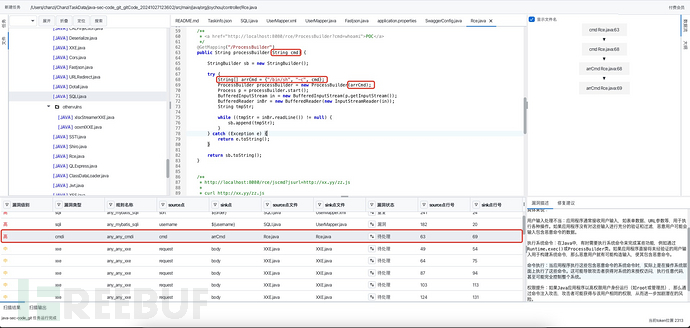

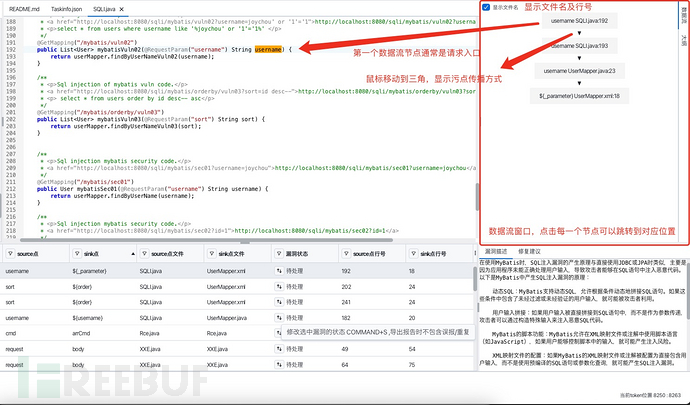

- 下图是一个mybatis xml写法的sql注入的演示

- 下图是一个命令注入的演示

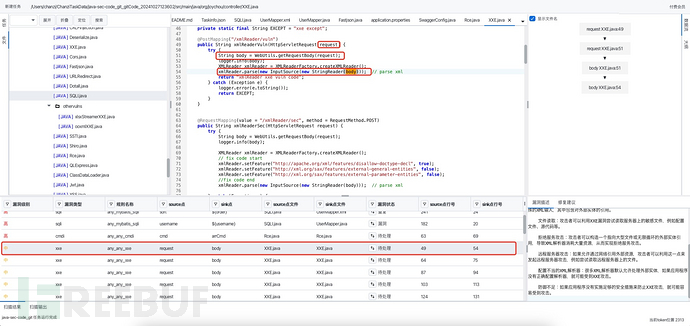

下图是一个XXE漏洞的演示

下图是一个XXE漏洞的演示

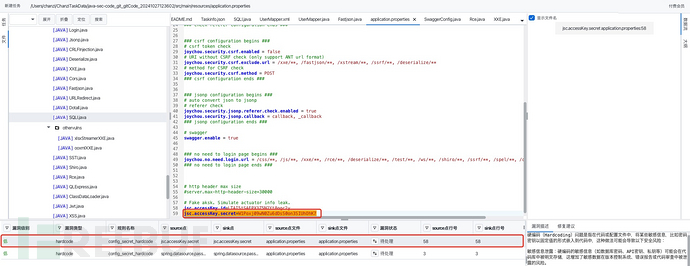

下图是一个密钥硬编码在配置文件的演示

下图是一个密钥硬编码在配置文件的演示

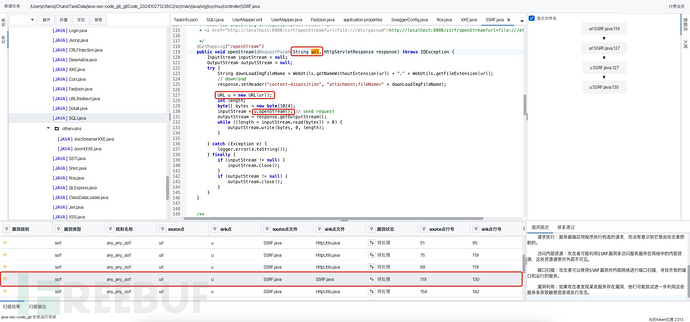

下图是一个ssrf漏洞的演示

下图是一个ssrf漏洞的演示

下图是一个url重定向漏洞的演示

下图是一个url重定向漏洞的演示

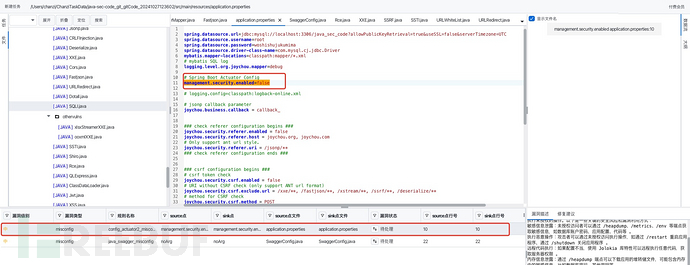

下图是一个actuator配置安全漏洞的演示

下图是一个actuator配置安全漏洞的演示

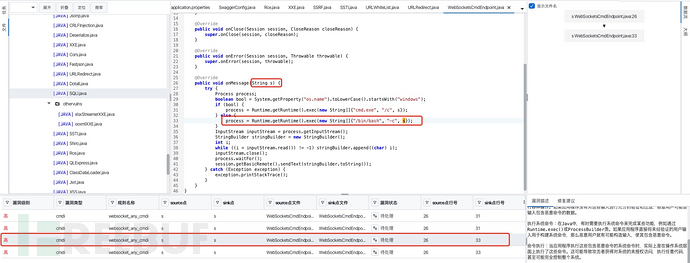

下图是一个websocket 命令注入漏洞的演示

下图是一个websocket 命令注入漏洞的演示

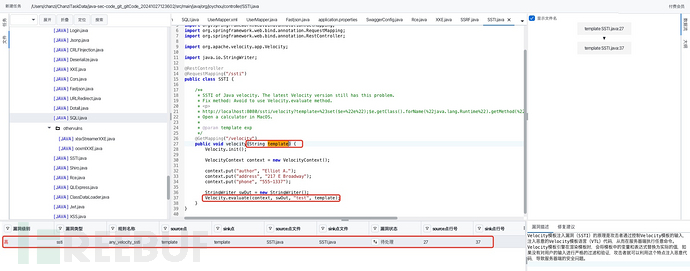

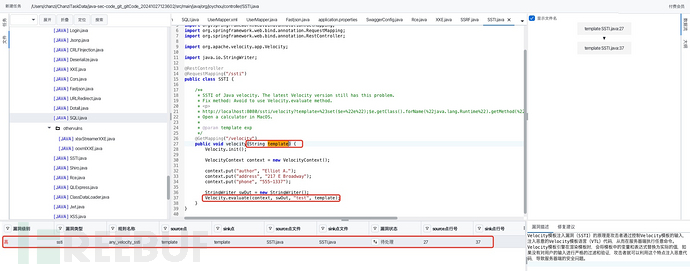

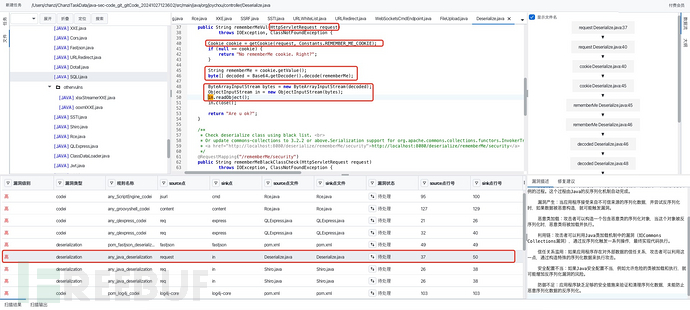

下图是一个java反序列化漏洞的演示

下图是一个java反序列化漏洞的演示

其他漏洞大家可自行测试

其他漏洞大家可自行测试

漏洞筛选

数据流分析

- 对漏洞数据流进行分析是最关键的一步,进而确定漏洞是否真实存在

漏洞打标

- 对漏洞审计完成后,进行打标,标记为漏洞/误报/重复(快捷键mac commond+s 或windows ctrl+s)

导出报告

- 如有需要,可以在任务窗口导出word报告,或在扫描结果窗口导出excel格式漏洞结果

工具下载地址

工具下载地址

- https://github.com/Chanzi-keji/chanzi

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)