现代企业信息化建设愈发深入,数据安全愈发重要,权限和账号管理制度已经成为数据安全体系中的重中之重。这套“权限账号管理”制度从多个层面出发,确保各岗位人员仅能访问其必要的系统和数据,严控操作权限,保障公司数据资产安全。本文将深入剖析这一制度的要点和核心,为您解读如何通过科学的权限管理实现数据安全。

一、完善的权限控制体系:四维度保障权限合理分配

权限管理需要从审批维度、审批流程、权限分配、权限变更与审计五个维度进行管理,每一个维度都有详细的措施支持。

1. 审批维度:细化权限范围,精准赋权

根据不同的数据级别和场景划分审批维度,将使用场景具体化,有效控制权限范围。不同部门的工作内容不同,需分级管理权限,避免越权使用的风险。

2. 审批流程:多层级把关,严密防控

在不同的使用场景和数据级别下,审批流程应适当调整。一般流程需经过多个节点审批,确保每一次操作都在受控范围内。对于高级别的数据权限申请,需通过多层领导审批,最终由数据安全委员会确认,保障流程的安全合规性。

3. 权限分配:从需求出发,按需分权

新员工入职时,权限分配需依照其岗位需求合理分配,并经审批确认。尤其是在员工转岗、调岗时,必须及时进行权限变更,避免因权限遗留导致的数据安全问题。

4. 权限变更:动态管理,定期审查

员工角色发生变化时,需及时撤销或更新其权限,避免因离职或调岗导致的潜在数据泄露风险。权限变更管理不仅要实时跟踪,还需在公司内部系统、数据库中定期审计,确保所有权限配置都在合理范围内。

5. 权限审计:全面覆盖,实时监控

定期对权限进行审计,以发现并纠正异常授权和不合理使用情况。此机制保障了系统权限的动态健康,帮助IT部门及时发现潜在的权限滥用或误用问题。

二、账号安全的生命线:多层保护措施确保账号安全

账号管理涉及账号的分配、开通、使用、变更和注销等多个环节,公司通过严密的审批流程确保每个步骤都在可控范围内。

1. 账号分配:一人一账号,职责明确

每位员工只能拥有一个账号,并且必须经过审批。对需要更高安全等级的系统和管理员账号,需通过更严格的审批机制来分配,防止权限滥用。

2. 账号开通:严格执行备案流程

每个新账号的开通均需经过公司统一的申请流程。基础权限开通需根据公司各系统权限配置的要求,不得随意越级或超范围分配权限。所有开通记录保留备查,形成清晰的操作轨迹。

3. 账号使用:实名制账号,不得借用

每位员工都需实名制申请账号,并对该账号的使用负全责。账号密码设置需符合公司复杂度要求,且需定期更换,避免因密码过于简单或长时间不变而引发的安全风险。

4. 账号变更与注销:岗位变动及时清理

员工因岗位变动或离职时,必须确保及时注销账号,防止旧账号继续被其他人使用。任何员工账号在离职后,不得以任何形式转交他人。

三、最小授权与分离:降低权限滥用风险

权限账号制度还强调在业务需求和安全策略基础上实施最小授权原则。每位员工只能访问自己职责所需的数据和系统,减少不必要的数据暴露。同时,超级管理员账号数量需严格控制。

分离设置,安全审计

对于数据管理、使用和审计等角色进行分离设置,有效隔离不同角色间的权限范围,避免越权操作。任何特定的超权限操作需经过数据安全委员会审批,并有日志记录和审计机制,确保操作的透明性。

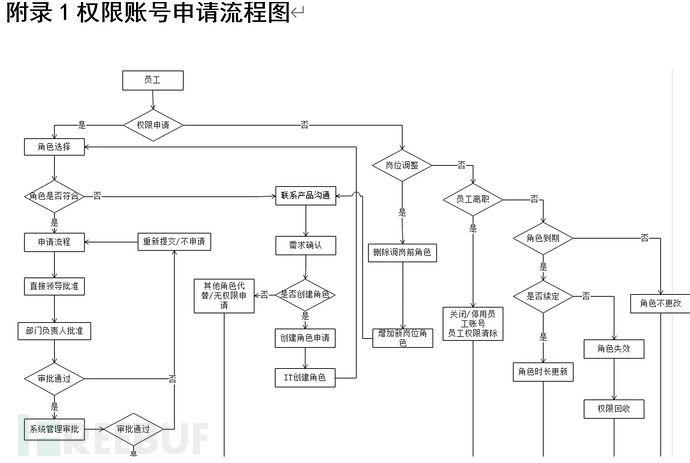

四、数据权限申请流程:细化至流程节点

数据权限的申请流程由六大要素支撑:角色、场景、环节、必要信息、节点和通知。通过层层筛选和审批,保障敏感数据的使用安全。

数据申请的审批流程

数据申请的审批流程中,包含申请人、审批人及抄送人等角色,确保信息流转顺畅。流程设计符合不同维度、场景需求,信息表单中包含了如申请目的、使用范围、脱敏需求等信息。数据申请一旦被驳回,审批人需明确原因,申请人可重新发起申请。

五、数据变更和提取管理:双人会同操作,严控数据风险

数据提取和变更操作是管理制度的关键内容,为避免数据误用或损坏,所有数据变更必须由双人会同执行,严格按照规定步骤进行。

数据变更原则

- 验证原则:生产环境数据变更操作前,需在测试环境进行验证。

- 优先原则:数据变更任务需规范执行,不得以任何理由推诿。

- 上报原则:对影响面较大的数据变更需及时上报。

- 谨慎原则:需准确评估变更的风险,并做好备份工作。

- 会同原则:双人会同操作,确保流程合规。

- 及时补登记原则:紧急变更完成后需补充登记,形成文档。

六、总结与展望:打造数据安全的护城河

本文详细解读了公司“权限账号管理”制度的各项内容,通过对审批流程、账号管理、权限控制和数据变更等环节的严格把控,筑起了企业数据安全的坚实堡垒。

更多资料获取请Q作者!!!

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)