前言

进攻性安全涉及模拟网络攻击,以识别系统、网络和应用程序中的漏洞,以防恶意行为者利用这些漏洞。在这一领域的工作传统上是手动的,需要熟练的专业人员仔细地测试和利用弱点。随着网络威胁的演变和攻击面扩展,进攻性安全团队在跟上这些威胁的速度和复杂性方面面临越来越大的挑战。进攻性安全中的自动化通过借助先进的工具和技术来简化、增强和扩展安全测试工作,以应对这些挑战。

速度是进攻性安全中使用自动化的最显著优势之一。使用手动方法,安全团队可能需要数天甚至数周的时间才能识别系统中的潜在漏洞。而使用像漏洞扫描器或渗透测试框架(如Metasploit)这样的自动化工具,这一过程现在可以在几个小时甚至几分钟内完成。

一、自动化在进攻性安全中的关键好处

进攻性安全中的自动化彻底改变了组织应对网络威胁的方式。自动化例行、重复和耗时的任务提高了安全团队的整体效率,并改善了漏洞的检测和缓解。以下是进攻性安全中自动化的关键好处:

(1)效率与可扩展性

自动化在进攻性安全中最显著的优势之一是改善了操作效率,并能够将网络安全工作扩展到满足大型复杂基础设施日益增长的需求。

效率:自动化常规任务,如漏洞扫描、日志分析和补丁管理,使安全专业人员能够专注于更复杂和战略性的任务。自动化工具可以更快、更精确地执行重复任务,减轻人力资源的负担,将控制权重新交回给专业人员。

可扩展性:面对诸多系统、应用程序和设备的大型组织,手动测试每个组件是不切实际的,而自动化使得组织能够在数千个终端上扩展安全评估,而无需相应增加人力。这确保了在广泛的数字环境中持续监测和测试。

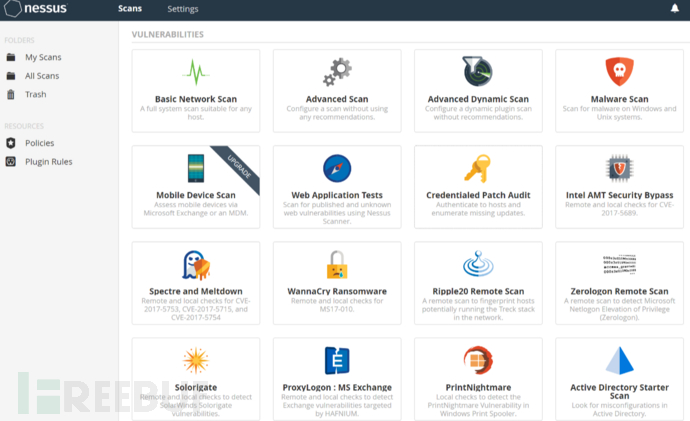

示例:像Nessus或OpenVAS这样的自动化漏洞扫描器可以扫描广大的网络,以最小的人力干预识别弱点。自动化工具确保全面覆盖,即使在高度复杂的基础设施中。

(2)降低人为错误

进攻性安全中的自动化减少了人为错误的机会,而人为错误是网络安全事件的主要原因之一。

消除重复性错误:手动测试通常涉及重复的过程,容易导致人为错误。忽视配置问题或误解测试结果可能会使关键的漏洞未被检测到。通过自动化这些过程,这种错误的机会显著降低。

测试一致性:自动化工具确保安全测试的一致性。尽管人类在压力或疲劳情况下表现各异,但自动化工具始终如一地执行相同的操作,确保在不同系统和时间线上的测试和报告的一致性。

示例:在手动渗透测试中,分析人员可能会遗漏低严重性漏洞,尤其是在复杂环境中。自动化工具能够彻底检测这些弱点,确保没有漏洞被遗漏,并提供额外的保障。

(3)更快的漏洞发现

网络威胁迅速演变,提前发现漏洞至关重要。自动化能够快速发现漏洞,帮助组织更快地响应威胁。

速度:自动化工具能够以人类无法匹敌的速度扫描网络、应用程序和设备。它们能进行持续扫描和实时监控,及时反馈任何检测到的漏洞或可疑行为。这使组织能够在漏洞被利用之前进行处理。

自动化工具的本质就是主动识别漏洞。它们定期或实时运行扫描,使安全团队能够领先于新兴威胁。这种主动应对显著减少了暴露在潜在攻击下的时间窗口。

示例:像Metasploit或Burp Suite这样的工具能够快速评估漏洞,提前提醒安全团队新发现的漏洞。这加快了修复过程,确保系统保持安全。

二、进攻性安全中的流行自动化工具

自动化在进攻性安全中发挥着关键作用,多个流行的自动化工具被渗透测试人员、漏洞开发者和安全研究人员使用。这些工具不仅帮助自动化重复性任务,还辅助有效地利用漏洞。

(1)渗透测试工具

渗透测试工具是模拟网络攻击的程序,旨在识别计算机系统或网络中的潜在漏洞。以下是一些提供先进自动化能力的广泛使用的渗透测试工具:

Metasploit Framework:这是一款开源框架,主要用于开发和执行针对目标系统的漏洞利用。其多种自动化模块用于扫描、利用和后利用活动,使其成为潜力巨大且引人入胜的工具。

Burp Suite:作为领先的Web应用程序安全测试工具之一,Burp Suite提供自动化扫描功能,用于识别常见的Web应用程序漏洞,如SQL注入和跨站脚本(XSS)。

Nmap:网络映射工具(Nmap)是一款强大的网络探索和漏洞扫描工具。它提供

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)