背景

随着攻防对抗的不断升级,攻击场景逐渐多样化,同时网络结构在逐步去 中心化,边界越来越模糊攻击面暴露也在无限增加,在这样棘手的情况下,防 守难度大大提高。“攻击一个点,防守无数面”,不断提高检测、防御、加固的 同时,主动发现威胁进行处置显得的尤为重要。 而蜜罐作为威胁捕获的关键节点,不仅可以吸引对真实网站的攻击火力, 还可以捕获攻击者的攻击手法,同时还可以联动威胁情报、进行溯源反制,从 而更好的进行安全防御。

蜜罐技术作为一种优秀的欺骗技术得以实践,通过部署一些作为诱饵的主机、网络服务或者信息诱使攻击方对它们实施攻击,从而 可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击 意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力,从而更好的保护系统数据安全。

初识蜜罐是什么

蜜罐介绍

蜜罐技术起源于20世纪90年代,它通过部署一套模拟真实的网络系统来引诱攻击者攻击,进而在预设的环境中对入侵行为进行检测、分析,还原攻击者 的攻击途径、方法、过程等,并将获取的信息用于保护真实的系统。广泛应用 于恶意代码检测与样本捕获、入侵检测与攻击特征提取、网络攻击取证、僵尸 网络追踪等。而蜜罐之所以称为蜜罐,是因为设计之初就是为了攻击者量身定 做包含大量漏洞的系统,是用于诱捕攻击者的一个陷阱,本质上一种对攻击者的一种欺骗技术,只有蜜罐在处于不断被扫描、攻击甚至被攻破的时候,才能体现蜜罐的价值。蜜罐实际不包含任何敏感数据,能够访问蜜罐的,都是可疑行为,都可以确认为黑客,从而采取下一步动作。

蜜罐能力

蜜罐主要有以下三种能力:

伪装:通过模拟各种含有漏洞的应用系统来引诱攻击者入侵以减少对实际系统的威胁。

数据诱捕:攻击者如果攻入蜜罐,那么可以通过蜜罐日志记录来还原攻击者从进入到离开蜜罐期内的所有活动过程及其他信息,从而进一步溯源攻击 者,同时也可以借助蜜罐诱捕的基础攻击IP信息进行反制。

威胁数据分析:对攻击者的数据进行分析,还原攻击者的攻击手法,并对此进行溯源等。但同时,蜜罐也具有局限性,他只有攻击者攻击时才能发挥它 自身的作用,如果攻击者没有触发蜜罐,那么蜜罐将毫无意义,所以现在我们 更要关注如何让攻击者能有效的触碰到蜜罐,然后利用相关技术对此展开溯源。同样,如果攻击者识别了该蜜罐,并且成功进入,利用相关逃逸0day对蜜 罐展开攻击(蜜罐记录不到),那么蜜罐将会被当成跳板机对其他真实业务展 开攻击,危害巨大。

蜜罐部署位置

蜜罐的英文:honeypot ,应用广泛,可应用在恶意样本捕获、攻击手法分 析、网络取证、入侵检测等方面。通常位于屏蔽子网或者是DMZ 中,引诱攻击者主动攻击,这里的屏蔽子网(Screened-Subnet)指的是在被隔离的主机架 构的基础上添加的用于提高安全性的部分,也是在内部网络和外部网络之间建立一个被隔离的子网,在子网内构成一个DMZ(demilitarized zone)区 ,也称为隔离区,在这个区域内可放置一些公开的服务器设施,如企业Web服务器、FTP服务器和论坛等。

在只有被屏蔽主机的环境中,攻击者突破防火墙就会出现很大的安全问题,在屏蔽子网中,攻击者需要攻破另一个路由器或防火墙才能获得进一步的 访问权限。

攻防场景中,在企业内网部署蜜罐去模拟各种常见的应用服务,诱导攻击者攻击。溯源方式是在攻击者入侵蜜罐时,蜜罐可以记录攻击者的入侵行为, 获取攻击者的主机信息、浏览器信息、甚至是真实 IP及社交信息。攻击者在攻 击蜜罐系统时,管理员会获得相应以知道有攻击者在攻击蜜罐,之后采取相应 的行动进行分析捕获等,蜜罐系统会汇总发生的攻击,供管理员进行进一步的分析,但不能将蜜罐连接关键的生产系统。

蜜罐分类

➢ 按照交互程度

高交互性蜜罐:通常基于一个全功能的应用环境,提高真实性引诱黑客攻 击,通常能获得大量的有用信息。 低交互性蜜罐:模拟一个生产环境,所以只能提供有限的信息,例如端口暴力破解的检测,蜜罐的交互程度也取决于某些功能的模拟程度。

注:HFih场景将演示上述两种不同蜜罐的使用。

➢ 蜜罐按照实现的方式可以分为物理蜜罐和虚拟蜜罐

物理蜜罐:物理蜜罐通常指真实的物理计算机,安装了相应的操作系统并 具备网络环境,它能提供部分或完全真实的应用服务,物理蜜罐通常成本较高。

虚拟蜜罐:虚拟蜜罐通常是利用虚拟机技术模拟而成的蜜罐,成本相对物理蜜罐较低,但由于虚拟机本身的特点,虚拟蜜罐容易被有经验的攻击者识别。

市场常见蜜罐系统

蜜罐:幻盾、幻阵(默安)谛听(长亭)蜃景(360)有影、有饵(元支 点)春秋云阵(永信至诚)魅影(观安)捕风(安天)明鉴迷网(安恒)御阵 (腾讯)猎风、创宇蜜罐(知道创宇)潜听(天融信)听无声、戍将(经纬信 安)幻影(非凡安全)天燕(启明星辰)幻境(卫达)

以 HFih 为例

HFish是一款社区型免费蜜罐,侧重企业安全场景,从内网失陷检测、外网 威胁感知、威胁情报生产三个场景出发,为用户提供可独立操作且实用的功 能,通过安全、敏捷、可靠的中低交互蜜罐增加用户在失陷感知和威胁情报领 域的能力。 HFish具有超过40种蜜罐环境、提供免费的云蜜网、可高度自定义的蜜饵能 力、一键部署、跨平台多架构、国产操作系统和CPU支持、极低的性能要求、邮 件/syslog/webhook/企业微信/钉钉/飞书告警等多项特性,帮助用户降低运维 成本,提升运营效率。

演示 Demo HFish的Demo环境,浏览HFish的能力。

预览地址:https://demo.hfish.net:4433/web/

用户:hfishguest 密码:

HFish2021 初始登陆界面如下,

首页攻击展示大屏,实时对攻击流量产生的安全事件进行展示,主要在攻 击流量中捕获的威胁。

威胁感知

蜜罐对威胁的感知主要是从流量中获取,通过添加检测yara规则对威胁进 行检测,然后获取攻击产生的安全日志进行分析分类展示。这里需要注意的 是蜜罐作为欺骗防御技术,只要对于蜜罐访问产生流量都会进行记录。

威胁实体

在攻击过程中对于威胁实体的认知,可理解为能看见的信息。最直接的为 网络五元组信息,除此之外也可以根据攻击场景的不同,将攻击行为中的数 据作为实体进行分析,主要是账户资源、样本检测这两个方向。

环境管理

HFish采用B/S架构,系统由控制端和节点端组成,控制端用来生成和管理 节点端,并接收、分析和展示节点端回传的数据,节点端接受控制端的控制 并负责构建蜜罐服务。 可通过本地构造虚拟环境实现低交互的蜜罐,如下所示为锐捷交换机蜜罐 服务和天融信防火墙蜜罐。

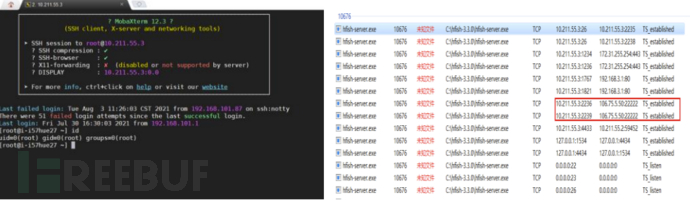

可借助HFish云端服务构造虚拟环境实现高交互的蜜罐,如下所示SSH服务 蜜罐,通过进程网络信息可以获取云端蜜罐的信息。

云端蜜罐地址(106.75.5.50)

蜜罐场景之攻击

蜜罐是网络红蓝攻防对抗中检测威胁的重要产品。防守方常常利用蜜罐分 析攻击行为、捕获漏洞、甚至反制攻击者。攻击方可以通过蜜罐识别技术来发 现和规避蜜罐。因此,我们有必要站在红队攻击者的角度钻研蜜罐识别的方式 方法。

蜜罐识别

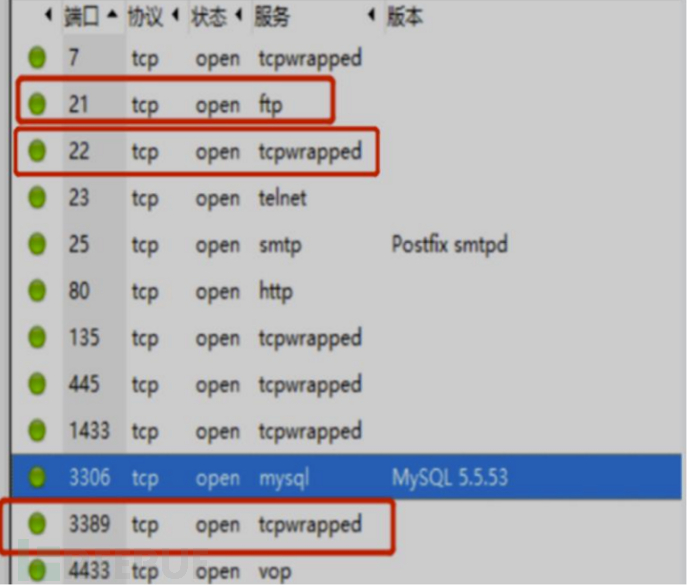

不同类型的蜜罐在设别的时候有不同的设别方式,具体因蜜罐类型而 定。以下为常见的识别方式: 基于服务特征的蜜罐检测,比如一台服务器上出现了不同平台的服务,服 务器同时运行3389端口服务以及22端口的ssh服务,这就是出现了配置失真。

基于特征的蜜罐检测,协议的返回特征部分开源蜜罐在模拟各个协议时, 会在响应中带有一些明显的特征,可以根据这些特征来检测蜜罐。拿Dionaea 的Memcached协议举例,在实现Memcached协议时Dionaea把很多参数做了随机 化,但是在一些参数如:version、libevent和rusage_user等都是固定的。

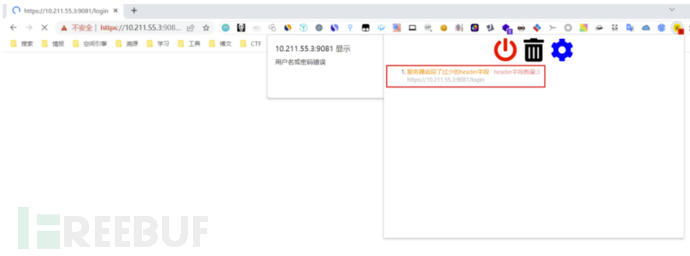

实践通过浏览器插件识别蜜罐和goby工具资产设别蜜罐。浏览器环境,当 访问蜜罐进登陆操作,对相响应头数据的判断识别出蜜罐。

Goby 红队版支持对蜜罐的设别,首先进行设置,然后通过资产探测进行。

蜜罐场景之防守

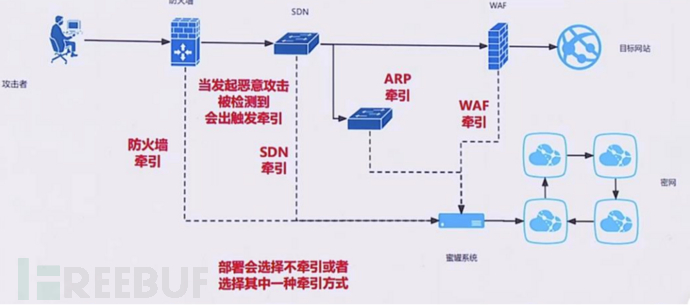

蜜罐防御体系

以蜜点、蜜罐、蜜网、蜜洞形成的“四蜜”探查结构,助力发现威胁来源、 跟踪威胁行为,有效地应对 APT 等未知攻击类型。

常规的网络攻击具有系统渗透和系统压制两个维度,由此产生了三种攻击 形态:控制攻击、试探攻击与破坏性攻击。与之相对应,常规的网络安全防御 模式分为自卫模式与护卫模式两类,前者依靠自身强化安全以自卫,后者以外 部协助防御来护卫。

“蜜点”是一组人为设置的网络访问点,部署在被保护系统的周边,内部承 载着防御者精心设置的“哨兵”进程,外部形态是被保护对象的仿真系统。当攻击者实施渗透侦查活动时,将会无感记录其探测行为。

“蜜网”是一个前置于被保护系统的应用网关(WAF)。被保护系统无条件只 接受来自蜜网或者其他白名单中的访问请求,并对白名单用户的访问过程进行 记录和审计。对外,被保护系统的域名所解析的地址都指向蜜网,外部访问需 要通过蜜网来进行。

“蜜罐”是被访问系统的前置机,相当于被访问系统的部分功能。对于牵引 到蜜罐中的可疑目标对象,既能够真实地提供初期的服务,还能够观察和分析 其行为活动,若最终判定为良性用户,则通过流量牵引到真实系统环境中。

“蜜洞”部署于靠近攻击者侧的真实网络中。当检测到疑似攻击或非合规访问时,蜜洞系统释放溯源认证工具决定是否放行这一访问,认证放行的前提是 访问者需要提供证明其来源和途径的信息,即身份认证凭据。蜜洞部署提升了 自动化攻击的成本代价,一方面让访问者知晓面临被溯源风险从而形成威慑,另一方面可以搜集关联情报。

蜜罐威胁狩猎

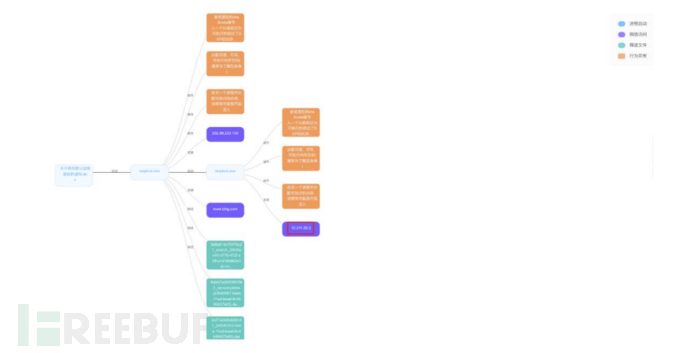

通过蜜罐获取精准威胁情报信息,主要为攻击者 ioc 相关数据。从攻击者 的 IP 信息、攻击过程中携带的样本信息进行关联分析实现对攻击的威胁狩猎, 保障受保护资产的安全。 威胁狩猎能完整记录攻击者行为,捕获高级未知攻击,并且可以对攻击者 做追踪溯源,提供先人一步的主动防御手段,保护真实资产,提升主动防御能 力。

蜜罐溯源反制

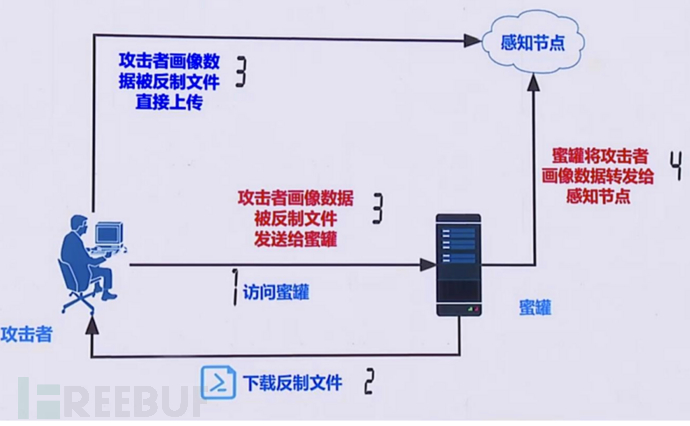

通过蜜罐捕获攻击者相关信息,以此为线索进行进一步的挖掘而实现攻击 相关信息的溯源,同时也可进行对攻击者基础设施进行反制,发现其存在的漏 洞获取更多的有效数据,从而佐证溯源的真实性。

HFish 演示密饵反制

密饵样本沙箱简单分析如下:

蜜罐之思考总结

中国文化魅力《扁鹊三兄弟》 魏文侯问扁鹊:“你兄弟三人,哪个防御能力水平最高” 扁鹊是:“大哥 最好,二哥其次,我最差。” 文侯甚为不解。扁鹊解释道:“我大哥不等攻击者 出现,就提前感知了攻击者,所以名声不到客户(精准的威胁情报)。二哥在 等攻击者到达,及时就处理了(WAF/NDR+Soar),所以名声传到客户。我呢, 每天各种分析研判,各种应急处置,所以客户都知道我。(安全应急服务)” 思考:防患未然,做到比知道更重要。从事前、事中、事后三个不阶段, 怎么做已经不言而喻了。

最后,大家思考下面一个问题: 您愿意自研威胁情报还是共享威胁情报,为什么?

参考文档

浅谈蜜罐识别

https://mp.weixin.qq.com/s/33wV7rtV3Z6ght-t3bIUSA

https://mp.weixin.qq.com/s/hq-z2HBGz3nehnCVg_H-RQ

蜜罐场景下的威胁狩猎

https://mp.weixin.qq.com/s/1gLlbOfgvZbaYL_cl-B2VQ

HFish介绍

https://hfish.net/?utm_source=wechat&utm_medium=threatbook&utm_conten t=post20221102#/README

蜜罐设别插件

https://mp.weixin.qq.com/s/jLvbeHKDaMJncKGQFgM9Aw

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)