记几次edusrc挖掘--中危信息泄露

文章中涉及的敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打码处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!

一.通过谷歌语法

1.前言

也是一次漏洞挖掘的思路分享

上次我们讲过了关于小程序方面的一些小思路,即关于抓包更改id号造成的一个信息泄露,但是在小程序上的信息泄露很难涉及到公民三要素这是一个痛点,今天就来分享一下一次edu挖掘时挖到的一个涉及公民三要素的端口信息泄露的大致思路

2.信息收集

2.1 大范围检索

众所周知,src这一块最为重要的便是信息收集,这边是利用fofa语句对一个虚拟仿真系统的查询(这种边缘资产容易出洞)

具体查询命令这里就不放出来了,但是可以给一个小提示(和这个有相关性质吧)title="虚拟仿真"

2.2 是否符合标准

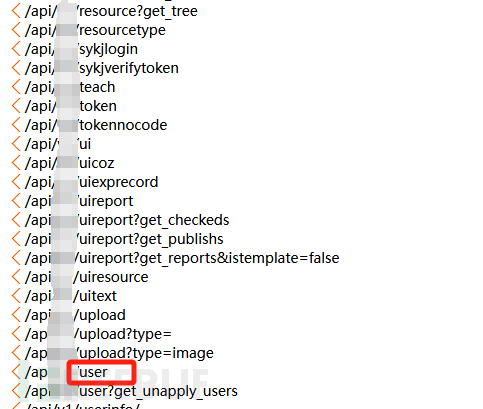

这个标准还没提过,但这就是这个漏洞的最中心的一个点,如下图

即是否有大范围的接口泄露,注意看那个user,这就是一个可能存在的信息泄露

tips:大多能扫出很多接口的api开头的后接路径就是一个特征点

3.开始攻击

3.1 尝试拼接

即手注,手注看似很没用确实也没啥用,有的可以直接拼接后造成接口信息泄露

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)