[TOC]

记录一次edu web端渗透测试实录

0x01前言

由于是直接接到的相关需求,所以是针对性的一次渗透测试,以下内容仅仅作为思路分享以及打法扩展

0x02 进后台小妙招

弱口令永远是永恒不变的0day漏洞,这也是我们挖漏洞时的敲门砖,以下给出的是一个很神奇的关于寻找后台的一个妙思,委托方最开始所给出的资产一开始并没有后台的相关信息,而我是怎么找到的呢,请看下图

这是图一

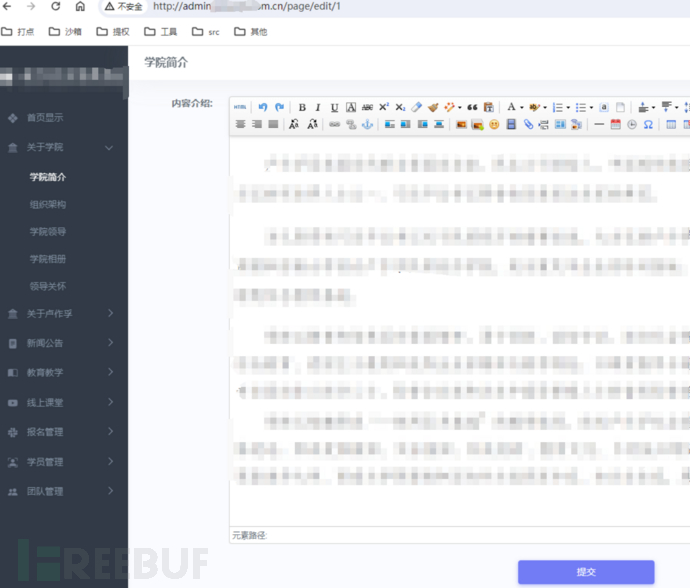

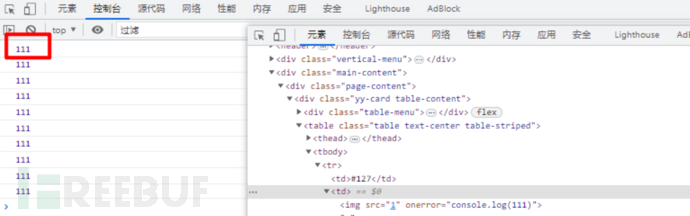

这是图二

是的我把https=>http然后又在前面加了一个admin直接就进后台页面了(思路分享,大家以后亦可以尝试

到后台了以后弱口令尝试......一次直接出了,用户名admin密码123456(本来还在想我的常用弱口令字典在哪呢)

0x03 文件上传

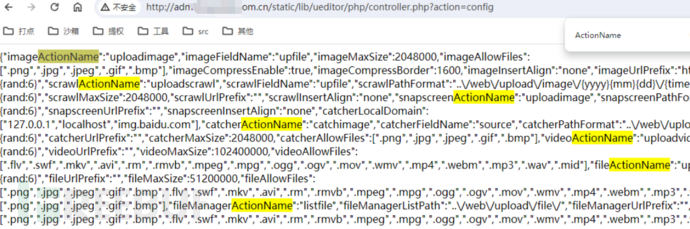

然后开始找漏洞嘛,首先想看看能不能文件上传,尝试了.....嗯......失败了而且貌似还是白名单的防护方式,本来有点想放弃的但是毕竟不是平时随意挖挖了事,于是在这里看接口突然看到了ueditor!!也想起了一个以前学到过的思路————基于ueditor编辑器造成的文件上传

失败了嘻嘻

关于验证码漏洞是否存在就拼接漏洞URL地址:ueditor/net/controller.ashx?action=catchimage

显示{“state”:”参数错误:没有指定抓取源”},就基本可以继续尝试漏洞利用

没成功但毕竟是老漏洞了也没关系,毕竟也是有ueditor编辑器于是想看看ueditor的配置文件ueditor/php/controller.php?action=config

有东西的有东西的好家伙有东西的

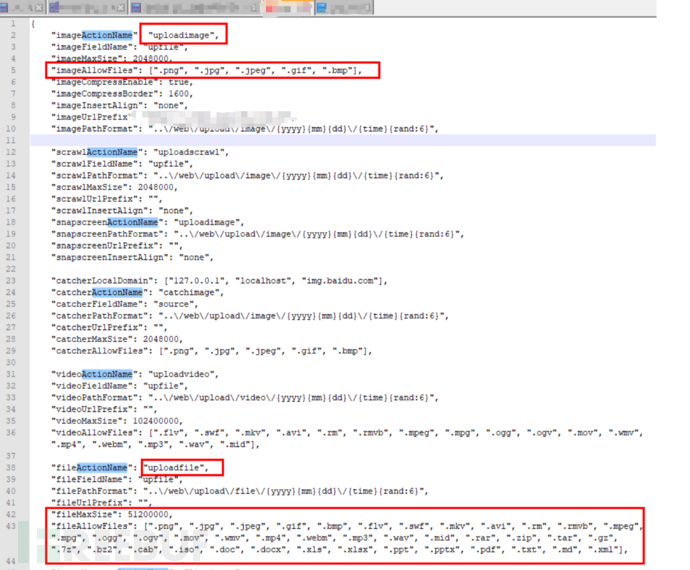

兄弟们发现没,看着有点麻烦那咱们下载下来看看

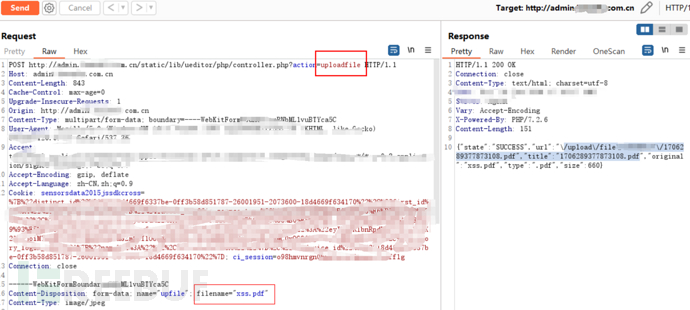

这是不是就清晰多了,看到这个我们怎么攻击呢,咱直接抓包修改action值就可以完成上传了,任意文件上传而且可以触发xss

上传启动!!

更改action值 和 filrname值

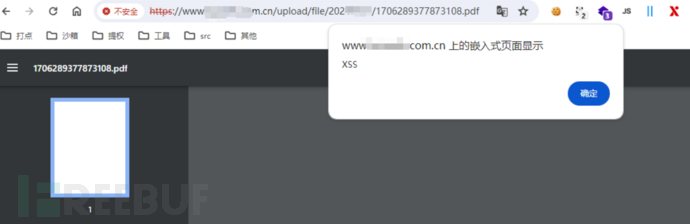

直接访问

https://www.xx.com.cn/upload/file/2024xxxx/1706289377873108.pdf

嘻嘻

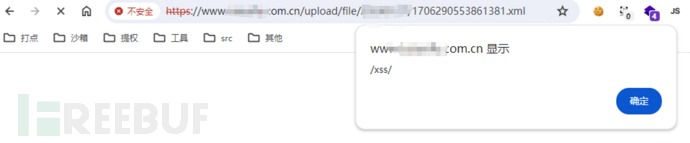

再尝试一次可能用的较少的xml文件上传触发xss

先上传1.xml如下(上传方式和第一个pdf xss几乎一致便不多赘述)

//1.xml

<?xml version="1.0" encoding="iso-8859-1"?>

alert(/xss/);

然后上传2.xml(payload如下

<?xml version="1.0" encoding="iso-8859-1"?>

<?xml-stylesheet type="text/xsl"

href="https://www.xxxx/upload/file/2024xxxx0256623996.xml"?

>

接下来就是~ 访问2.xml

成功了喵

0x04 储存型xss

点开新增喵

写个payload<img src="https://www.freebuf.com/vuls/1">;

没有过滤就过去了

ok道爷我成啦

0x05 小结

相关漏洞以修复,以上仅作为思路和方法参考,希望可以帮助到大家,在这也祝大牛白帽们挖洞顺利~一挖一个出~

文章中涉及的敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打码处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)