在数字化时代,人工智能和机器学习技术的安全问题日益凸显。最近,一系列安全漏洞被曝光,它们潜伏在流行的机器学习工具包中,威胁着我们的数据安全和隐私。以下是对已识别缺陷的简要描述,这些缺陷让我们不得不重新审视机器学习工具的安全问题。

机器学习工具的安全漏洞

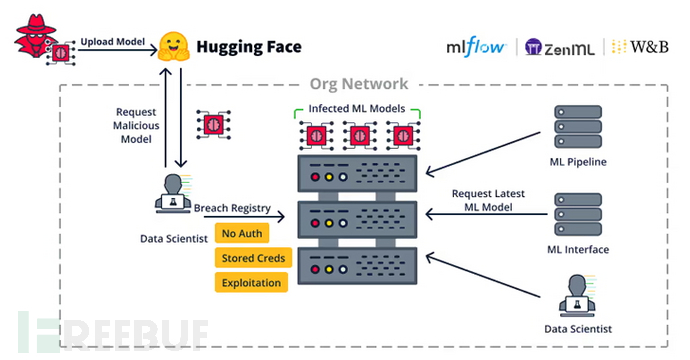

网络安全研究人员发现,15个与机器学习相关的开源项目中存在近两打安全漏洞。这些漏洞不仅涉及服务器端,还包括客户端,可能允许攻击者远程控制重要的服务器,如机器学习模型注册表、数据库和管道。

已识别缺陷的简要描述

-

CVE-2024-7340(CVSS评分:8.8)- Weave ML工具包中的一个目录遍历漏洞,允许读取整个文件系统中的文件,实际上允许低权限认证用户通过读取名为“api_keys.ibd”的文件,提升他们的权限至管理员角色(在版本0.50.8中解决)。

-

ZenML MLOps框架中的不当访问控制漏洞,允许访问管理ZenML服务器的用户从查看者权限提升至完全管理员权限,授予攻击者修改或读取秘密存储的能力(无CVE标识符)。

-

CVE-2024-6507(CVSS评分:8.1)- Deep Lake AI导向数据库中的命令注入漏洞,允许攻击者在上传远程Kaggle数据集时注入系统命令,由于缺乏适当的输入清理(在版本3.9.11中解决)。

-

CVE-2024-5565(CVSS评分:8.1)- Vanna.AI库中的提示注入漏洞,可能被利用以实现对底层主机的远程代码执行。

-

CVE-2024-45187(CVSS评分:7.1)- Mage AI框架中的不正确权限分配漏洞,允许Mage AI框架中的来宾用户通过Mage AI终端服务器远程执行任意代码,因为他们被分配了高权限,并且在默认情况下即使被删除,权限也保持活跃30天。

-

CVE-2024-45188, CVE-2024-45189, 和 CVE-2024-45190(CVSS评分:6.5)- Mage AI中的多个路径遍历漏洞,允许具有“查看者”角色的远程用户通过“文件内容”、“Git内容”和“管道交互”请求,从Mage服务器读取任意文本文件。

这些漏洞的发现,不仅暴露了机器学习工具的脆弱性,也揭示了整个组织可能面临的严重安全风险。一旦攻击者利用这些漏洞,他们可以访问组织的机器学习数据集、模型训练和发布流程,导致极其严重的数据泄露。

漏洞影响

这些漏洞的发现,让我们不得不重新审视机器学习工具的安全问题。它们不仅涉及服务器端,还包括客户端,可能允许攻击者远程控制重要的服务器,如机器学习模型注册表、数据库和管道。

防御策略:如何保护你的机器学习项目

面对这些安全威胁,我们不能坐以待毙。识别和修复这些漏洞是保护机器学习项目安全的第一步。以下是一些关键步骤,帮助组织识别和修复这些安全漏洞。

首先,组织需要定期进行安全审计,以发现潜在的安全漏洞。这包括对机器学习工具包的代码进行审查,以及对系统配置进行评估。其次,一旦发现漏洞,应立即采取措施进行修复。这可能涉及到更新软件版本,或者应用安全补丁。

除了修复漏洞,我们还必须遵循一些安全最佳实践,以确保机器学习项目的安全。这包括对数据和模型的加密、访问控制和定期的安全审计。例如,对于存储敏感信息的数据库,应实施强加密措施,以防止未经授权的访问。同时,对于访问控制系统,应确保只有授权用户才能访问敏感数据。

未来展望:机器学习安全的新挑战

随着机器学习技术的快速发展,新的安全威胁也在不断出现。我们必须保持警惕,不断更新我们的防御策略,以应对这些新挑战。例如,攻击者可能会尝试通过注入恶意代码来破坏机器学习模型的训练过程,或者通过数据投毒来影响模型的决策。

在这篇文章中,我们将探讨一些创新的防御技术,如Mantis框架,它利用提示注入技术,以超过95%的有效性对抗大型语言模型的网络攻击。Mantis框架的工作原理是在检测到自动化网络攻击时,将精心设计的输入植入系统响应中,导致攻击者的LLM中断自己的操作,甚至可能危及攻击者的机器。

这种主动防御策略,为我们提供了一种新的视角来看待网络安全问题。它不仅能够防御攻击,还能够在一定程度上反击攻击者,从而提高我们的网络安全水平。

结语

在这个充满挑战的网络安全时代,我们每个人都应该是网络安全的守护者。我们需要提高安全意识,不断学习和掌握新的安全知识,以保护我们的人工智能项目免受这些隐秘威胁的侵害。

通过这篇文章,我们希望能够引起大家对机器学习工具安全问题的关注,并采取行动来保护我们的项目。让我们共同努力,构建一个更加安全、更加智能的未来。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)