0x1 前言

这里记录一下我在微信小程序挖人社局等一些人力资源和社会保障部信息中心漏洞,人社这类漏洞相对于web应用端的漏洞来讲要好挖很多,里面的WAF过滤等一些验证也少。比如你在开始学习src漏洞挖掘,就可以从微信小程序下手。

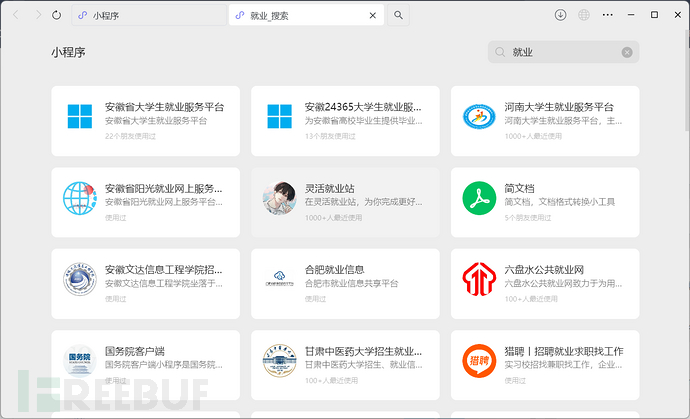

一般像这类漏洞可以在微信小程序检索就业、人社、贷款等关键字

这类漏洞的话可以在edusrc提交,对于初学者来讲还是蛮友好的,提交多个人社的漏洞,达到一定的rank值,也是可以换取一些礼物的:

0x2 微信小程序抓包工具——Proxifter

新版安装:

Proxifier 官网地址:https://www.proxifier.com/

此软件是收费的,提供免费31天的试用,Win版本的分为安装版和便携版,安装版就是直接双击运行,然后下一步下一步就可以了;便携版需要使用解压软件解压到文件夹,解压后直接运行文件夹里的可执行文件即可。本着白嫖的想法,本文提供三个注册码,两个Win的注册码经验证目前均可以正常使用,MAC的注册码由于太穷买不起MAC电脑,故没有进行测试,能不能正常使用,是个未知数。注册的时候注册名称随意填写。

这是我从别的大佬那白嫖来的,分享给大家。

L6Z8A-XY2J4-BTZ3P-ZZ7DF-A2Q9C(Portable Edition)#免安装版本 5EZ8G-C3WL5-B56YG-SCXM9-6QZAP(Standard Edition)#安装版本 P427L-9Y552-5433E-8DSR3-58Z68(MAC) #MAC版本 https://www.proxifier.com/download/ProxifierSetup.exe #安装最新版文件下载链接 https://www.proxifier.com/download/ProxifierPE.zip #便携最新版文件下载链接

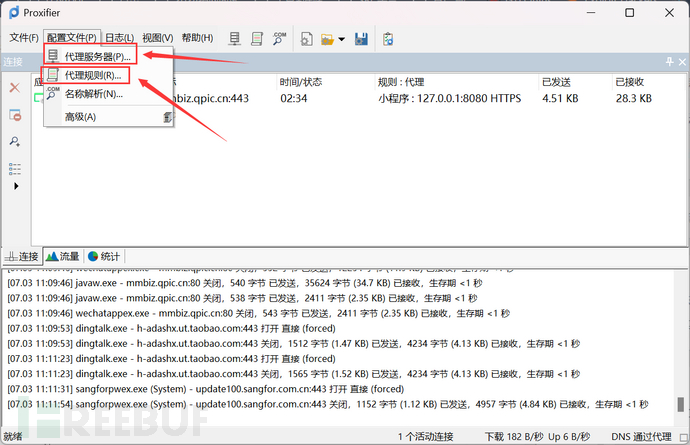

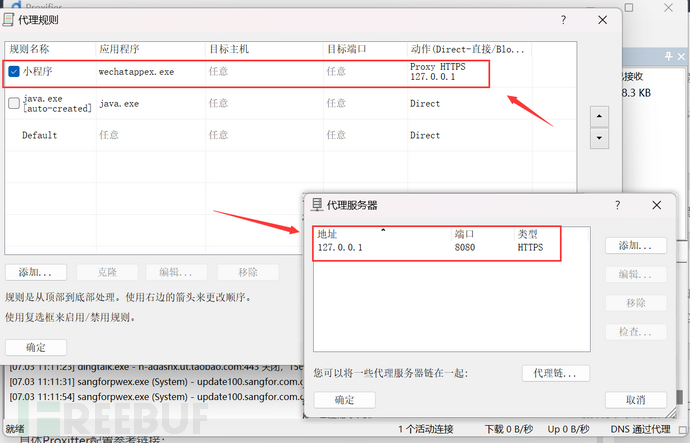

配置Proxifter

Proxifter工具的配置,主要是配置下面两个代理设置的地方

具体Proxifter配置参考链接:

https://blog.csdn.net/CKT_GOD/article/details/134076065

0x3 渗透测试——漏洞复现

一、存储型XSS漏洞

说到XSS漏洞的话,反射型这里就不多说了哈,反射型XSS在edu都不收,说下存储型XSS漏洞。像我平常在什么地方碰到存储型XSS特别多呢,那就是在微信小程序,里面特别容易上手的一个就是在一些个人页面里面的上传头像、身份证信息等一些存在上传点的地方,因为小程序相对来讲过滤不是很严,可以通过一些WAF的绕过进行上传,来弹一个存储型XSS漏洞。

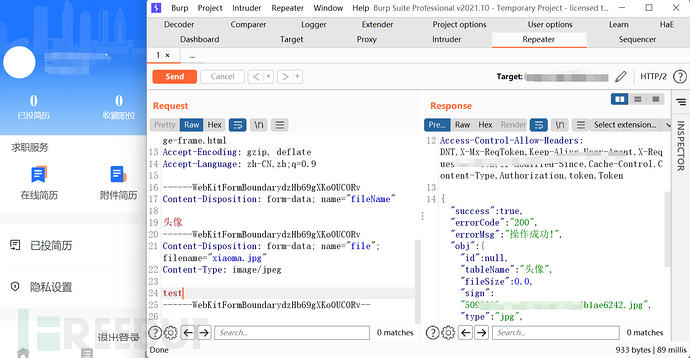

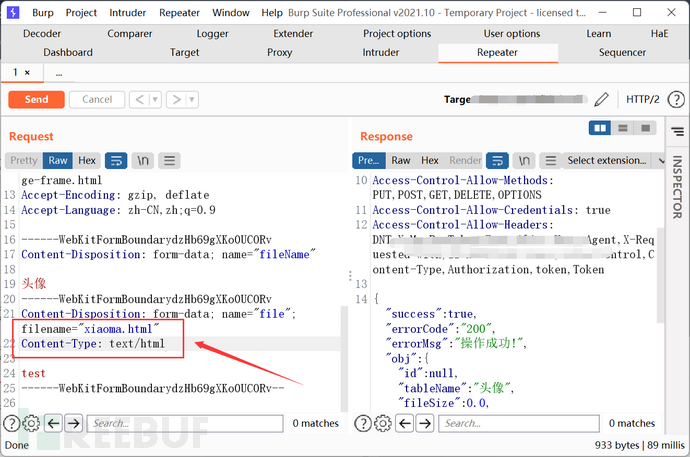

1、先通过这个头像上传点,上传一张照片上去

2、尝试看看能否上传.html后缀的文件,因为可以上传html后缀的都是可以打一个存储型XSS的

这里改下该数据包的filename、Content-Type,发现可以成功上传html文件,那么接下来就是浏览器访问弹个xss了。

------WebKitFormBoundary4KIO2hZ55xAhk62B Content-Disposition: form-data; name="file"; filename="kali_linux.html" Content-Type: text.html test ------WebKitFormBoundary4KIO2hZ55xAhk62B--

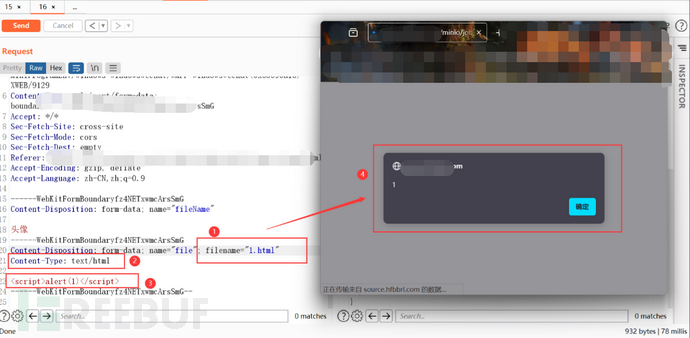

3、可以看到浏览器反弹XSS成功了

------WebKitFormBoundaryybBAbhwqIL86Jdcn Content-Disposition: form-data; name="file"; filename="test.html" Content-Type: text/html alert(1) ------WebKitFormBoundaryybBAbhwqIL86Jdcn--

二、文件上传——getshell

经过上面的测试发现,这个网站对文件上传过滤不严,那么我们就可以尝试下文件上传,看看可以上传一句话木马,然后getshell嘛。

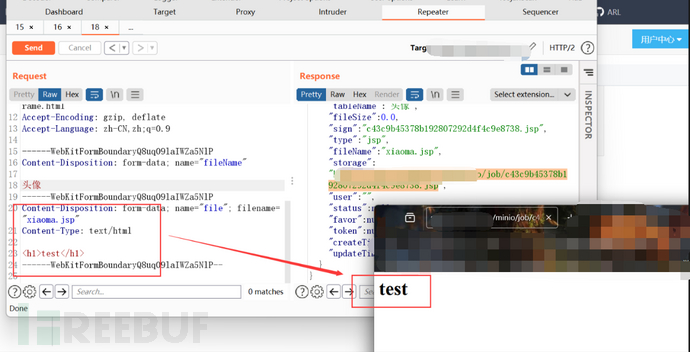

经审计,发现该小程序网站是Java框架搞的,那么我们就可以尝试上传jsp后缀的webshell编写的木马来尝试下getshell了。

1、尝试上传jsp代码,发现该代码直接被执行了。真的是逆天了,师傅们!一点过滤都没有,直接解析了,那么就说明他这个网站可以执行jsp代码,那我这不就可以上传jsp木马了嘛。

------WebKitFormBoundaryybBAbhwqIL86Jdcn Content-Disposition: form-data; name="file"; filename="test.html" Content-Type: text/html alert(1) ------WebKitFormBoundaryybBAbhwqIL86Jdcn--

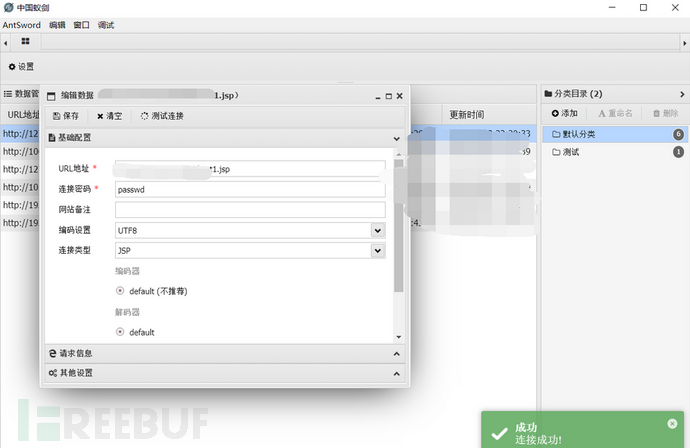

2、上传jsp木马,使用蚁剑连接,getshell

jsp木马如下,蚁剑连接密码:passwd

成功上传jsp木马,然后使用蚁剑成功连接,然后getshell了。

0x4 总结

这篇文章偏基础的src漏洞挖掘,并且讲的内容还是偏向edusrc方面的。但是这里希望对初学者,特别是刚开始学挖漏洞的师傅们有帮助。这类主要是跟师傅们说一个思路和挖掘的一个方向,推荐师傅们可以先从小程序入手,因为确实相对于web端的漏洞挖掘来说要简单,一些维护以及WAF防护方面做的没有那么好。

总的来讲还是希望对师傅们有帮助,后面还有别的一些漏洞挖掘的思路,后续也会写文章给大家更新,然后大家互相学习,有什么疑惑什么的都可以私信我。

文章中涉及的敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打码处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)