关于Grove

Grove是一款软件即服务型(SaaS)安全日志收集框架,旨在帮助广大安全分析人员从不支持日志流的服务中收集安全日志等数据。

Grove 使团队能够以可靠且一致的方式从其供应商处收集安全相关事件,然后可以使用团队现有的 工具存储和分析这些数据,以支持威胁检测和合规计划。

功能介绍

1、可靠且定期的日志收集。

2、支持大量广泛使用的SaaS应用程序和服务。

3、基于插件的“连接器”可支持新的应用程序和服务。

4、“自带”缓存、输出、配置和加密后端。

支持的日志源

Atlassian 审计事件(例如 Confluence、Jira)

GitHub 审计日志

GSuite 警报

GSuite 活动日志

Okta 系统日志

Oomnitza 活动日志

1Password 登录尝试日志

1Password 项目使用事件日志

1Password 审计日志

PagerDuty 审计记录

SalesForce Cloud 事件日志

SalesForce Marketing Cloud 审计事件日志

SalesForce Marketing Cloud 安全事件日志

Slack 审计日志

Snowflake 登录历史记录

Snowflake 查询历史记录

Snowflake 会话历史记录

Stripe 事件

Tines 审计日志

Terraform Cloud 审计跟踪

Torq 活动日志

Torq 审计日志

Twilio 监控事件

Twilio 消息日志

Zoom 活动日志

Zoom 操作日志

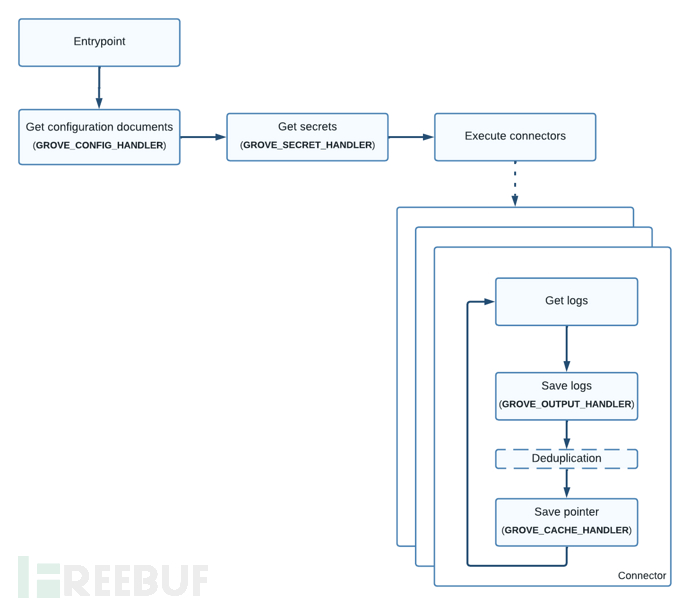

工具架构及运行流程

工具要求

Python 3

Docker

工具安装

Docker

由于该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好最新版本的Python 3环境。

首次使用Docker运行 Grove 时,请确保docker已安装并运行:

git clone https://github.com/hashicorp-forge/grove cd grove docker compose up

pip安装

pip install grove

工具使用

本指南将配置 Grove 执行第一次从 Slack 收集日志的操作。除了为 Slack 连接器创建新的配置文档外,它还将配置输出处理程序以将日志写入磁盘。

首先,创建一个新目录,用于存放连接器配置文档以及收集的日志:

mkdir -p grove/config mkdir -p grove/output

接下来,创建 Slack 配置文档来告诉 Grove 与 Slack 对话,确保用正确的部署值替换key、name和identity的值:

cat > grove/config/heartbeat.json << EOF

{

"name": "EC0FFEE1",

"identity": "EC0FFEE1",

"connector": "slack_audit_logs",

"key": "xoxb-..."

}

EOF

现在 Grove 已配置完毕,可以通过告诉 Grove 使用哪些后端并启动 Grove 来运行第一个集合:

# Tell Grove to output files to local files.

export GROVE_OUTPUT_HANDLER="local_file"

# Configure the configuration path.

export GROVE_OUTPUT_LOCAL_FILE_PATH=${PWD}/grove/output/

# Configure the output path.

export GROVE_CONFIG_LOCAL_FILE_PATH=${PWD}/grove/config/

# Start a Grove collection.

grove

如果凭证有效且范围合适,Grove 现在应该开始从 Slack 收集数据,并将收集到的日志输出到./grove/output/ 目录中。

许可证协议

本项目的开发与发布遵循MPL-2.0开源许可协议。

项目地址

Grove:【GitHub传送门】

参考资料

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)