安全需求

是指系统在满足特定的安全标准和策略前提下,对系统功能和非功能特性的需求

这些需求可以包括对系统的认证和授权、数据保密性、完整性和可靠性的要求,以及对威胁和攻击进行预防和应对的要求。

安全需求评审

安全需求评审是指在软件开发过程中,对安全需求的全面审查和评估。其主要目的是在需求分析和设计阶段确认系统是否已经充分考虑了安全因素,确保必要的安全需求在项目的设计和实现之初就介入,并被落实到实际的开发过程中

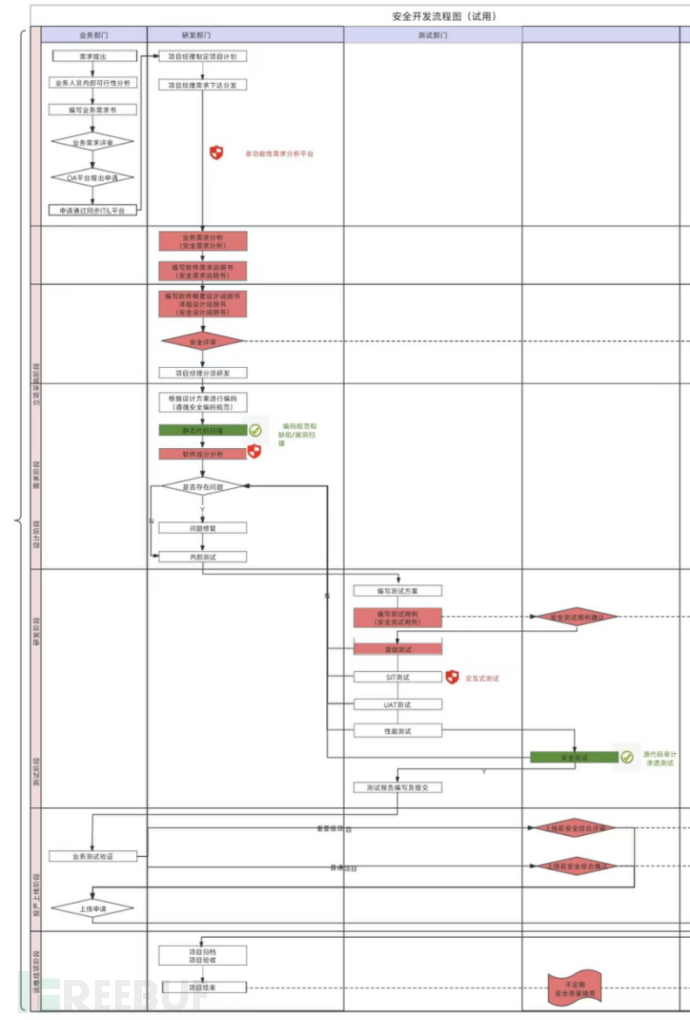

一、业务需求提出阶段

安全需求评审,越早介入到软件开发过程中,效果越好。最理想的状态,就是在业务提出需求的时候进行参与:

(1)业务 提出需求

(2)业务 编写业务需求说明书

(3)架构 组织业务需求讲解会,业务、架构、开发、安全 参加,并提出意见,确认安全需求。

(4)项目组 参照确认后的安全需求,编写《软件需求分析说明书》《软件需求设计说明书》

二、需求分析、设计阶段

但是大多数公司,目前更多选择的是在需求分析阶段去做安全需求评审:

- 业务需求提出,申请立项

- 项目经理根据业务提出的需求,在非功能性需求分析平台,通过在线问卷问答的形式,产出《安全需求说明书》、《安全设计说明书》、《安全测试说明书》,然后根据这三个文档编写《软件需求分析说明书》

- 项目经理组织 软件需求分析评审会,开发、测试、安全参加,安全人员审核《软件需求分析说明书》,提出安全意见,项目经理根据意见进行完善,确认最终版的《软件需求分析说明书》

- 技术经理根据最终的《软件需求分析说明书》,参照《安全设计说明书》,编写《软件需求详细设计说明书》

- 开发根据详细设计说明书,进行需求开发

安全开发全流程

安全基线

安全需求基线划分为两大类,基础安全需求和场景类安全需求。

基础安全需求,包括加解密算法、应用安全、客户端安全(非B/S结构)、网络与通信安全、第三方组件安全、API接口安全、数据安全、系统部署;场景类安全需求,包括通用功能安全需求和业务场景安全需求。

基础安全需求具体内容包括:

加解密算法中包含了对国密算法和国产密码产品的使用要求。

应用安全中包含了对身份认证、会话安全、访问控制、输入校验、数据安全、安全审计、系统容错类别的安全需求描述。

客户端安全中包含了移动客户端、微信订阅号、微信服务号、微信企业号、微信小程序类别的安全需求描述。

网络与通信中包含了互联网访问、内部访问或系统对接、第三方对接、通信链路、通信协议、安全认证类别的安全需求描述。

第三方组件安全包含了对使用第三方组件的安全需求描述。

API接口安全包含了仿信息泄密、身份认证的安全需求描述。

数据安全包含了数据收集、数据传输、数据存储类别的安全需求描述。

系统部署中包含了边界防护、安全检测、安全审计、主机用户权限、数据库用户权限、测试数据、中间件类别的安全需求描述。

场景类安全需求具体内容包括:

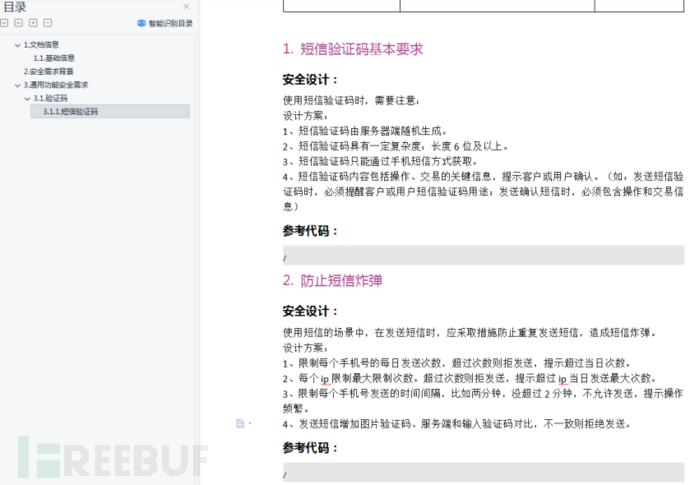

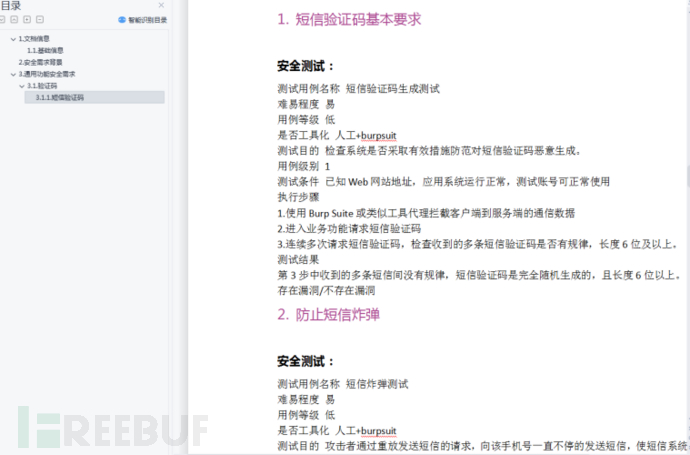

通用场景中包含了文件上传、文件下载、短信、图形验证码、手势密码、手机指纹密码等类别的安全需求描述。

业务场景中包含了对具体业务分类中业务场景相关的的安全需求描述。例如注册场景、个人信息维护场景、二维码/条码支付场景、客户信息采集场景等,业务场景安全需求需要根据客户的实际业务逐步积累、建设和维护。

威胁建模

威胁建模平台,属于需求设计阶段。

识别可能的安全漏洞和弱点,确保产品从设计之初就考虑安全性,增加安全需求说明,更早、更快地发现并处理安全问题使用

根据安全需求基线,设计安全需求问卷,通过人机交互的模式填写,然后自动输出安全需求文档,安全设计文档、安全测试用例文档。

安全需求说明书

安全设计说明书

安全测试说明书

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)