前言

在企业安全建设中,windows安全管理是一个绕不开的话题,在复杂的域环境下,统一收集关键系统日志尤为重要,然而默认的windows日志根本不足以满足监控要求。本文通过解析重点审计日志事件及配置方式,来帮助企业更为有效的监控windows安全。

重点事件审计配置

审计注册表

Windows注册表是操作系统中的一个核心组件,它存储着系统和应用程序的配置信息。其用于控制Windows的各个方面。从启动项到系统服务,从硬件驱动到应用程序设置,几乎每个Windows功能的定制和配置都与注册表息息相关。

通过跟踪和记录对注册表的修改,我们可以监控潜在的恶意活动,如病毒或恶意软件试图更改关键设置以破坏系统。

配置过程

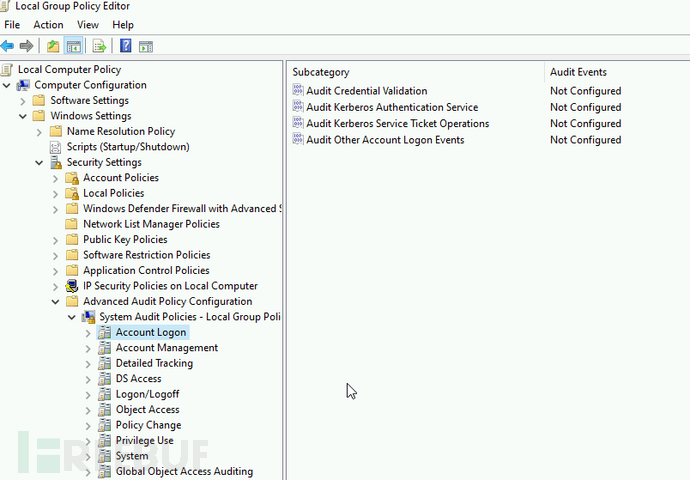

win+R输入gpedit.msc打开本地组策略编辑器

Windows Settings > Security Settings > Advanced Audit Police Configuration > System Audit Polices - Local Group Policy Object > Global Object Access Auditing > Registry

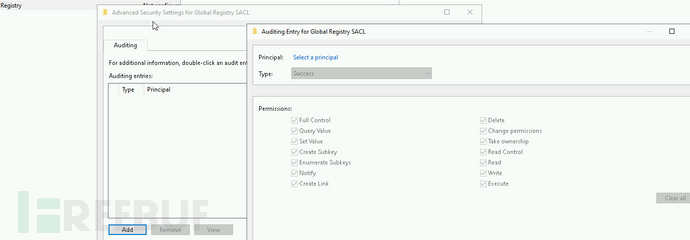

进一步配置SACL,可以指定域用户组或管理员,监控写入、删除等设置

审计进程

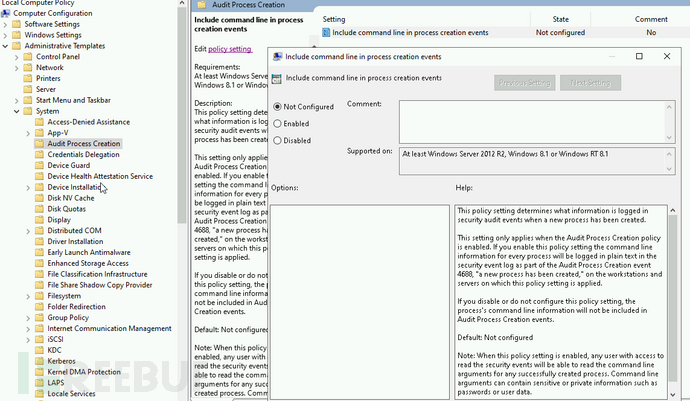

windows命令执行日志也非常关键,但是默认其未记录命令行信息,需要进行手动开启。

配置过程

win+R输入gpedit.msc打开本地组策略编辑器

Administrative Templates > System > Audit Process Creation

审计文件

windows 中可以针对指定目录进行文件操作审计,可以用来监控文件写入、新建、删除等等操作。

配置过程

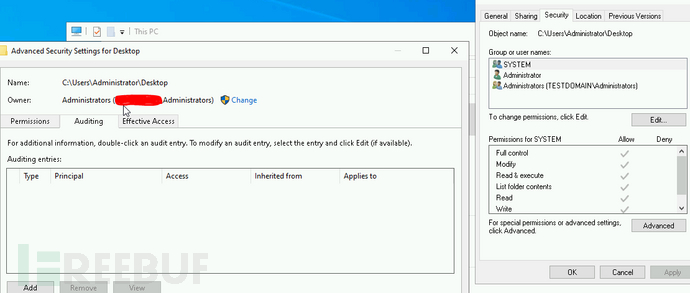

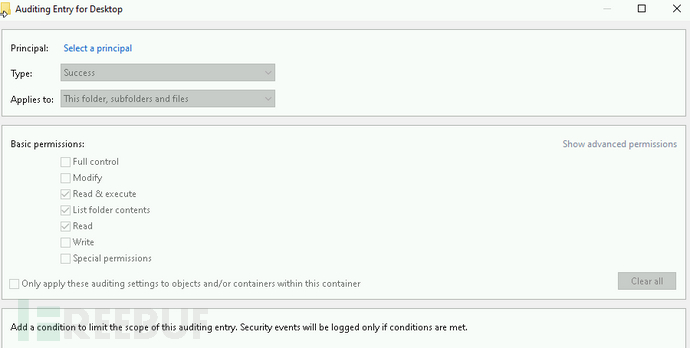

例如我们要审计桌面这个文件夹的修改,选中文件夹,右键选择属性。进一步选择安全选项卡→高级→审计

进一步配置相关审计的具体操作

日志降噪

windows中有一些日志是不建议开启的,因为其会产生大量日志。非常影响日志采集的性能,所以我们要针对性的调优。

文件系统审计

开启对象审核(object access)中的文件系统审计(audit file system)会产生大量4656、4663和4658事件,安全分析价值低

句柄操作审计

开启对象审核(object access)中的句柄操作审计(audit Handle Manipulation)会产生大量4690事件且无安全分析价值

审核连接

开启对象审核(object access)中的审核连接(Audit Filtering Platform Connection)和审核数据包丢弃(Audit Filtering Platform Packet Drop)会产生大量5156和5158事件,相关网络安全审核应由其他安全监控而不应该依赖于windows event log

详细跟踪

开启详细跟踪(

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)