CVE-2024-20767 - ColdFusion 路径遍历漏洞可能导致敏感数据泄露

CVE-2024-20767 是一个影响 ColdFusion 2023.6、2021.12 及更早版本的漏洞。这些版本存在不当的访问控制漏洞,允许攻击者进行任意文件系统读取。攻击者通过利用此漏洞,可以绕过安全措施,未经授权访问敏感文件并进行任意的文件系统写入。值得注意的是,利用这一漏洞不需要用户交互。由于其高 CVSS 评分,这一漏洞对易受影响的资产构成了显著的风险。

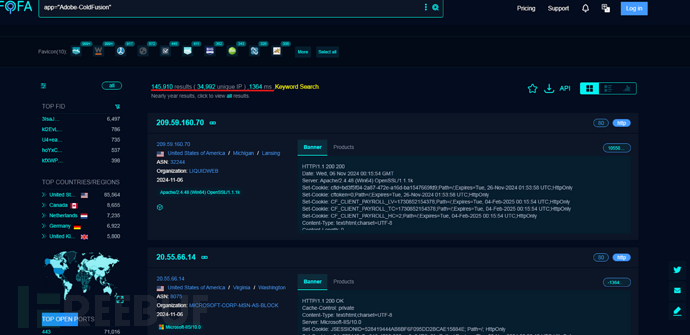

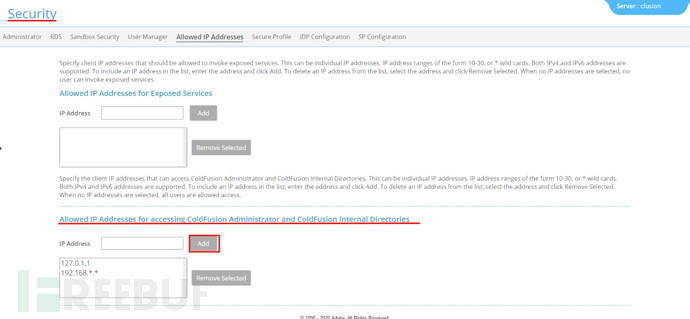

根据 Fofa 搜索引擎的数据显示,全球有超过 145,000 个公共应用程序使用 ColdFusion,其中一些公开了管理面板,这可能导致被上述漏洞利用,这是因为根本原因在于管理功能的端点配置。

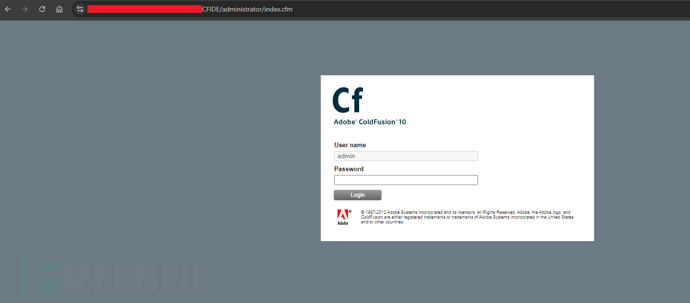

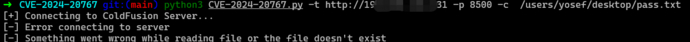

攻击者能够轻松利用任何公共漏洞工具,例如下面的示例:

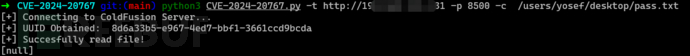

在安全设置中,允许特定 IP 地址并添加仅允许通过的本地 IP 地址,这样可以限制可以使用管理功能的用户,从而避免泄漏在 ColdFusion 安全流程中极为重要的 UUID。

经过这些调整后发现,现在已无法针对目标进行攻击,因为访问限制已生效。

CVE-2024-21216 - Weblogic 未经认证的远程代码执行(RCE)

CVE-2024-21216 是 Oracle Fusion Middleware 产品中的一项漏洞,涉及 Oracle WebLogic Server(组件:核心)。受影响的支持版本包括 12.2.1.4.0 和 14.1.1.0.0。此漏洞容易被攻击者利用,允许未经认证的用户通过 T3 和 IIOP 进行网络访问,从而入侵 Oracle WebLogic Server。利用这一漏洞成功后,攻击者可以全面接管 Oracle WebLogic Server。其 CVSS 基础评分为 9.8,属于非常严重的级别。

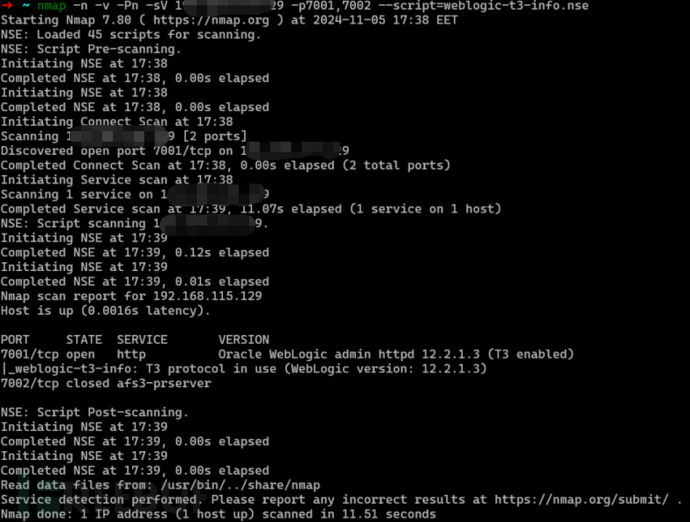

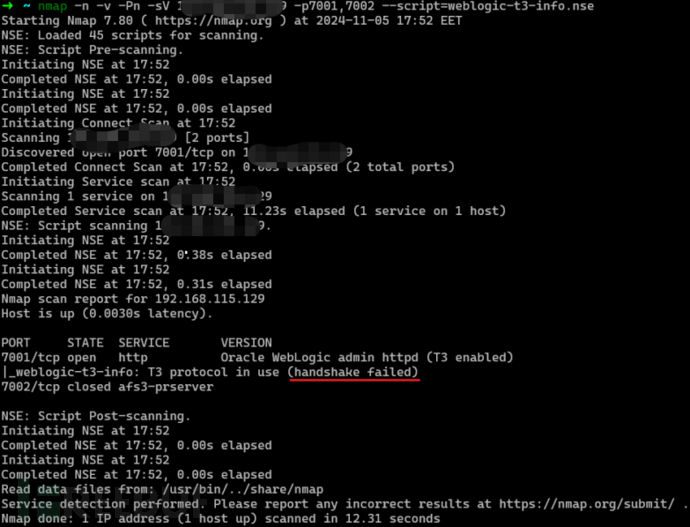

为了避免 WebLogic 服务器被攻击,可参考下图中在 Nmap 扫描时显示的 WebLogic 版本。

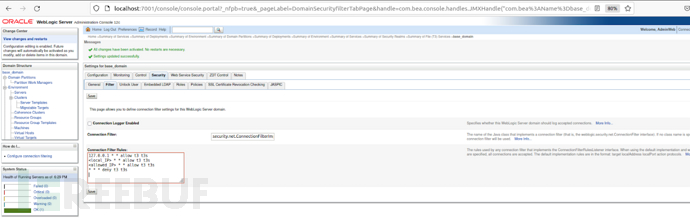

为了有效管理网络连接,需要使用 weblogic.security.net.ConnectionFilterImpl 来过滤对 T3 协议的访问。

根据环境应用以下网络规则,可以限制公共连接访问 T3 协议,以规避潜在攻击:

127.0.0.1 * * allow t3 t3s # 允许来自 localhost 的 T3/T3s 访问

<local_IP> * * allow t3 t3s # 允许来自本地 IP 的 T3/T3s 访问

<allowed_IP> * * allow t3 t3s # 允许来自特定可信 IP 的 T3/T3s 访问

* * * deny t3 t3s # 拒绝所有其他 T3/T3s 访问

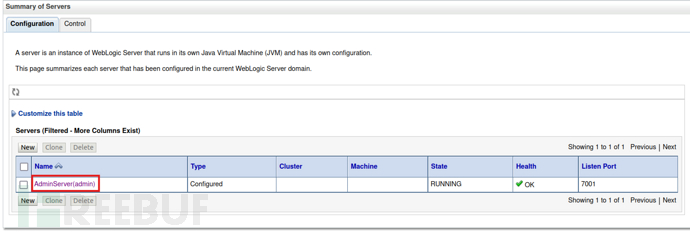

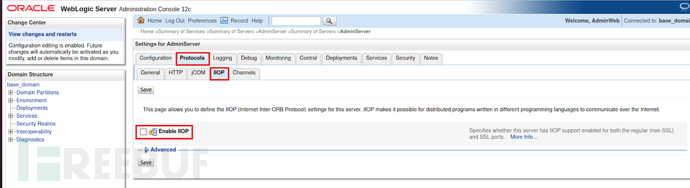

要禁用 IIOP,请转到服务器设置,然后选择 AdminServer(管理服务器)配置。

接下来,进入协议设置,选择 IIOP,并通过取消选中“启用 IIOP”来禁用此协议。

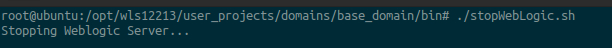

操作完成后,运行 ./StopWeblogic.sh 以停止 WebLogic,然后使用 ./StartWeblogic.sh 重新启动。

再次运行 Nmap 扫描时,由于对 T3 协议的限制,将显示握手失败。

建议

建议始终应用官方补丁。然而,在较大的环境下,立即进行补丁可能并不现实。本文旨在提供一种手动降低漏洞风险的方法,而无需即时打补丁。请注意,这些缓解措施可能会限制访问并影响应用程序中某些功能的正常使用。

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)